Nei nostri articoli abbiamo parlato spesso di come difendersi dagli attacchi informatici, prendendo in analisi le modalità di azione dei cyber criminali e i diversi tipi di attacco informatico. Spesso abbiamo affrontato argomenti relativi agli hacker e alle loro strategie, ma non abbiamo ancora preso in considerazione i ruoli di chi si occupa della difesa, quindi degli esperti di sicurezza informatica.

Questo articolo si propone di fornire una panoramica delle professioni nell’ambito della sicurezza informatica, spiegando i ruoli delle diverse figure professionali in Cyber Security.

Indice dei contenuti

Indice dei contenuti

Quando si parla di cyber attacchi è necessario fare una precisazione.

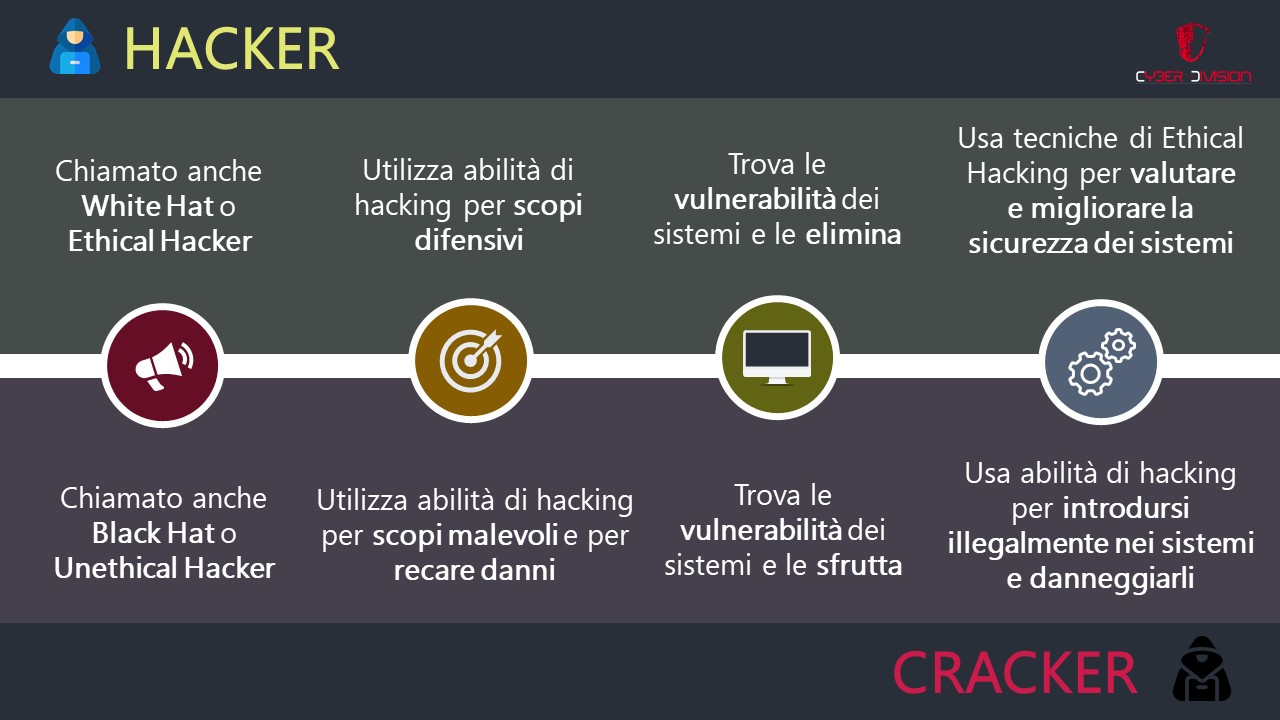

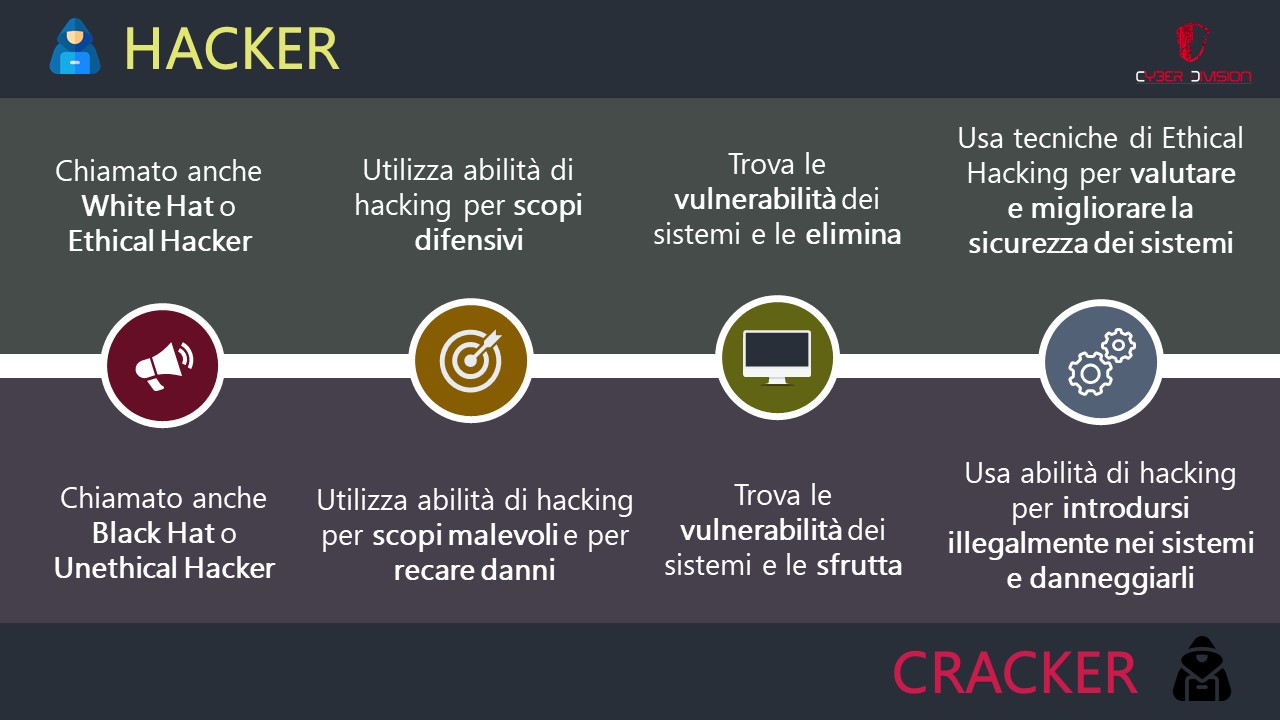

Oggi il termine “hacker” è entrato nel vocabolario comune con accezione negativa e lo si usa per riferirsi ai criminali informatici. In realtà, andrebbe fatta una distinzione tra i termini Cracker e Hacker.

– Hacker

Gli hacker, in generale, sono esperti di informatica e programmazione, mossi da valori che vanno contro le logiche capitalistiche e politiche, che agiscono secondo principi etici. Nella loro categoria rientrano gli attivisti, così come gli informatici che lavorano nell’ambito della sicurezza e si servono delle tecniche di hacking per individuare le vulnerabilità di un sistema informatico e rafforzarne la sicurezza. Questi hacker vengono definiti White Hat o Ethical Hacker.

– Cracker

I Cracker sono invece pirati informatici. Sono in grado di violare reti di computer senza autorizzazione e agiscono con lo scopo di danneggiare e frodare. Questi hacker malevoli sono noti come Black Hat o Unethical Hacker.

La distinzione sostanziale dipende quindi dalla finalità con cui si utilizzano le competenze informatiche e di hacking in proprio possesso.

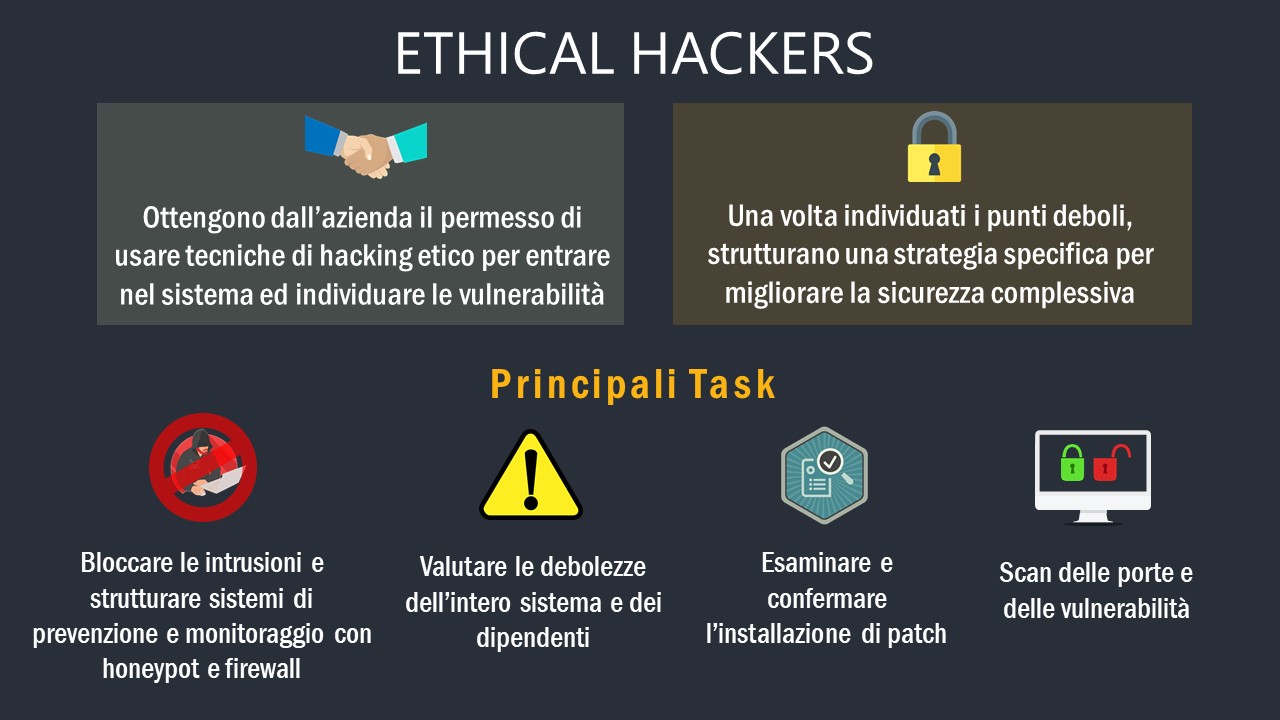

I veri hacker, dunque, non agiscono con scopi malevoli, ma anzi spesso si mettono al servizio delle aziende per aiutarle a potenziare i loro sistemi di sicurezza. Questo utilizzo delle tecniche di hacking per rafforzare la sicurezza dei sistemi, rientra sotto la definizione di Ethical Hacking (Hacking Etico). Gli hacker etici sono informatici che, seguendo dei principi etici e morali, mettono le loro capacità al servizio di altri per aumentare la sicurezza collettiva ed implementare la difesa informatica.

Il lavoro nell’ambito Cyber Security

[ Torna all’indice ]

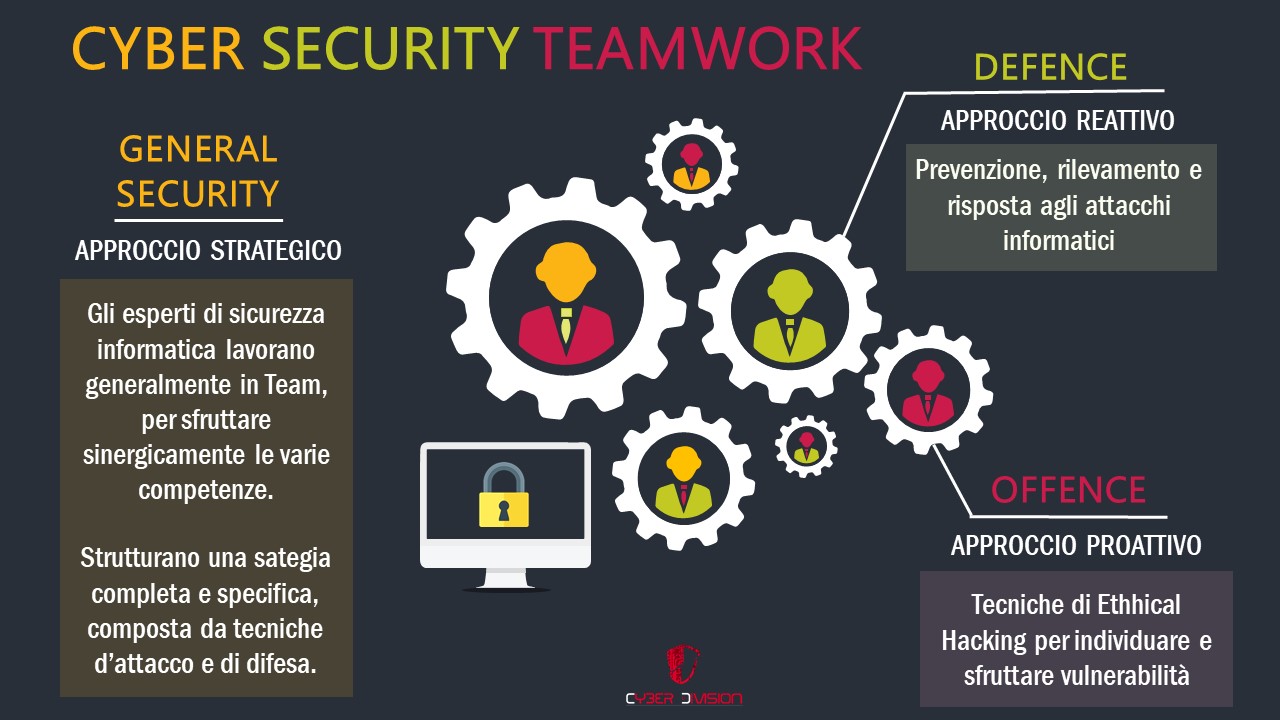

La sicurezza informatica non è un prodotto, ma un processo complesso che richiede l’intervento di più figure professionali esperte. Gli specialisti di sicurezza informatica attuano diverse misure di sicurezza finalizzate a proteggere sistemi e reti: monitorano, analizzano e risolvono violazioni del sistema che potrebbero essere sfruttate dai criminali informatici.

Solitamente, a seconda delle competenze possedute, le figure professionali della sicurezza informatica lavorano in Team, servendosi di tecniche specifiche di attacco (offensive) e di difesa (defensive) per garantire la sicurezza informatica. Le Aziende di Sicurezza Informatica solitamente strutturano un Team di Sicurezza Informatica che costruisca una strategia completa, selezionando tecniche efficaci a garantire la sicurezza generale.

Team Offensive

Implementa un approccio proattivo alla sicurezza, utilizzando tecniche di Hacking Etico per limitare gli attacchi informatici. I metodi e le tecniche utilizzate dal Team Offensive sono le stesse dei criminali informatici e sfruttano le vulnerabilità effettivamente presenti nella sicurezza, verificando ciò che accadrebbe in caso di attacco.

Team Defensive

Utilizza un approccio reattivo alla sicurezza, con metodi più tradizionali incentrati su prevenzione, rilevamento e risposta agli incidenti informatici. Si basa sull’utilizzo di abilità analitiche, finalizzate a rilevare potenziali difetti di rete, e pratiche di analisi forense digitale. Le tattiche si basano su conoscenze specifiche dell’ambiente e del sistema, che influenzeranno lo sviluppo e l’implementazione di misure preventive e protettive specifiche.

Ruoli e professioni degli Esperti di Sicurezza Informatica

[ Torna all’indice ]

Oltre alla specificità delle modalità d’azione adottate, esistono anche specifici ruoli professionali, che collaborano sinergicamente per garantire la sicurezza dei sistemi. Chi si occupa della sicurezza informatica in azienda o privatamente, ricopre quindi il ruolo di esperto di sicurezza informatica.

Esperto di Sicurezza Informatica

Quando si parla di esperti di sicurezza informatica ci si riferisce ad una categoria di informatici in grado di prevenire le minacce digitali, ma anche di mitigare gli effetti dannosi che conseguono ad attacchi hacker ed intrusioni non autorizzate. Un esperto cyber security è quindi un professionista che opera sfruttando capacità di programmazione e tecniche informatiche avanzate, assieme alle capacità di ragionamento critico e competenze di analisi. Un esperto in sicurezza informatica si occupa inoltre di fornire consulenza sui temi della sicurezza. In particolare, aiuterà a valutare la necessità di nuove misure di cyber security, creare soluzioni di sicurezza su misura per l’utente e promuovere la formazione dei dipendenti nell’ambito della sicurezza informatica.

Sotto questa categoria, rientrano differenti figure professionali che si occupano di mantenere i sistemi in sicurezza. Per fare chiarezza, analizziamo alcuni specifici ruoli, essenziali nell’ambito della sicurezza informatica.

Sistemista

Un System Administrator è un tecnico specializzato che si occupa di installare, configurare e gestire le reti informatiche, assicurando il corretto funzionamento di hardware e software.

Il sistemista getta le basi per la sicurezza dei sistemi. Deve possedere infatti competenze di sicurezza informatica, per garantire che nessuno possa introdursi nei sistemi senza autorizzazione. In particolare, deve possedere conoscenze approfondite e capacità di configurare e controllare: firewall, sistemi di autenticazione/login e accessi alla rete (internet /intranet). Infine, deve assicurarsi che i database dei sistemi vengano trattati nel rispetto della normativa sulla privacy e siano effettuati i periodici backup dei dati, essenziali per il ripristino in caso di attacco informatico.

ICT Security Manager

Il responsabile della sicurezza informatica utilizza le sue competenze per verificare e garantire la sicurezza. Un ICT Security Specialist ha il compito di controllare e supervisionare l’intera infrastruttura tecnologica in azienda. Deve definire la policy di sicurezza del sistema e valutare i rischi connessi all’utilizzo dei diversi strumenti informatici. Lo scopo ultimo è sempre quello di proteggere i dati e le informazioni, individuando e applicando processi e politiche di prevenzione e sicurezza.

Il responsabile della sicurezza informatica si occupa quindi della gestione del rischio e della governance, ma anche del disaster recovery e del tema del rispetto della privacy in conformità alle normative. Può operare sia esternamente, sia interamente all’azienda.

Consulente Cyber Security

Il Consulente di Sicurezza Informatica si occupa di valutare software, reti e sistemi per rilevare le debolezze del sistema ed individuare le migliori strategie di gestione e risoluzione delle minacce. Chi occupa il ruolo di Security Consultant deve avere competenze in ambito di attacco e di difesa, per studiare e garantire la completa sicurezza.

Solitamente si tratta di figure esterne all’azienda, che lavorano in sinergia con i clienti per sviluppare piani di difesa strutturati a seconda delle specifiche necessità.

Intrusion Detection Specialist

Questa figura specialistica si occupa di monitorare reti, computer e applicazioni per analizzare eventi e indicatori che possano rivelare possibili intrusioni e conseguenti danni. Lo specialista in questione si occupa di individuare le vulnerabilità, offrendo consulenze per opportune modalità di mitigazione del danno.

Tra le figure che si occupano di rilevazione delle intrusioni, la più diffusa è quella del Malware Analyst. L’analista di Malware ha competenze di sicurezza relativamente agli attacchi di questa tipologia (virus, worm, ransomware…). Si tratta di un lavoro di indagine, ricerca e analisi, in cui vengono individuate, isolate e studiate le minacce rilevate. Nel lavoro di ricerca rientra lo studio e l’infiltrazione in botnet dove, tramite tecniche di social engineering, si cerca di collezionare informazioni sugli attacchi. La fase di analisi consiste nel determinare la struttura e le azioni malevole compiute dal malware. Questa operazione è fondamentale per strutturare la successiva procedura di eliminazione del virus.

Analista Informatico Forense

L’informatico forense si occupa della raccolta di prove digitali tramite investigazioni con dispositivi digitali. Si impegna ad esaminare le tracce, identificando, recuperando ed analizzando informazioni relative ad un attacco informatico. L’analisi forense si occupa quindi dell’esame dei dispositivi digitali, servendosi di tecniche specifiche (come quelle di recupero dei dati), per individuare, acquisire, analizzare e correlare i dati dell’attacco. Le metodologie tecniche utilizzate saranno differenti in base alla tipologia di dispositivo con cui si interagisce.

DPO - Data Protection Officer

A maggio 2018 è entrato in vigore il nuovo regolamento europeo sulla privacy e sul trattamento dei dati personali, il GDPR (General Data Protection Regulation). Il Responsabile della protezione dei dati si occupa di informare dipendenti, titolari e responsabili del trattamento dati circa gli obblighi del regolamento, impegnandosi per sorvegliarne la sua osservanza e fornire consulenza sulle tematiche di protezione dei dati. Il Data Protection Officer si occupa inoltre di condurre DPIA (Data Protecion Impact Assessment), cioè valutazioni d’impatto sulla protezione dei dati personali.

CISO - Chief Information Security Officer

Il direttore della sicurezza informatica è la figura che in azienda si occupa di sviluppare una strategia che permetta di proteggere rete e dati. Solitamente il CISO lavora assieme ad una squadra con cui identifica, sviluppa ed implementa gli asset aziendali, con la finalità di ridurre al minimo i rischi. Il responsabile della sicurezza informatica si occupa di rispondere agli incidenti informatici, gestendo la sicurezza e implementando politiche e misure di protezione. In uno scenario come quello moderno, in cui le minacce si evolvono rapidamente, il direttore della sicurezza informatica rappresenta una figura fondamentale per la sicurezza aziendale.

Il Chief Information Security Officer si occupa inoltre di garantire una perfetta compliance dell’azienda al Regolamento GDPR.

Ulteriori ruoli

Questo elenco descrive alcune delle figure professionali essenziali per la strutturazione di adeguati livelli di sicurezza informatica. Tuttavia, bisogna comunque tenere presente che la garanzia di un efficace sistema di protezione, si raggiunge solo se esiste una sinergica collaborazione tra queste ed altre figure che contribuiscono a limitare i rischi in azienda. Ad esempio, contribuiscono a mantenere la sicurezza aziendale anche ingegneri informatici (security engineer), data security administrator (amministratori di dati) network security architect (architetti delle informazioni) e programmatori (che strutturano software di sicurezza informatica).

Il lavoro da Ethical Hacker

[ Torna all’indice ]

Lo scopo degli Ethical Hacker è quello di migliorare i livelli di sicurezza ed implementare la difesa informatica di un sistema. I White Hat verificano l’efficacia delle misure di sicurezza, testando periodicamente sistemi, reti e software per individuare vulnerabilità e possibili rischi per la sicurezza.

Per valutare lo stato di un sistema, il metodo più efficace consiste nel testarlo con gli stessi strumenti e attacchi che utilizzerebbe un Cracker. Infatti, il lavoro dell’Hacker Etico consiste nel simulare attacchi hacker maligni, per identificate tutte le debolezze che gli attaccanti potrebbero sfruttare per introdursi nel sistema ed impossessarsi dei dati. Questa valutazione permette di rispondere a domande come “Da dove arriverà il prossimo attacco? Quali sono le falle nel sistema? Ci sono comportamenti a rischio per la sicurezza? In che settore le difese non sono adeguate?”.

Le analisi sulla sicurezza possono essere condotte utilizzando tecniche differenti.

Vulnerability Assessment (VA)

I Vulnerability Assessment (VA) sono uno scan approfondito e complessivo delle vulnerabilità di un sistema, finalizzati ad individuare tutti i punti deboli della difesa adottata. I test di vulnerabilità scansionano sistematicamente il sistema per stilare un elenco completo delle debolezze presenti e strutturare delle soluzioni da adottare per rafforzare la difesa informatica.

Penetration Test (PT)

Un’altra tecnica utilizzata dagli Hacker Etici è il Pentest. Consiste nello sfruttamento delle vulnerabilità rilevate per determinare se le difese siano effettivamente sufficienti. Il PT è quindi un’analisi approfondita delle capacità di difesa, che verifica il livello di penetrazione raggiungibile attraverso le vulnerabilità interne ed esterne al sistema. I problemi di sicurezza vengono valutati anche in base al loro impatto sul sistema e sul business, fornendo soluzioni tecniche o proposte di mitigazione del danno.

Incident Case

Nel panorama italiano, dove non c’è ancora abbastanza consapevolezza sul tema della sicurezza informatica, gli esperti di Cyber Security vengono chiamati perlopiù nel momento in cui l’attacco informatico si è già verificato. In questo caso, si tratta di interventi su Incident Case. Gli esperti di sicurezza informatica procedono identificando le attività malevole e collezionando più informazioni possibili sull’incidente informatico, in modo da agire velocemente per ripristinare il sistema e mitigare il danno.

Come diventare Esperti di Sicurezza Informatica e lavorare nella Cyber Security

[ Torna all’indice ]

La crescente evoluzione tecnologica che accompagna la nostra società, sta contribuendo a migliorare l’efficienza produttiva, ma contemporaneamente sta aumentando i rischi per le imprese. Per questo motivo, la richiesta di figure professionali che si occupino di sicurezza informatica sta aumentando sempre più. Le analisi condotte da Cybersecurity Ventures indicano che nel 2021 ci saranno 3,5 milioni di posizioni aperte, a livello globale, per questi ambiti.

Ma qual è la formazione necessaria per lavorare in Cyber Security? Attualmente il mercato è particolarmente sensibile all’argomento e stanno nascendo sempre più corsi e certificazioni di sicurezza informatica. Quest’ultima parte dell’articolo fornirà informazioni relative alla formazione in Cyber Security, suggerendo alcuni tra i corsi di Sicurezza Informatica maggiormente validi e attualmente frequentabili.

Formazione in sicurezza informatica – Corsi e certificazioni Cyber Security

– CEH – Certified Ethical Hacker

Promossa dall’EC-Council, la certificazione CEH per Hacker Etici è al momento una delle più richieste, in quanto attesta non solo le abilità tecniche acquisite, ma anche l’impegno a livello etico.

– CISSP – Certified Information Systems Security Professional

Si tratta di una certificazione che attesta competenze tecniche e gestionali essenziali per sviluppare un piano di sicurezza complessivo.

– CISM – Certified Information Security Manager

Questa certificazione, a cui si affianca anche un corso di preparazione, permette di attestare un elevato livello di competenze tecniche e qualifica per ruoli di gestione del rischio ad alti livelli.

– CHFI – Computer Hacking Forensics Investigator

Il corso permette di acquisire skill essenziali per rilevare attacchi di hacking. Aiuta a sviluppare capacità di ricerca e abilità analitiche, insegnando strategie efficaci per raccogliere informazioni sugli attacchi e strutturare piani di prevenzione.

– CISSP – Certified Information Systems Security Professional

Certificazione di sicurezza informatica che attesta il possesso di capacità progettuali finalizzate ad implementare e gestire un efficace programma di sicurezza informatica.

– OSCP – Offensive Security Certified Professional

Questo corso di sicurezza informatica permette di acquisire skill utili per condurre un attacco informatico e fornisce una certificazione che attesta le capacità in ambito Offensive Security.

– GIAC – Global Information Assurance Certification Penetration Tester

La certificazione per Penetration Tester convalida la capacità di condurre correttamente un Pen Test. Attesta inoltre conoscenze e capacità utili per condurre exploit e ricognizioni dettagliate.

Potete trovare questi ed altri corsi e certificazioni, sui siti come Offensive Security ed EC-Council.

Al di là dei corsi e delle certificazioni presentate, si consiglia di procedere con una formazione costante. È essenziale mantenersi costantemente aggiornati e continuare a ricercare informazioni e documentazioni prodotte da enti di ricerca, università e fornitori di tecnologie per la sicurezza. Inoltre, in questo ambito è fondamentale anche la partecipazione ad incontri e conferenze sulla sicurezza informatica, che possono ampliare la visione su determinati scenari. La formazione è essenziale, ma anche l’esperienza e la continua ricerca di informazioni contribuiscono a migliorare le competenze operative per diventare dei reali esperti di sicurezza informatica.

Conclusioni

[ Torna all’indice ]

Monitorare le vulnerabilità e il livello di sicurezza complessiva di un sistema è essenziale per garantire la protezione necessaria. Investire sulla Sicurezza Informatica, significa prevenire attacchi hacker e infezioni da virus informatici, mettendo al sicuro i dati aziendali e l’intera produzione.

Non investire nella sicurezza informatica costituisce un doppio svantaggio. Un attacco informatico può generare un’ingente perdita ed un pesante rallentamento della produzione, ma anche una spesa elevata per la gestione del danno. Inoltre, interrompe il rapporto di fiducia tra cliente e fornitori, generando una perdita anche a livello di clientela. Un attacco informatico, infatti, può condizionare negativamente l’immagine e la reputazione aziendale, portando gli utenti a dubitare dell’affidabilità.

Investire nella sicurezza informatica al giorno d’oggi, quindi, non solo è essenziale, ma risulta essere una vera e propria necessità.