01

背景描述

APT、勒索等攻击组织正在广泛滥用BYOVD攻击技术和泄露证书获取内核权限,进而直接对终端安全软件如aES发起攻击,或给目标系统植入Rootkit等。为了应对此类威胁,深信服深瞻实验室联合aES团队在aES 3.8.6及以上版本中合入了新模块“恶意驱动检测”,新增了针对此场景的威胁防护功能。

目前深信服深瞻实验室正通过云端进行高级威胁狩猎,近期监控到多个客户环境安装风险驱动,其中一个风险驱动因国内政企市场占有率高的某厂商在最新版本软件中的不安全合入而引入用户环境,该驱动包含多个高危漏洞,且正被各类攻击组织广泛利用,将其告知后厂商第一时间完成了修复并表达了感谢和认可。另一个风险驱动为一起“利用合法VPN程序进行攻击”的威胁事件,深瞻实验室通过云端多类型威胁日志的综合研判以及多主机之间的关联分析,确认了此次攻击事件。

过去针对BYOVD/证书滥用场景的分析:

02

已知威胁捕获

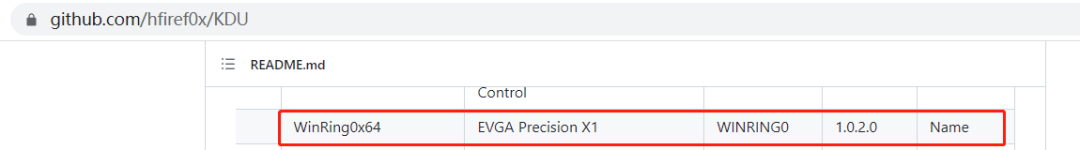

在每周例行威胁狩猎中,深瞻实验室借由与aES团队共同研发的“恶意驱动检测”新模块在客户侧发现了高危驱动WinRing0x64.sys的未知调用,该驱动涉及多个高危CVE,可导致未经身份验证的用户获得内核权限,如

产品 | ||

以VT关联检索为例,可观测到该驱动正在被大量的恶意样本所使用

如2023 年4月,攻击者通过入侵网站注入恶意的JavaScript代码,并利用伪造的Chrome更新传播恶意软件,在这起事件中,WinRing0x64.sys(0c0195c48b6b8582fa6f6373032118da)为其中的一个攻击组件

同样利用WinRing0x64.sys(0c0195c48b6b8582fa6f6373032118da)驱动作为攻击组件的事件还有

此外,也曾有产品因合入该驱动而引入内核安全漏洞,并影响大量客户

而此次关于WinRing0驱动的未知调用,经验证仍因产品的不安全合入而产生

该驱动来自国内政企市场占有率高的某厂商官网最新版本xxx

如上所述,该驱动会为客户环境引入内核风险,且正在被攻击组织大量滥用,深瞻情报实验室第一时间联系了该厂商,厂商也快速完成了修复并表达了感谢和认可。

03

未知威胁狩猎

而在“未知威胁驱动狩猎”中,无法直接确认驱动本身是否存在风险,需结合驱动安装的上下文信息,以及开源情报、样本分析等进行综合研判,以发现疑似0day利用或未知功能滥用的痕迹,如下图标注的日志项实则为一起“合法VPN滥用攻击事件”

日志显示位于C:\Windows\Temp目录下的conhost.exe进程安装了一个驱动,这样的行为显得有些异常:首先conhost.exe为系统进程不应该出现在temp目录,其次conhost.exe进程正常情况下不会出现驱动安装行为

为了确认威胁,根据日志记录的文件HASH值在VT平台上进行了检索,查询的结果显示该程序实质为vpnbridge_x64.exe,拥有合法签名

一般程序本身若具备合法签名,在排除证书滥用的情况下,就会认为驱动安装的行为是正常的。但由于其还存在明显的系统进程的伪装行为,遂进一步研判了该程序是否存在被滥用的风险,基于日志中记录的特殊命令行参数进行Google检索,发现该程序可在攻击活动中被用于内网穿透

至此,基于①系统进程伪装;②合法程序可被滥用于攻击,深瞻实验室初步研判该事件为真实攻击事件,且根据时间戳显示,该攻击活动正在进行中。

后经云端多类型威胁日志的综合研判以及多主机之间的关联分析,我们确认了伪装成系统进程conhost.exe的vpnbridge_x64.exe由Java应用所执行

此次威胁事件中,深瞻实验室还通过云端监测到了内网扫描、映像劫持,以及下图所展示的凭证窃取以进一步开展横向移动等多种攻击行为

后经多方面验证,确认了攻击者通过Web漏洞获得初始权限后,进一步渗透内网的攻击路径。

04

总结

深信服深瞻实验室早在去年就识别到了BYOVD/证书滥用攻击场景对传统终端防护软件带来的“降维打击”,在充分预研后与aES团队共同研发了“恶意驱动检测”模块,该模块能够有效地猎捕该场景下的各类威胁,对于已知威胁驱动能够做到快速查杀和阻断,对于未知威胁驱动也能在云端通过关联上下文从而进行有效的识别,目前已在客户侧发现多起实际攻击案例,帮助客户在攻防升级的对抗中快人一步。

05

参考链接

https://labs.yarix.com/2021/09/crucial-mod-utility-lpe-cve-2021-41285/

https://blog.talosintelligence.com/vuln-spotlight-nzxt-cam-/

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-29337

https://nvd.nist.gov/vuln/detail/CVE-2023-1047

https://github.com/hfiref0x/KDU

https://www.bleepingcomputer.com/news/security/hacked-sites-caught-spreading-malware-via-fake-chrome-updates/

https://news.sophos.com/en-us/2022/03/29/horde-of-miner-bots-and-backdoors-leveraged-log4j-to-attack-vmware-horizon-servers/

如有侵权请联系:admin#unsafe.sh