随着2018年加密货币价值的攀升,今年以来研究人员发现大量加密货币挖矿恶意软件活动,尤其是与门罗币挖矿机相关的感染活动。经过几个月的发展,研究人员发现了一个利用漏洞来传播自己的感染路径,另外一个还使用无文件技术来绕过检测。其他方法包括使用针对性攻击工具来最大化利益,武器化WMI这样的合法工具来实现驻留,以及使用其他复杂的恶意软件来隐藏加密货币恶意软件payload。

最近,研究人员发现一个新的加密货币威胁,它使用process hollowing和释放器组件,该释放器组件需要特定的命令行参数集来触发恶意行为,使得恶意活动检测和分析不会留下痕迹,因此也无法检测。释放的文件的作用是一个容器,文本本身的没有用的,也不是恶意的,因此可以绕过检测。该攻击活动从11月初开始活动,攻击目标包括泰国、巴西、巴基斯坦、印度等。

感染路径

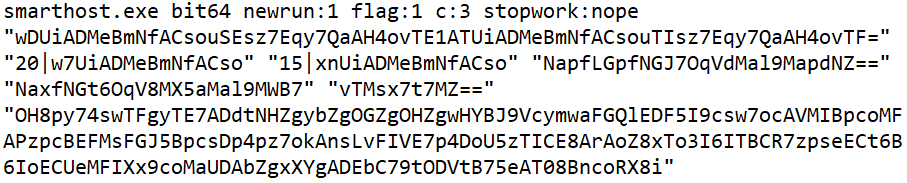

释放器是一个含有打包的恶意代码的64位二进制文件,研究人员发现该可执行文件会检查传递给它的参数,并在解压时进行验证。

图 1. 64位二进制文件

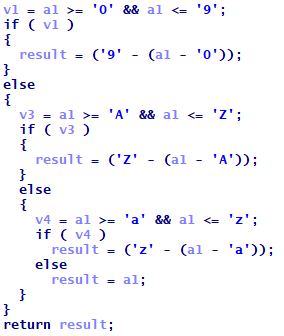

而且可执行文件的一些参数也是加密的,解密释放器的参数发现该过程分为2个阶段。第一个阶段是对参数的字母数字字符执行特定的算数操作。对本样本,参数是vTMsx7t7MZ==, 应用该逻辑到字符串的每个字符:

图 2. 在字母数字字符执行特定算数操作

得到的字符串是eGNhc2g2NA==,可以使用常用工具来解码base64编码的字符串。解密过程包含来自参数的大量信息,包括用来触发恶意文件和执行加密货币挖矿活动的加密货币钱包地址:

xcash64 –donate-level 1 -o –0– -u XCA1nwsQ2hUe8GLawiqdCQbLe5FJjLXUCaQ48bLaZNdkiifhNyDDWi9ZQxhdWWVbfP5pizGtFar6jHoUx7cteUqo5DBsLe71Vg -p meer_m -a cn/double –k

下面是释放文件的可能的文件名:

uakecobs.exe uakecobse.exe dakecobs.exe dakecobse.exe wakecobs.exe rakecobs.exe

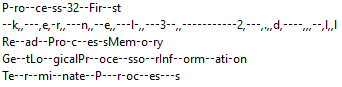

除了需要特定参数外,释放器还混淆了用于恶意操作的函数名。

图 3. 混淆字符串的代码段

在正确的参数中执行后,释放器就会释放和执行wakecobs.exe,该文件是要在暂停状态下创建的子进程。其内存会解除映射,释放器会注入恶意代码到后台运行的XMRig挖矿机。

结论

虽然加密货币挖矿活动的新方法增多了,但是检测到的加密货币挖矿活动却减少了。研究人员怀疑该攻击活动背后的攻击者利用了竞争对手减少这一点,攻击者可能开发了新的区域来进行加密货币挖矿。释放器可以通过注入恶意代码到释放的文件中或隐藏自己到不同的目录中来绕过手动扫描和检测。释放的文件本身是非恶意的。因此释放的文件副本没有任何加密货币挖矿活动的痕迹,因此可以绕过黑盒、白盒和沙箱的分析。这样的技术还可以用来攻击和感染其他系统,传播其他的恶意软件payload。释放的文件只是代码框架,并没有任何实际代码,因此该文件可以在系统中不被检测到,并绕过手动检测。研究人员建议企业使用多层防护方案以应对这些不同种类的威胁。

本文翻译自:https://blog.trendmicro.com/trendlabs-security-intelligence/almost-hollow-and-innocent-monero-miner-remains-undetected-via-process-hollowing/如若转载,请注明原文地址: https://www.4hou.com/encrypted/22077.html

如有侵权请联系:admin#unsafe.sh