本篇为《深蓝洞察 | 2022 年度十大安全漏洞与利用》的第五篇。

一辆碰撞测试评价五星的汽车,

和一辆碰撞测试评价一星的汽车,

你会选择哪一辆?

一辆需要黑客花费半年甚至更长时间才能打开车窗的智能车,

和一辆只需知道车架号就能破解开走的智能车,

信奉“万物皆可破”的漏洞研究人员,完全接受甚至欣赏对智能网联汽车的“硬核”破解。

2022 年 5 月 Pwn2Own 大赛上,来自安全公司 Synacktiv 的两位研究员 David Berard 和 Vincent Dehors 就展示了对特斯拉 Model 3 的 0-click 破解,实现开车门和车窗的攻击效果。

David Berard 和 Vincent Dehors 在 HEXACON2022 分享了破解细节。

两人耗时近一年,发现和利用了特斯拉车载信息娱乐系统中 Wi-Fi 管理模块 (ConnMan) 的漏洞。

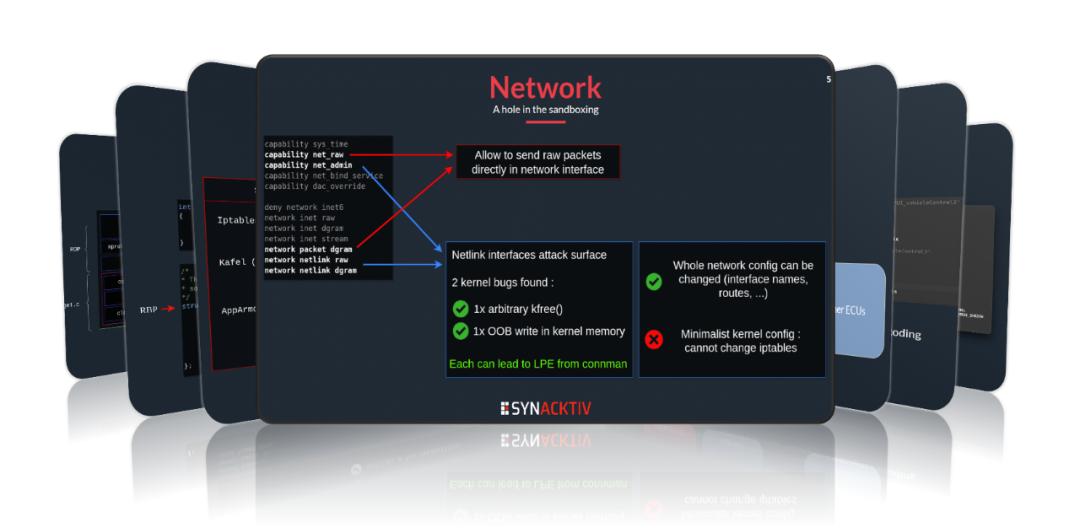

实现了不经用户交互的情况下,获得 Wi-Fi 管理模块的远程代码执行能力,并进一步利用沙盒配置规则的缺陷,利用原始套接字 (Raw Socket) 构造和发送相应的 CAN 消息,从而完成开门、开窗等攻击。

就漏洞利用技巧而言,David Berard 和 Vincent Dehors 的这次攻击非常精彩。

他们所依赖的漏洞,是一个越界写溢出,但是“越界写”的效果是把换行符号‘0x0A’改写成字符串截止符‘\0’。

两位研究人员需要首先把这个溢出转化为远程信息泄漏,获取关键地址信息后,才能再劫持程序控制流实现基于 ROP (Return-Oriented Programming) 的代码执行。

也就是说,这次的攻破,属于高难度级别。

就攻击意义而言,这一次完整的攻击,是对特斯拉车机系统的解剖,不仅直接促使厂商修复漏洞,还能有效推进安全架构的改进,是以攻促防的典型。

这样的以攻促防早在 2014 年第一届 GeekPwn 上就已经出现。

当时,安全研究团队公开展示了特斯拉的破解,让特斯拉开始注意到安全的重要性。

此后,在安全研究员的推动和特斯拉自身安全团队的努力下,特斯拉在信息安全方面逐渐成为了行业领跑者。

特斯拉此次被攻破的车载信息娱乐系统,其实是最常见的智能网联汽车攻击面之一。

当前绝大多数车企的车载信息娱乐系统,其底层往往使用一些通用的操作系统,例如 Linux、安卓、鸿蒙等。

如此一来,一些对 PC、手机适用的攻击方法通常也可以用于攻击智能网联汽车,这让智能车成为了黑客眼中装了轮子的大 PC 和手机。

本报告第(四)篇提到的安卓生态漏洞修复过程的断裂和脱节现象,发生在智能网联汽车领域,几乎注定会面临包括 Nday 攻击在内的常见威胁。

因此,车机系统生产商对待网络安全的态度、意识和安全能力往往也就决定了智能网联汽车的安全水平。

注重安全设计与开发、及时修复漏洞,汽车被破解的概率就会大大降低;即使被攻破,也属于费时费力的高成本、高难度“硬核”破解。

另一方面,研究人员自身作为消费者,很难接受对智能汽车的“软核”破解。

传统车厂可能在智能车机建设上缺乏经验而选择披上外挂式远程控制系统的外衣。

经 Sam Curry 的测试发现,仅通过车辆的 VIN 号码,这个远程管理系统不仅可以返回车主的姓名、电话、地址等信息,还能直接远程操控车辆!

整个过程只需要简单的 HTTP 交互。

如此轻而易举的破解凸显出车辆远程控制系统对信息安全的漠视。

类似的,2022 年 10 月,在 GeekPwn 大赛上多组选手利用不同的缺陷攻入智能汽车、汽车遥控钥匙、汽车的手机 APP 以及共享汽车租车平台。

其中,有 2 组选手仅需利用汽车的 VIN 号就能远程解锁汽车,甚至获取汽车行驶轨迹。有 4 组选手能利用不同的漏洞打开车门。

事实上,几乎每年的 GeekPwn 赛场上,选手的首选目标大多都是蓝牙钥匙和云控钥匙,经常仅仅通过 HTTP 交互就能控制市面上主流的智能车型。

这折射出智能网联汽车行业严重缺失高要求的安全标准和基于攻防对抗的安全测评。

我们不禁忧虑:很轻易就能破解控制市面上绝大多数智能汽车的现状,还要持续多久?

安全一直是消费者购车的重要考量。

不重视行驶安全的汽车,已经被市场淘汰。

进入智能网联时代,不重视网络安全的智能车,总有一天也会被用户抛弃。

黑客视角下的“硬核”破解和“软核”破解,直接反映了当前车企的智能网联安全水平良莠不齐。

假如有一天,消费者也看到了网络安全赛道上车企之间的差距。

他们会做出怎样的选择?

参 考:

[1] https://www.hexacon.fr/slides/tesla_hexacon.pdf

[2] https://twitter.com/samwcyo/status/1597792097175674880

[3] https://tech.cnr.cn/techph/20221102/t20221102_526049136.shtml

下篇预告

请关注《深蓝洞察 | 2022 年度十大安全漏洞与利用》第六篇:

本期关键词

第 一

特斯拉在 2014 年的 GeekPwn 上第一次被报告安全漏洞时,选择了正视并重视问题,如今已成长为智能车安全赛道上的领跑者。

第一个挑战。第一个发现。

第一次起步。第一次实现。

没有什么比“做到第一”更让人兴奋和有深远价值意义的了。

加入全新的 DarkNavy,和我们一起,继续开创“第一个”,然后做到“第一”。

DarkNavy 安全分析师 - 漏洞方向

岗位现开放招募中

内核 | 应用|WEB…领域不限

简历请至

扫码进 DarkNavy 官方交流群

你的洞见 群里见

如有侵权请联系:admin#unsafe.sh