漏洞情报 | Apache NiFi 多个漏洞通告(CVE-2023-34468、CVE-2023-34212)

2023-6-15 11:40:2 Author: mp.weixin.qq.com(查看原文) 阅读量:16 收藏

2023-6-15 11:40:2 Author: mp.weixin.qq.com(查看原文) 阅读量:16 收藏

1.1 漏洞概述

1.2 影响范围

| CVE编号 | 影响范围 |

| CVE-2023-34212 | 1.8.0 <= Apache NiFi <= 1.21.0 |

| CVE-2023-34468 | 0.0.2 <= Apache NiFi <= 1.21.0 |

1.3 复现环境

1.4 漏洞复现

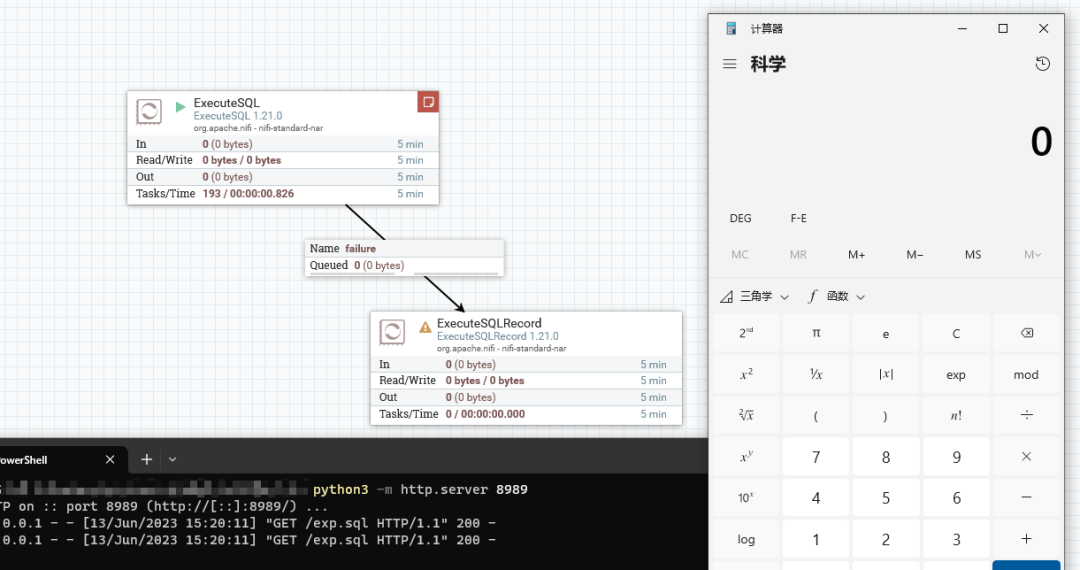

>> 1.4.2 Apache NiFi H2 JDBC 远程代码执行漏洞(CVE-2023-34468)

1.5 修复建议

>> 1.5.1 版本升级

厂商已发布了漏洞修复程序,安全版本如下:

Apache NiFi >= 1.22.0

官方下载地址:

https://github.com/apache/nifi/releases/tag/rel%2Fnifi-1.22.0

若访问官网较慢,可访问斗象情报中心搭建的补丁站进行下载更新包:

https://vip.tophant.com/patch?keyword=Apache/Apache%20NiFi/Apache%20NiFi%20%e5%a4%9a%e4%b8%aa%e6%bc%8f%e6%b4%9e%e9%80%9a%e5%91%8a(CVE-2023-34468%e3%80%81CVE-2023-34212)/1.22.0/

1.6 参考链接

文章来源: https://mp.weixin.qq.com/s?__biz=MzIwMjcyNzA5Mw==&mid=2247491072&idx=1&sn=f82a158b44f65fc68af647a4489ec261&chksm=96db15daa1ac9ccc0df6a5fc1bea8ac3643e0d1ae358930b9ef905e69a74ba40771fce6d531c&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh