微信公众号:渊龙Sec安全团队

为国之安全而奋斗,为信息安全而发声!

如有问题或建议,请在公众号后台留言

如果你觉得本文对你有帮助,欢迎在文章底部赞赏我们

0# 前言

最近在分析一些境外的恶意样本,在这里将整体思路分享给各位师傅

相信通过我的分析思路,能让各位师傅有所收获

1# 初步分析

该病毒的上层是利用Office中的漏洞进行攻击,漏洞编号为 CVE-2017-11882 ,相关链接:

1https://nvd.nist.gov/vuln/detail/CVE-2017-11882

可以查看 VirusTotal 中的原始 rtf 文档(就是本次分析的恶意样本):

1https://www.virustotal.com/gui/file/ab6c34abe0d42dc0b93213661e24257b504b8d8973f4f5993d64e6631bd1358d/detection

查看该病毒后,可以看到这是一个DLL文件,属于白加黑形式进行免杀操作,导出函数只有一个入口函数,这就方便我们的分析和提取

2# 深入分析

首先 PEID 查看病毒,发现这里有壳(在后期分析发现其实并没有加壳)

放入 VirusTotal 中查询,结果只有5到6家杀毒软件可以检测,其中不能检测的包括360

首先病毒会获取 C:\users\ 中的用户目录,并且获取到其中的roaming目录和temp目录,如下:

、

获得到这些文件夹后病毒会在 temp 文件夹中寻找 bvm.t 文件(这是病毒原来有的一个文件)如下:

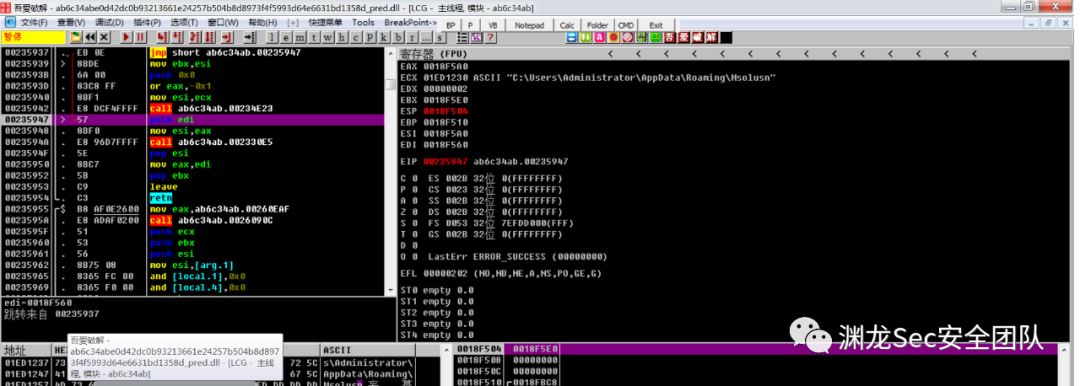

然后会对 bvm.t 文件进行解密,解密完成后在 roaming 文件夹中创建 msolusn 目录,如下:

然后在该目录中释放 Vtyrei.dll 文件,并且生成 xml 执行文件如下:

传给加载的 taskchd.dll 进程,如下:

结果是调用 system 中的 rundll.exe 来运行释放的Vtyrei.dll,将释放的dll文件放入 VirusTotal 中查询:

3# 提取恶意DLL分析

下面对 Vtyrei.dll 进行分析, Vtyrei.dll 首先会在本机寻找 Avast 这款杀毒软件,如图:

Vtyrei.dll 会创建线程,如图:

线程对维基百科进行 http 请求,并且发送带有本机信息的 POST请求,请求完成绝对会被拒绝,被拒绝后程序会休眠数秒,如图:

此过程循环五次后才会对真正的C2服务器进行请求,并且其中会把本机信息进行加密进行传输,如图:

4# 总结

可以看到存在两个C2域名服务器,接受的数据也不一样,这个也是后期研究的重点之一

C2服务器域名为:

1https://cr****list.xyz

后面就是对这部分的威胁情报的提交和整理了

我是孤独的全家桶,我在渊龙Sec安全团队等你

微信公众号:渊龙Sec安全团队

欢迎关注我,一起学习,一起进步~

本篇文章为团队成员原创文章,请不要擅自盗取!

如有侵权请联系:admin#unsafe.sh