OSV-Scanner -最佳代码扫描器 Sqlmap -最佳数据库扫描器 Wapiti -最佳SQLi测试工具 ZAP (OWASP Zed攻击代理)-最佳XSS测试工具

CloudSploit -最佳云资源扫描器 Firmwalker -最佳物联网扫描 Nikto2 -最佳Web服务器扫描器 OpenSCAP—最佳合规扫描器 OpenVAS -最佳端点和网络扫描 Nmap -最佳网络和端口扫描

扫描软件以定位依赖项以及影响它们的漏洞 将受影响版本的信息存储在JSON中,这是一种机器可读的格式,可与开发人员的代码包集成 扫描目录、软件物料清单(SBOM)、上锁文件、基于Debian的docker映像或在Docker容器中运行的软件。

从大量的数据源拉取漏洞:Apine、Android、crates.io、 Debian、 Go、Linux、Maven、npm、 NuGet、OSS-Fuzz、Packagist、 PyPl、RubyGems等。 显示汇总结果,减少解析所需的时间 可以通过ID号忽略漏洞 谷歌仍在积极开发中,因此将添加新功能。

仍然处于活跃的开发中,因此缺乏开发人员工作流集成的完整功能,C/ C++漏洞 可能还没有超过更老的开源SCA工具的对特定编程语言的专业能力,如:

Bandit:Python Brakeman:Ruby on Rails VisualCodeGrepper:C,C++,C#,VP,PHP,Java,PL/SQL,Cobol

自动识别并使用密码哈希 用Python开发,可以在任何带有Python解释器的系统上运行 可以通过DBMS凭证、IP地址、端口和数据库名称直接连到数据库进行测试 全面支持超过35个数据库管理系统,包括MySQL, Oracle, Postgre SQL, Microsoft SQL Server, IBM DB2, Sybase, SAP MaxDB, Microsoft Access, Amazon Redshift, Apache Ignite等。 执行六种类型的SQL注入技术:基于布尔的盲注、基于时间的盲注、基于错误的盲注、基于UNION查询的盲注、堆栈查询和带外。

可以执行密码破解 可以搜索特定的数据库名称和表 支持任意命令的执行和检索标准输出

没有图形用户界面的命令行工具 非常专业的工具 需要数据库方面的专业知识才能有效使用

支持GET和POST HTTP攻击方法 支持SQL注入(SQLi)、XPath注入、跨站脚本(XSS)、文件暴露、Xml外部实体注入(XXE)、文件夹和文件枚举等模块测试 支持HTTP、HTTPS和SOCKS5代理 在登录表单上通过Basic、Digest、NTLM或GET/POST进行身份验证 可以对域、文件夹、页面和URL执行扫描。

测试各种潜在的漏洞 一些测试表明,Wapiti比其他开源工具(如ZAP)检测到更多的SQL注入和SQL盲注注入漏洞

没有图形用户界面的命令行工具 需要大量的专业知识和知识才能使用

支持主要操作系统和Docker Docker打包,可快速启动扫描 可以使用自动化框架 提供全面的API 支持手动和自动漏洞利用攻击

由OWASP团队积极维护 非常全面 图形界面和命令行界面都可用 快速的学习曲线和大量文档 适合各种水平,从初学者到安全团队 能够很好地检测XSS漏洞 执行模糊攻击 ZAP通常由渗透测试人员使用,因此使用ZAP可以很好地了解普通攻击者可能定位的漏洞

某些功能需要额外的插件 需要一些专业知识才能使用 通常会比商业产品产生更多的误报

API使用RESTful接口 可以从命令行、脚本或构建系统(Jenkins、CircleCL、AWS CodeBuild等)调用API。 读/写控制可以为每个API密钥提供特定的权限 每个API调用都是单独可跟踪 AWS、Azure和谷歌云的持续CIS基准审计 持续扫描可以在云基础设施发生更改时发出警报,这些更改会引入漏洞,例如安全组更改、新的可信SSH密钥、禁用MFA设备、删除日志等等。

实时结果 API密钥的身份验证使用安全的HMAC256签名 在几秒钟内扫描超过95个安全风险 直观的Web 图形界面 支持HIPAA和PCI DSS合规框架 通过集成Slack, Splunk,OpsGenie,Amazon SNS,电子邮件等发送警报。

无法通过GitHub获得 自动更新推送、一些报告工具和某些集成可能只在付费产品中可用(有些功能并不开源)。

可以搜索SSl相关文件和etc/ ssl目录 可以搜索配置、脚本和pin files 可以识别和报告关键字,如管理员、密码和远程等字眼。 可以搜索URL,电子邮件地址和IP地址

对物联网、网络、OT和其他固件进行安全审计 可以定位意外的文件,嵌入的密码,或隐藏的URL 可作为bash脚本使用

需要一些编程技能才能有效地使用 没有图形界面可用 Shodan API支持目前是实验性的

检查超过6700个潜在危险的文件和程序 测试超过1,250个过时的服务器版本和270个特定版本的问题 检查多个索引文件,HTTP服务器选项 验证已安装的web服务器和软件 可以执行凭证猜测 减少误报的技术 输出TST,XML,HTML, NBE或CSV文件格式

小而轻量级的软件,但仍然强大 支持文件的输入和输出 扫描项和插件经常更新,但会自动更新 检测和标记web服务器的许多常见问题 SSL支持Unix和Windows操作系统,支持HTTP代理 为入侵检测系统(IDS)逃避和测试部署编码技术

没有图形界面,只有命令行 非常具体,初学者可能会感到困惑 搜索比一些商业工具更有局限性 彻底的扫描需要超过45分钟才能完成

对系统进行漏洞评估 访问漏洞的公共数据库 OpenSCAP基础工具提供了NIST认证的命令行扫描工具,图形用户界面(GUI)更易于使用 OpenSCAP守护进程可以持续扫描基础设施以确保符合SCAP策略 其他OpenSCAP工具提供桌面扫描、集中扫描结果或兼容的计算机镜像 和系统管理解决方案集成,如Red Hat Satellite 6,Red Hat Access Insight等 原子扫描选项可以扫描容器以查找安全漏洞和合规问题。

快速识别安全问题和即时纠正操作 由Red Hat和其他开源厂商支持 结合安全漏洞和合规扫描 可以扫描Docker容器镜像

比其他工具难学得多 OpenSCAP系统中的多种工具可能令人混乱 用户需要了解与自身需求相匹配的安全策略 许多工具只能在Linux上运行,有些工具只能在特定的Linux发行版本上运行

扫描系统中已知的漏洞和缺失的补丁 基于Web的管理控制台 可以安装在任何本地或基于云的机器上 提供关于每个漏洞的见解,例如如何消除漏洞或攻击者如何利用漏洞

由Greenbone积极维护 涵盖许多CVE 扫描数据库定期更新 大型社区的伙伴支持 社区版无法满足的组织可以升级到Greenbone企业版或Greenbone云服务

对初学者来说可能是崩溃性的,需要一些专业知识 大量的并发扫描会使程序崩溃 无策略管理 Greenbone Community Edition只扫描基本的端点资产,或家用产品,如Ubuntu Linux, MS Office等。 要扫描企业产品或获取策略的访问权限,组织需要升级到付费的Greenbone企业版。

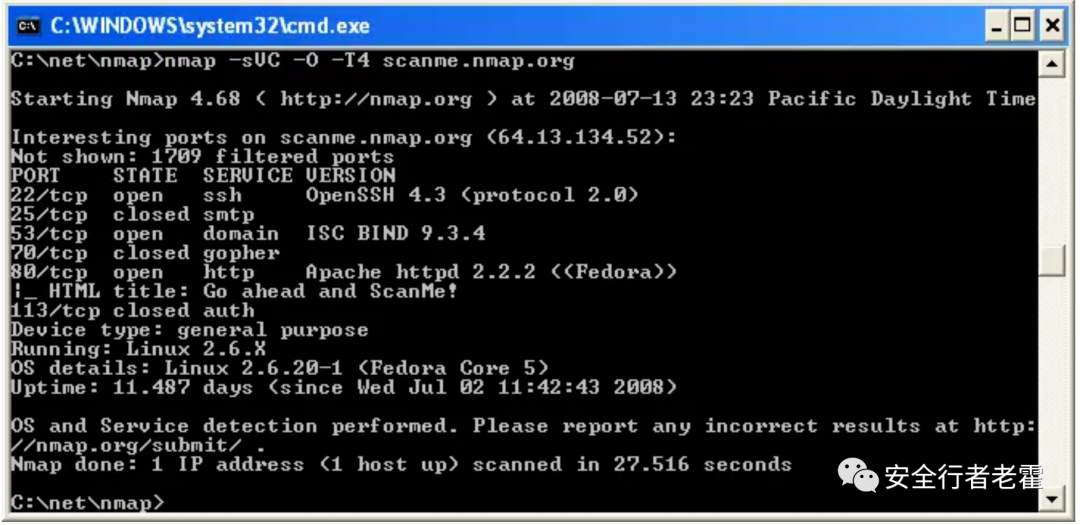

主机发现可以快速确定网络上可用的IP地址。 使用TCP/IP栈特征来猜测设备操作系统 不断增长的500脚本库增强网络发现和漏洞评估

快速扫描系统上开放的端口,确定可用的TCP/UDP服务 查询端口以确定正在运行的协议、应用程序和版本号 庞大的用户群和开源社区

对客户没有正式的支持 需要一些专业知识和IT知识才能有效使用

文章来源: https://mp.weixin.qq.com/s?__biz=Mzg3NjU4MDI4NQ==&mid=2247485581&idx=1&sn=ca12f9c0be187d85c372daac05d9be4b&chksm=cf31545ff846dd495fcadaca3ef4895f8980cb9b90a6f9d8417ff8ec4a4c6f8f49b2558deca2&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh