SOC是一组能力和拥有SOC的组织如何运用这些能力的集合。这些能力是一套基于过程的,组织业务需求或使命声明驱动的相关服务。

要留住人才,钱是必不可少的,但清晰的员工职业发展规划也是不可或缺的。尤其是大部分SOC团队本来就缺人的厉害,大家工作强度都十分高。如果没有匹配的薪资和职业发展前景,干1到3年就走人十分正常。而职业发展前景又跟SOC的投入有关,如果总是缺少资金,必然导致无法采购更多的生产力工具、培训经费不足,人就会更多陷入重复性无趣劳动中而出现运营疲劳,如果又看不到上升空间,必然萌生离职的念头。

4)远程办公成为常态。主要是在欧美地区,由于疫情的原因,SOC人员需要远程办公,并且大部分都实现了远程办公。这也意味着SOC的技术架构和管理制度都要适应远程办公的需要。譬如如何实现安全的远程办公成为一个重要技术考量,这里的安全不仅指安全接入,更重要的是敏感信息保护。

SOC能力(流程)调研

可以从很多维度进行分析。笔者发现,机器学习和AI(42)、电子取证(40)、欺骗技术如蜜罐(39)、SOAR(37)、恶意代码引爆/消除设备(36)、TIP(33)、全包捕获(30)位居计划采购部署的技术前列。同时这些技术当前的部署规模也相对较小。

在已经全面部署的技术中,VPN(55.6%)、NGFW、SWG/SEG、DNS防火墙、IDPS、网络隔离、标准化SIEM(45%)、主机持续监测与评估的部署率相对较高。

2)SOC技术满意度评分

SANS今年依然统计了各项技术的满意度,但采用了与去年不同的算法。今年采用了类似GPA的评分方法,为每项技术给出ABCDF五个等级,分别对应4、3、2、1、0分,然后根据得票计算最终得分。结果显示,VPN(3.11分)、标准SIEM(3.08分)、端点日志分析等成熟技术的满意度得分最高(大于3分,满分是4分)。相反,全包捕获、资产发现与清单、流分析、SOAR得分垫底(都是2.61分)。如果3分算作满意的话,那么仅有3个技术达标。可见,技术满意度普遍都不高。如果2.4分算及格的话,那么所有技术都合格。

如果单看F评分,获得F最多的三个技术是:恶意代码引爆/消除技术、欺骗技术、AI与ML技术。

注意,有些技术满意度相对较低,不见得是坏事,说明这些技术市场存在很大的机会。

3)SOC监测活动的内容

下图显示了受访者认为SOC监测活动应该包括的内容:

可以看到,大部分人将检测作为监测的一部分。同时,还有人认为响应支撑也是监测的一部分。

笔者认为,如果把监测作为一个活动域的话,它跟响应活动域是分开的。但对于一个监测团队而言,如果仅仅行使监测活动,并将监测结果中需要响应的事件给到响应团队去处置的话,未免过于单纯了。监测团队可以行使部分力所能及的响应活动,而没有必要划分的那么死板。

4)事件关联的首要技术

现在,技术越来越多,越来越复杂。人们在谈论关联分析的时候,可能完全指的不是一个东西,很多技术中都会用到关联分析。下图表明,在目前SOC的事件关联方面,SIEM是首选技术。

当然,这并不是说SOAR和XDR等的关联分析就没有用,而是要用对场合。

5)对非传统设施(OT设施、移动互联网、物联网等)的支持

下图表明,接近一半(48%)的受访者表示他们的SOC部分或者全部支持这些智能设备。

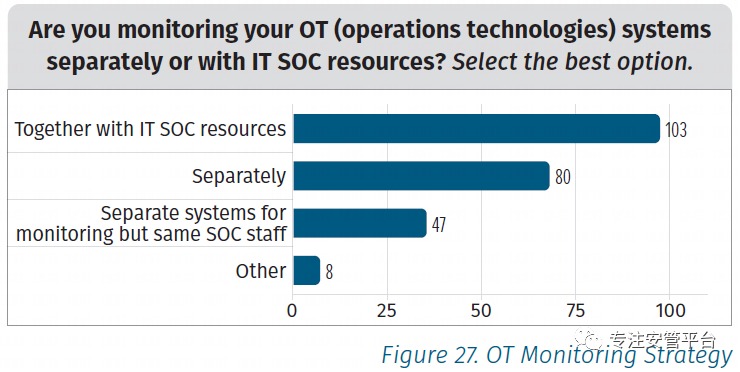

进一步分析,报告还发现,32%的SOC是将这些智能设备管理与IT设施的管理混在一起,统一管理与运营。而更多的SOC则或多或少地将IT安全运营与OT等非传统设施的安全运营分开了,有的是完全分开,有的是两套系统一套人马。SANS认为,未来逻辑上分开是趋势。如下图所示。

6)SOC和IT运营的关系

诸如SOC和NOC的关系问题,总是很多人关心的问题,尤其是对那些运营成熟度高的组织和国家而言。

SANS的调研表明,整体上二者是密切协作的关系。具体如何协作有深有浅。笔者认为,二者之间必须有机协同,到什么程度跟自身运营管理机制和运营成熟度相关,不必拔苗助长。

SOC投资和回报调研

30%的受访者不知道自己单位的SOC总体预算。同时可以发现,48%受访者的SOC年预算少于100万美元。之前谈到过本次调研有50%的受访者所在单位员工人数小于1000人。那么可以估算一下,近一半的受访者平均每员工的年SOC开销小于1000美元。

笔者无法估测这个数据意味着什么,但这个指标给大家一个很好的启发。就是在评估SOC投资的时候,要看这个单位的员工数,要分析平均每员工的SOC年投资金额。因为现在SOC保护的不是少量核心资产或者核心人员,而是整个网络,网络中的每个员工。人数越多,通常网络规模就越大。

笔者不知道国内的每员工SOC年投入是多少,平均值是多少,但建议SOC负责人可以自己算一算。

2)预算和指标的关系

如下图所示:

SANS发现,预算编制过程越正规,期间建立的指标就越完善,这为后续的考核奠定了基础,也便于大家公平地评价SOC的建设成效,计算投资回报。

3)建设成效度量

首先,大部分受访者都建立了SOC度量指标,对这些指标的满意度也比较高。

其次,报告给出了2个建议性指标:每失陷记录的成本(cost-per-record),有SOC的事件数与没有SOC的事件数之比(incident with a SOC vs. incident without a SOC)。

笔者感觉这两个指标很难计算。如果能够拿出一个计算公式,那么更适合某个单位进行基于时间的纵向对比分析,而不太适合跟其它单位横向比较,因为不同单位之间的差异可能会很大。

如有侵权请联系:admin#unsafe.sh