十年前的今天,我大概是在家,被老妈各种投喂。十年后的今天,我在家,老妈什么事情都不让我做,被老妈各种投喂。在家十来天,老妈做各种美食,拿各种零食给我吃,“说我这(零食)也不吃,那也不吃,你看看别人家的孩子。。。!” 我们这辈子啊,欠父母的太多、太多!

瞬息万变、不确定的时代 - 2023

当下国际体系正经历冷战结束以来最剧烈的变动,过去四十年人们习以为常的和平、开放的国际环境遭受严重挑战:“中美战略博弈、台海风云、乌克兰危机、全球经济放缓。”

中美战略博弈

1.美国极力拉拢盟友伙伴,大国关系呈现阵营化趋势。

2021年7月19日,美国白宫发布公告,以今年3月初微软Exchange服务器产品遭受全球网络攻击为借口,指责中国政府是这次攻击的支持者,并指责中国是全球网络的破坏者。美国政府还鼓动欧盟、英国、加拿大和北约,在同一天共同发表类似声明。这是美国政府第一次以白宫正式公告的形式公开指责他国政府发动网络攻击,也是美国政府第一次联合盟国共同发布有关网络攻击的公告。

- 美国通过印太战略在印太地区建立由其主导的安全、技术与经济架构。

- 在军事方面,加强由美国、日本、澳大利亚和印度建立的“四方安全对话”;

- 建立“D-10集团”,即“G7”加上澳大利亚、印度和韩国,在贸易、科技、供应链等方面限制中国发挥作用;

- 与日本和印度在基础设施建设方面进行合作,启动新一代数字基础设施建设计划,以抵消中国“一带一路”倡议。

2.西方国家在意识形态上将中国污名化,在地缘政治领域与中国全面对抗的局面已经铺展开来。

3.在科技领域,美国充分利用意识形态分歧和安全话题,动员或者胁迫盟友伙伴对中国实施更加苛刻的半导体出口管制,并可能将科技和产业脱钩进一步扩展到生物科技、清洁能源、民用核能和医疗等领域。

4.在经济金融领域,美国可能寻找各种“违规”借口打击中国头部金融机构,出台新的法案或者政策严格限制对华投资,刺激外资从中国流出,或者迫使美国企业暂停在中国市场的投资布局。

台海风云

2022年8月,美国时任议长南希·佩洛西不顾中方反对执意窜访台湾,引发中国政府坚决反对、有力反制。这一事件对2022年的中美关系造成严重冲击,也引起中国民众罕见的高度关注。同时,国际社会也高度紧张,把台海冲突的可能性提上关注议题。

党的二十大报告关于解决台湾问题总体方略指出,正是因为有“台独”势力的存在,及外部势力的撑腰,中国共产党在实现国家统一的过程中才有了“不承诺放弃使用武力,保留采取一切必要措施的选项”。解决台湾问题是共产党人的历史使命,和平解决固然皆大欢喜,但政治现实表明,军事准备同样重要。

乌克兰危机

2022年2月,俄罗斯对乌克兰东部发动“特别军事行动”,此后美欧等西方国家和俄罗斯围绕乌克兰问题激烈博弈。乌克兰危机影响中美俄欧力量对比和相互关系,深刻塑造国际形势。俄乌陷入长期军事对抗,西方则不断加大对乌援助和对俄施压力度,并试图“捆绑”中俄。

乌克兰危机短期难以解决,2023年有继续延长和升级的可能性,对相关方和全球安全形势造成更严重的冲击。

全球经济放缓

经历了大流行后经济强劲反弹的两年,中国、美国和欧盟三大经济体在2022年同时放缓了增长步伐,下行风险渐次变为现实。全球陷入经济困境,商品和服务贸易虽然出现不同程度的增长,但是未能回到新冠疫情前水平。

美国战略竞争

2022年10月12日,拜登政府分布新版《国家安全战略》报告,该报告的主要议题之一:大国之间为塑造国际秩序未来而展开的竞争中国。具体而言,

1、中国是美国最大的地缘政治竞争对手,只有中国同时具备在全球范围挑战美国领导地位的意愿与能力。中国的挑战将会长期存在。

2、投资、协同和竞争是美国对华战略与政策的三个支柱,美国在技术、经济、政治、军事、情报和全球治理领域赢得同中国的竞争至关重要。

3、与中国的竞争在“印太”地区最为明显。但这一竞争正朝着全球范围发展,并且在每个地区的几乎所有领域上演。

2023年1月24日,美国国家安全局开展30年来最大规模的招聘潮之一,招聘3000多名新员工,包括计算机科学、网络安全、数学、数据科学、工程、情报分析、语言分析、通信、商业和会计。

“随着美国国家安全局转向战略竞争(strategic competition)时代,我们能够建立和维持我们继续执行任务所需的多样化和专业的员工队伍至关重要,”美国国家安全局执行董事Catherine Aucella说。

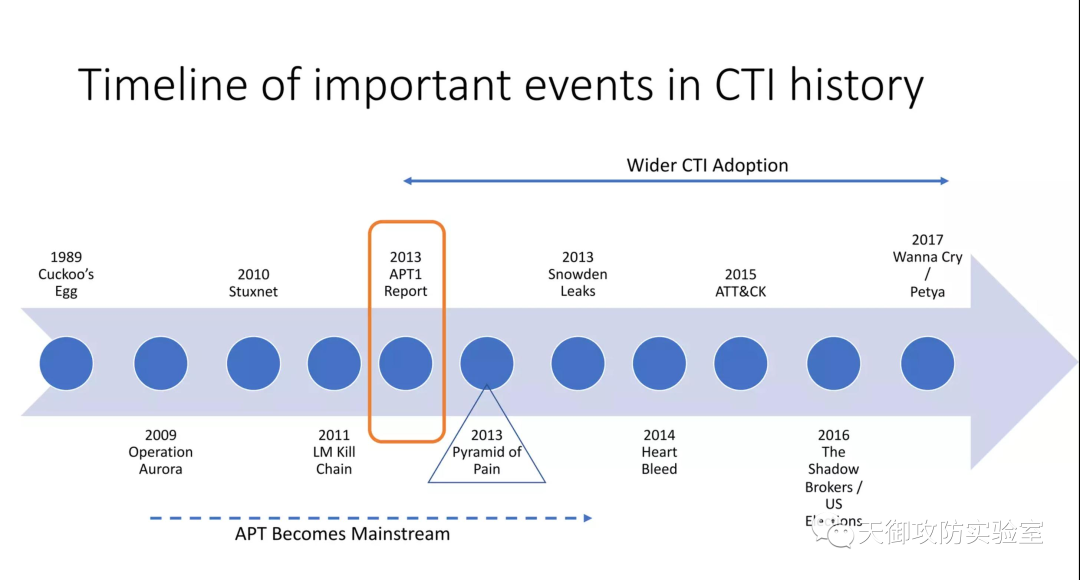

十年前,Mandiant发布APT1报告 - 2013

远望智库网空研究中心研究员认为:从2013年开始,为了配合美国“亚太再平衡”、“战略东移”、“制衡中国”的国家战略,开始通过网络空间输出“中国网络空间威胁论”,制造中国在网络空间的单边、霸权形象,具体脉络如下:

可以看出,网络空间相关威慑报告的输出,很好的呼应了政治主线的钓鱼岛、南海、东海问题,辅助美国达成了抹黑中国、塑造中国海域霸权、网络霸权主义歪曲形象的战略意图,并趁机带动东北亚相关国家网络作战合法化,并形成网络情报分享机制。

十年前,当“我们”谈论威胁情报的时候,“我们”在谈论什么?

2013年3月22日,SANS主办首届网络威胁情报峰会(Cyber Threat Intelligence Summit)

峰会联合主席、(前)洛克希德马丁(LM)计算机事件响应小组(LM-CIRT)的情报融合负责人Mike Cloppert通过讨论以减少攻击面为重点的以漏洞为中心的旧方法与以降低影响公司的实际威胁的风险为重点的以威胁为中心的新模型相反,开始了这一天。CTI的重点是人,而不是计算机。这个问题实际上太复杂了,技术无法解决,需要人工分析。电脑只是工具。

主题演讲:网络威胁的演变和网络威胁情报(The Evolution of Cyber Threats and Cyber Threat Intelligence)是退役的美国空军将军Greg Rattray,他也是最早提出APT(高级持续威胁)概念的人。

他引用了1991年的一项研究,该研究得出的结论是,不可能保护一个系统免受先进且有动机的对手的攻击。甚至在那时,他们就知道会出现问题。他重申这不是技术问题,而是对手问题。纵观历史,间谍活动一直是常态。互联网出现之前,一切都是公共交换电话网(PSTN)和信号情报(SIGINT),而反SIGINT是主导战场。美国国家安全局橙皮书帮助为安全计算奠定基础。20世纪90年代,计算机网络作战(CNO)和信息战(IW)对国家安全影响的猜测较多。第一次海湾战争中 IW的使用树立了其他国家试图效仿的标准。当时有人预测,在10到12年内,国家网络攻击将会出现。结果证明这是相当准确的。记者在将攻击归因于通常专注于清理的受害者方面也做得非常出色。Solar Sunrise是1998年发生的一起著名的黑客事件,涉及一个总部设在美国的以色列领先的青少年黑客组织渗透了许多政府机构和大学。月光迷宫另一件值得报道的事件从未得到证实,但据信起源于俄罗斯。随着EP3的碰撞,爱国的非政府黑客也开始受到新的关注。联合特遣部队-CND是最早开始进行预测分析的网络防御组织之一。9-11之后出现了网络的黑暗时期,当时重点转向反恐和支持Centcom。网络在很长一段时间内处于次要地位。最终,我们有了APT的兴起,改进了归因能力,并重新关注ICS/SCADA。今天,我们正处于一个恐惧加剧的时代。需要明确的是,间谍活动不是攻击或网络战争。然而,stuxnet、shamoon和flame等威胁已造成重大破坏。网络社区变得越来越艰难,尤其是对于银行业和关键基础设施而言。DDoS攻击虽然以前被忽略,但从攻击者的角度来看正变得更加敏捷,并且正在浪费CIRT资源。他强调,我们需要谨慎地对风险进行分类并保持有条不紊。信息共享正在改善,我们走在正确的道路上。他是商业服务的坚定拥护者,并不一定认为政府是解决方案。建议您攻击杀伤链的各个阶段以扰乱对手,即使您无法完成所有阶段。今天缺少的是网络团队不与业务运营团队讨论运营风险。我们需要具有分析能力但仍了解商业环境和战略影响的全方位极客。

接下来的演讲是:利用CTI与对手作战,演讲者是来自(前)Forrester Research的高级分析师Rick Holland

他首先指出工具和大数据不是你的救世主。他将CTI定义为有关外部威胁行为体和活跃外部威胁的信息。在寻找CTI供应商时,问他们是什么让他们的服务与众不同?他们是否具有与每个人都相同的指标。在情报周期中,实现传播并将信息传递给利益相关者至关重要。否则所有的工作都是徒劳的。始终利用替代分析:质疑您的判断和假设,并对您的分析应用高度严谨的分析。供应商通常不会这样做。内部CTI团队需要很长时间才能成熟,因此您必须获得并保持高管的支持。他提出了一个很好的观点,即当您挫败对手时,对手就会适应。CTI来源可以是内部、政府(国土安全部、联邦调查局等)、行业(合作伙伴、ISAC、垂直组织)和供应商(iSight、LookingGlass、iDefense、RSA、Seculert)。他提到OpenIOC正在被FireEye和PaloAlto收购。

接下来是小组讨论,主题是“为您的组织创建、交付和利用网络威胁情报的最佳实践”

开场白是需要有CTI一个客户。你需要知道你支持谁,为什么?遵循基本模型:收集 -> 分析 -> 传播。提供可用于决策的数据,而不是IDA pro的屏幕截图。组织是他们自己最好的情报来源。您需要从自己的攻击中提取所有情报,创建威胁概况和情报优先级。但是了解你的限制。CTI的可用性如何?考虑体积,因为您必须能够处理和存储它。拓线分析方法:跨数据集移动并利用业务知识。捕捉对手在战役每个阶段的行为。威胁研究人员需要了解哪些攻击可能基于真实的情报驱动数据,而不是一些深奥的理论攻击。Aurora迫使Google对Windows和其他平台做出重大改变。现在已经圆满结束,Mac系统威胁也有所增加。成功是以阻止和挫败攻击来衡量的。您必须将CTI的工作限制在皇冠上,您不能涵盖所有内容。您总是需要一阶数据,以验证分析。我最喜欢的名言是Aaron Wade的一句话:“没有上下文的情报只是数据”。您需要返回并询问更多信息,并且默认情况下不信任。OSINT可能很好,但对威胁情报团队的内部投资仍然是理想的。任何跳板监控都应该在法律范围内进行。您还应该与达到相同跳板的其他组织进行协调。吸取的主要教训是不要急于基于单一来源进行归因。从糟糕的情报报告中恢复是非常困难的。为分析分配置信度以保持可信度很重要。您应该熟悉情报增益/损失公式。

接下来的演讲是:建立和运营网络威胁情报团队,演讲者是来自洛克希德马丁(LM)Mike Gordon

LM每天看到17.5 亿个遥测事件、每周3000万封电子邮件、120万个被阻止的Web请求并持有1个月的完整pcap,并在63个国家/地区运营572个设施。该团队分为4个单元:调查(取证、电子发现)、入侵(APT、情报融合)、网络犯罪(内部威胁、“商品攻击”)和工程(IT支持)。他们的模型包括企业文化、用户教育(意识、培训、安全测试、指标、分析)、可防御网络(减少网关、基础设施强化、威胁驱动计划)、行动决定成败。您可以根据内部和外部情报停止的情况来衡量您的成功。要跟踪工作量,请统计每月处理的情报报告数量。提出的三个模型是:海啸预警(信息共享、情报消耗、群体检测)、Farmers Almanac(活动跟踪、趋势、预测)和实际预警(LE和IC对未决攻击有实际了解)。

接下来的演讲是:创建威胁情报:管理和利用主动威胁情报的工具,演讲者是来自MITRE网络威胁分析小组的Reid Gilman

他认为CTI成功关键是:

1 - CTI计划 - 多来源、规范的警告流程,了解你所在部门的敌人

2 - 强大的恶意软件分析计划

3 - DevOps - 可靠的程序员团队,创建自定义工具

4 - 事件响应融入防御态势,即假定失陷

5 - 安全意识的员工文化

接下来是SANS60环节,在一个小时内,10位专家将讨论网络威胁情报以及他们如何在其组织中使用该情报。

来自Google的Billy Leonard分享了关于归因的看法,他认为归因的关键方面包括

- 他们如何运作

- 他们的目标人群和方式

- 什么工具,使用顺序,如何定制

- 他们是如何横向移动的

- 他们何时行动

- 他们如何获取你的数据

本文完。

参考资料:

从APTX系列报告解读看攻防能力建设路径

2023年中国外部安全风险展望 - 清华大学战略与安全研究中心

论坛·原创 | 中美展开网络安全博弈的重点议题

独家·时评 | 美国的不实指控破坏了网络空间最基本的国际信任

https://ciss.tsinghua.edu.cn/info/wzjx_mggc/5351

https://ciss.tsinghua.edu.cn/info/mggc/5526

https://ciss.tsinghua.edu.cn/info/zmgx/5360

https://www.nsa.gov/Press-Room/News-Highlights/Article/Article/3275464/nsa-launches-unprecedented-hiring-effort-in-2023/

往期精选

围观

热文

热文

如有侵权请联系:admin#unsafe.sh