本周云上攻击态势

一、总览

本周,腾讯安全【云上威胁狩猎系统】(后简称WeDetect)共捕获到 65 个有效漏洞攻击事件(其中包含 3 个新捕获漏洞)、5 种持久化攻击类型、369 个活跃攻击IP。

对比上周,活跃漏洞数量减少 2 个,活跃攻击IP数量减少 60 个,持久化攻击类型增加 2 个。

二、近期曝光利用的漏洞攻击

攻击者利用新曝光PoC或EXP的动作越来越快,腾讯安全已监测到漏洞武器曝光和在野攻击在同一天的案例。近期曝光利用的漏洞,具有更强的时效性和成功率,相应地需要重点关注、积极防御,尽早发现和修复风险。

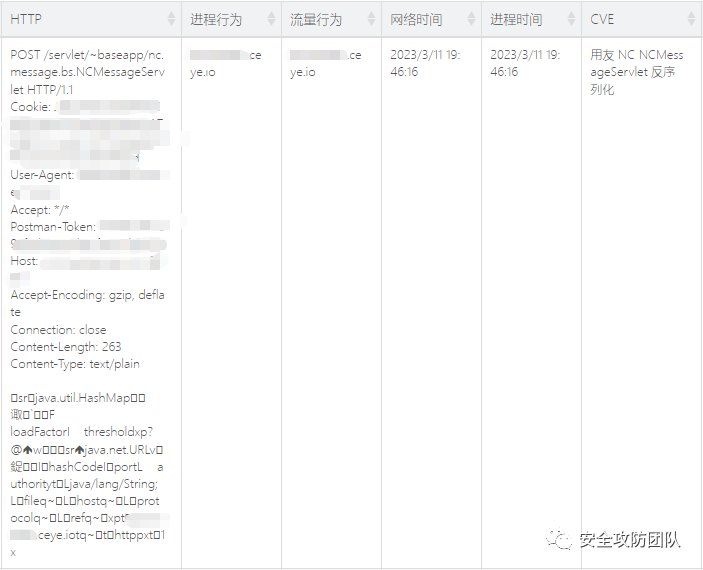

本周腾讯安全监控到新的用友NC某反序列化漏洞PoC公开,根据漏洞细节,经查询WeDetect积累的百级尚未公开的云上在野漏洞攻击,发现今年3月已捕获到该漏洞攻击,请及时到用友官方升级最新版本进行修复。

三、Top 5 漏洞和攻击趋势

云上Top 5漏洞攻击所利用的漏洞信息如下,具有相关资产的用户可以关注并排查是否已修复,提高相关工作的优先级。

1)Top5 漏洞及占比

本周WeDetect共感知 65 种漏洞攻击事件,其中Top 5漏洞为:

CVE-2022-26134 (42.92%)[↑4.66%]

CVE-2021-26084 (12.66%)[↑4.52%]

Hadoop YARN 资源管理系统 REST API未授权 (8.67%)[↓16.31]

CVE-2020-14882 (7.47%)[新增]

CVE-2021-22205 (7.4%)[↑1.21%]

对比上周,本周新增了。

2)Top5 漏洞攻击趋势

通过漏洞活跃指数,可观察热点漏洞近两周活跃情况,了解此类漏洞攻击属于短期爆发型还是长期稳定型。

Confluence 远程代码执行漏洞(CVE-2022-26134):

Confluence Webwork OGNL表达式注入漏洞(CVE-2021-26084):

Hadoop YARN 资源管理系统 REST API未授权:

Weblogic 未授权命令执行(CVE-2020-14882):

GitLab 远程命令执行漏洞(CVE-2021-22205):

四、Top 持久化攻击

感知持久化后门攻击,侧重于捕获攻击者通过WebShell、后门等手段对目标进行持续渗透攻击的过程。通过云上持久化攻击感知和挖掘,可回溯到相关的历史活跃漏洞情况,并为后门清理、漏洞修补提供参考。

本周云上Top持久化后门攻击:

Webshell利用

CTF/靶场类环境被利用

WebUploader组件preview.php上传Webshell后利用[新增]

五、云上攻击威胁情报

通过对漏洞攻击事件的分析,可梳理出遭受攻击的主要行业、关联的攻击者及漏洞利用攻击行为等威胁情报。

1)遭受攻击的Top5 行业

根据行业分类,本周云上Top5 遭受攻击行业:

IT服务/软件(30%)

网站(19.99%)

移动应用(13.67%)

大数据与人工智能(7.91%)

金融科技服务(6.74%)

2)Top5 攻击者IP及漏洞利用情况

本周云上Top5 攻击者IP:

254.25.xx.xx(17.66%)

96.251.xx.xx(12.02%)

96.124..xx.xx(11.86%)

169.195.xx.xx(5.86%)[新增]

204.170.xx.xx(2.81%)[新增]

其中,在Top5 攻击者IP中,各自使用最多的CVE漏洞为:

Hadoop YARN 资源管理系统 REST API未授权访问

CVE-2021-26084

CVE-2020-14882

其中,Top5 境外来源:

东欧

德国

美国

荷兰

韩国

3)Top5 攻击端口

攻击者在攻击指定服务的背后就是在向指定端口发起攻击。通过WeDetect可挖掘出被攻击的热门端口,洞察存在高危风险的端口服务,为排查高危的端口服务提供优先级参考价值。

本周云上Top5 攻击端口:

8090(38.31%)

80(23.03%)

8088(8.11%)

7001(5.99%)

8080(5.58%)

4)Top3 漏洞攻击行为

攻击者在使用漏洞攻击的过程中,通常伴随带有目的性的攻击行为。通过WeDetect可挖掘出发起攻击的一些热门攻击行为,洞察攻击背后的真实意图。

本周云上Top3 漏洞攻击行为:

下载执行恶意文件类 (77.93%)

漏洞验证类 (19.92%)

持久化后门类 (1.36%)

各类行为的Top3 攻击者IP占比:

了解更多

如需更全面了解云上漏洞攻击态势和详情,请联系【[email protected]】。

扩展信息:每月必修漏洞清单

为减少企业的漏洞攻击面,还可以参考腾讯安全每月发布的必修漏洞清单。

近期参考链接:

腾讯安全攻防团队 A&D Team专注于安全前沿攻防技术研究。组内有多名深耕安全技术多年的业内专家,研究领域包含但不限于Web安全,主机安全,二进制安全,欢迎关注我们。

如有侵权请联系:admin#unsafe.sh