导语:GPU.zip侧信道漏洞可从GPU中窃取敏感数据,影响几乎所有主流GPU,至今未被修复。

GPU.zip侧信道漏洞可从GPU中窃取敏感数据,影响几乎所有主流GPU,至今未被修复。

德克萨斯大学奥斯汀分校、卡内基梅隆大学等四所美国高校的研究人员发现了一个新的GPU侧信道攻击方法,可以利用数据压缩在访问web页面时从GPU中泄露敏感数据。

GPU.zip概述

GPU.zip是一类可以窃取GPU处理的数据的侧信道攻击,这类侧信道利用了依赖数据的、软件透明的、所有主流GPU都使用的优化方法——图形数据压缩。一般来说,数据压缩会创建不同的依赖数据的DRAM流量和缓存使用,而这可以被滥用于泄露秘密,所以软件在处理敏感数据时会关闭压缩功能。所有主流GPU都会执行软件可视化的数据压缩,因为该优化方法可以节省带宽、改善性能。但是该压缩过程是不计入文档的,而且对各厂商是通用的,因此研究人员对图形数据压缩功能进行安全分析,发现该压缩过程可以被滥用于泄露视觉数据。

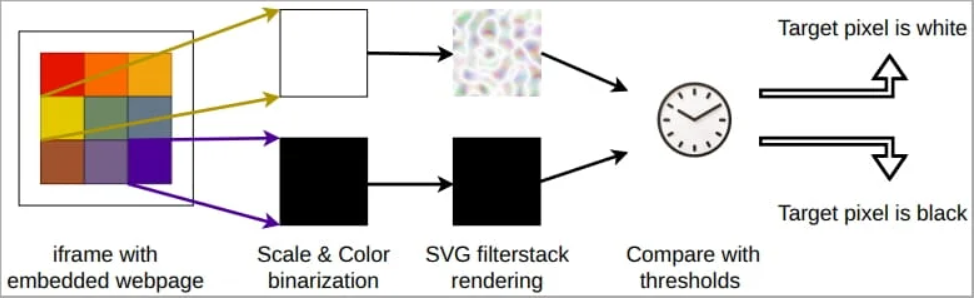

图为GPU.zip攻击

PoC

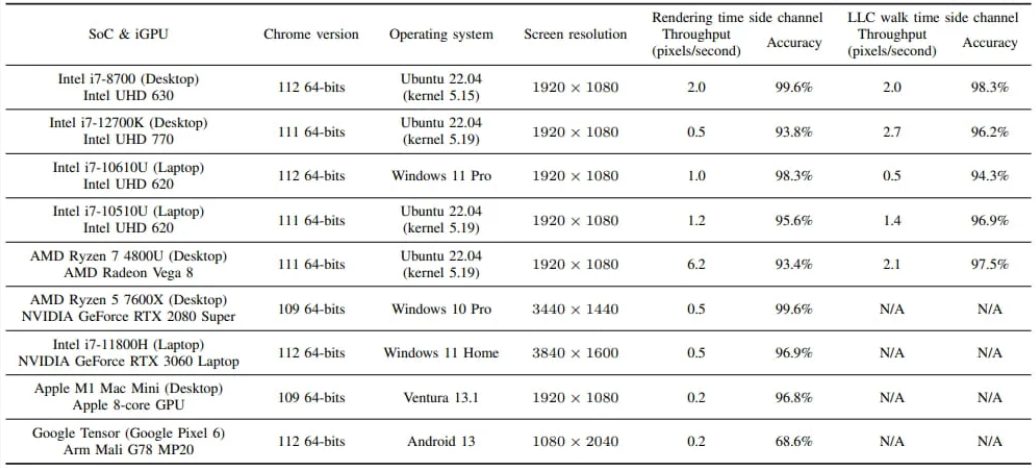

为证明GPU.zip攻击的可行性,研究人员利用Chrome浏览器进行了跨域SVG过滤器像素窃取攻击实验。实验证明可以通过web浏览器在不同的设备和GPU架构下提取像素数据,测试结果如图所示,研究人员成功从Wikipedia iframe窃取了用户名数据,在Ryzen 和 Intel GPU上所花费的时间分别是30分钟和215分钟,准确率分别为97%和98.3%。

图为提取用户名

图为在不同平台的测试结果

GPU.zip的源代码已上传到GitHub,下载地址:https://github.com/UT-Security/gpu-zip

漏洞影响

GPU.zip影响几乎所有的GPU尝试,包括AMD、Apple、Arm、Intel、Qualcomm和NVIDIA,但并非所有的GPU受影响的程度都相同。GPU.zip也会影响大多数的笔记本电脑、智能手机、台式机等,但考虑到攻击的复杂性以及所花费的时间,对普通用户的影响较小。

大多数的敏感网站已经拒绝跨域网站嵌入,因此不会受到像素窃取攻击的影响。比如Firefox和Safari浏览器就不满足GPU.zip攻击的条件,比如允许跨域iframe加载、在iframe上渲染SVG过滤器等。

漏洞时间轴

2023年3月,研究人员将该漏洞报告给受影响的厂商,包括GPU厂商和浏览器厂商,截止2023年9月,GPU厂商和谷歌都未发布解决该安全问题的补丁,其中相关研究成果已被第45届IEEE S&P(2024)安全会议录用。

文章翻译自:https://www.bleepingcomputer.com/news/security/modern-gpus-vulnerable-to-new-gpuzip-side-channel-attack/如若转载,请注明原文地址