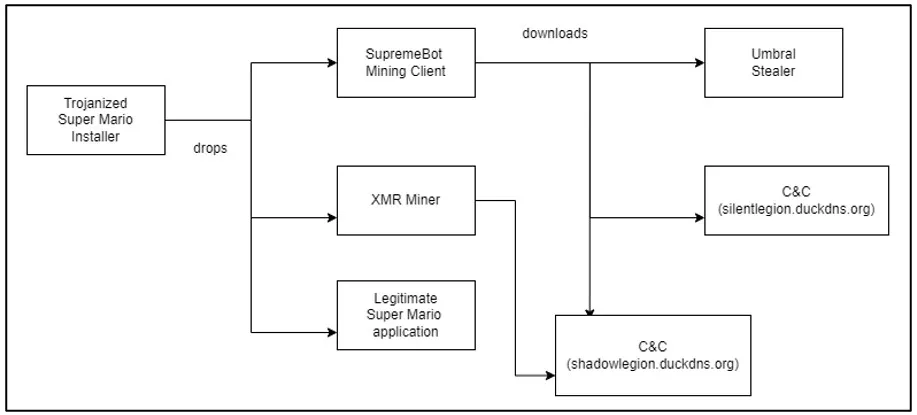

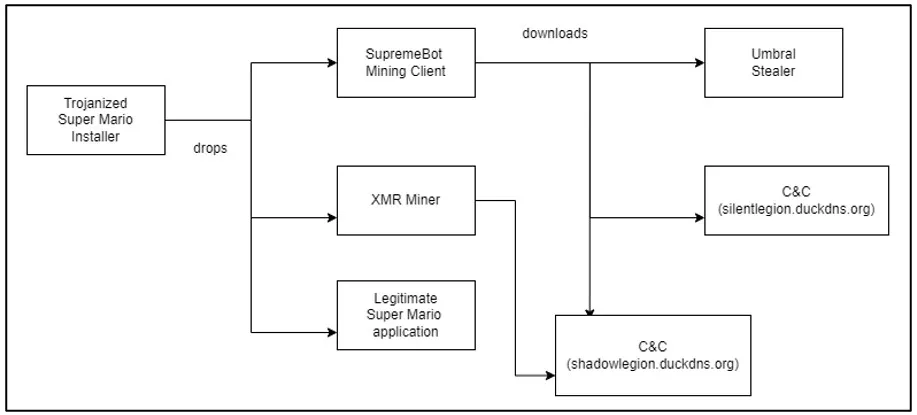

Cyble 研究与情报实验室 (CRIL) 的研究人员发现了一个适用于 Windows 的木马超级马里奥兄弟游戏安装程序。该安装程序用于传播多种恶意软件,包括 XMR 挖矿程序、SupremeBot 挖矿客户端和开源 Umbral 窃取程序。攻击者将合法的 super-mario-forever-v702e 安装程序文件与恶意代码捆绑在一起。研究人员指出,攻击者之所以瞄准游戏玩家,是因为他们经常使用强大的硬件进行游戏,这非常适合挖掘加密货币。《永远的马里奥》是原版《超级马里奥》的克隆版,试图非常忠实地重现经典的任天堂游戏。威胁行为者篡改了 NSIS 安装程序文件“Super-Mario-Bros.exe”,生成的可执行文件包括三个单独的可执行文件: “super-mario-forever-v702e.exe”, 这是合法的超级马里奥游戏应用程序,以及恶意可执行文件名为 “java.exe” 和 “atom.exe”, 如下所示。执行“Super-Mario-Bros.exe”文件后,它会将 “super-mario-forever-v702e.exe” 可执行 文件放入%appdata% 目录中并执行它。执行文件时,将显示安装向导以继续安装“super-mario-forever-v7.02”程序。软件安装成功后,就会启动用户界面来玩《永远的超级马里奥》游戏。然而,XMR(门罗币)矿工和 SupremeBot 挖掘客户端在后台执行。“当执行“java.exe”时,恶意软件会与挖掘服务器“gulf[.]moneroocean[.]stream”建立连接,以进行加密货币挖掘活动。” Cyble 发表的报告中写道。“同时,恶意软件从受害者的系统中收集有价值的数据,包括计算机名称、用户名、GPU、CPU 和其他相关详细信息。然后,这些敏感信息通过以下 URL API 传输到命令和控制 (C&C) 服务器:“hxxp://shadowlegion[.]duckdns[.]org/nam/api/endpoint[.]php””执行 SupremeBot(“atom.exe”)后,它会创建自身的副本,并将副本放置在游戏安装目录的隐藏文件夹中。然后 “atom.exe” 启动计划任务命令的执行,该命令创建一个新的计划任务条目,该条目每 15 分钟运行一次,没有结束日期。然后可执行文件终止 “atom.exe” 进程并从系统中删除其关联文件。删除后,删除的文件将建立与 C&C 服务器的连接,并向其发送系统信息、注册客户端并接收门罗币矿工的配置。在攻击的最后阶段, “atom.exe”从 C2检索一个名为“wime.exe” 的信息窃取可执行文件 。该可执行文件会自行解压并将开源恶意软件Umbral Stealer加载到进程内存中。“游戏社区内广泛且相互关联的用户群对于旨在利用漏洞并执行各种恶意活动的 TA 来说是一个有吸引力的目标。” 报告总结道。“这种挖矿恶意软件活动利用《Super Mario Forever》游戏来瞄准利用高性能计算机进行游戏的玩家和个人。此外,该恶意软件还部署窃取程序组件,从受害者的系统中非法获取敏感信息,旨在产生额外的经济利润。挖矿和盗窃活动的结合会导致经济损失、受害者系统性能大幅下降以及宝贵系统资源的耗尽。”

文章来源: https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649785157&idx=1&sn=3ce914a9742ec0e5ca32fe1f99a2874a&chksm=8893b32abfe43a3c12223f17dd2b32d3d2d7cc4036194fc414d71aeffd91af3ccc04c8833a19&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh