斗象科技漏洞情报中心推出2023年1月份必修安全漏洞清单。必修漏洞,指的是影响范围较广、企业必须立刻聚焦修复的安全漏洞。该清单上的漏洞一旦被黑客利用并发生入侵事件后,将会造成十分严重的损失。

斗象科技漏洞情报中心围绕安全漏洞的“危害、影响面、在野利用情况、POC/EXP公开情况、武器化情况、漏洞技术细节披露情况、社区讨论热度”等因素,综合评估该漏洞的风险系数。将超过特定风险阈值的漏洞列入必修安全漏洞候选清单。 漏洞情报中心定期发布安全漏洞必修清单,以期帮助政企客户提高安全意识,筑高安全水位,从而避免重大损失。

以下是2023年1月份必修安全漏洞清单详情:

1.1 Apache Kylin命令注入漏洞

(CVE-2022-44621、CVE-2022-43396)

1.1.1 漏洞速览

Tag | Apache Kylin、CVE-2022-44621、CVE-2022-43396 |

漏洞危害 | 攻击者可以使用特制的请求 以在服务器上执行任意命令 |

修复版本 | Apache Kylin >= 4.0.3 |

1.1.2 漏洞概述

2023 年 1 月 3 日,斗象科技监控到Apache Kylin 发布了安全通告,修复了两个安全漏洞。漏洞编号为CVE-2022-44621、CVE-2022-43396,漏洞等级:严重、严重。

Apache Kylin 是一个开源的分布式分析引擎,由 eBay Inc. 提供,它在 Hadoop 上提供 SQL 接口和多维分析 (OLAP),支持超大型数据集。

攻击者可以使用特制的请求以在服务器上执行任意命令。

漏洞状态:

1.1.3 影响范围

Apache Kylin < 4.0.3

1.1.4 修复建议

厂商已发布了漏洞修复程序,Kylin 2.x & Kylin 3.x & 4.x的用户应升级到4.0.3或应用补丁。

升级链接:

https://kylin.apache.org/download/

补丁链接:

https://github.com/apache/kylin/pull/2011

1.1.5 官方通告

https://lists.apache.org/thread/7ctchj24dofgsj9g1rg1245cms9myb34

https://lists.apache.org/thread/o53vqxjdd9q731bwqpgcqyzx9r716qwx

1.1.6 更多信息

https://vip.riskivy.com/detail/1608795089998581760

https://vip.riskivy.com/detail/1608795105966297088

1.2 禅道研发项目管理系统命令注入漏洞

1.2.1 漏洞速览

漏洞危害 | 攻击者可以使用特制的请求 以在服务器上执行任意命令 |

影响范围 | 17.4 <= 禅道研发项目管理软件 <= 18.0.beta1 (开源版) 3.4 <= 禅道研发项目管理软件 <= 4.0.beta1(旗舰版) 7.4 <= 禅道研发项目管理软件 <= 8.0.beta1(企业版) |

修复版本 | 禅道研发项目管理软件 > 18.0.beta1 (开源版) 禅道研发项目管理软件 > 4.0.beta1(旗舰版) 禅道研发项目管理软件 > 8.0.beta1(企业版) |

1.2.2 漏洞概述

2023 年 1 月 6 日,斗象科技监控到禅道研发项目管理软件通告安全漏洞。漏洞编号暂无,漏洞等级:严重。

禅道研发项目管理软件是国产的开源项目管理软件,专注研发项目管理,内置需求管理、任务管理、bug管理、缺陷管理、用例管理、计划发布等功能,实现了软件的完整生命周期管理。

攻击者可以使用特制的请求以在服务器上执行任意命令。

漏洞状态:

1.2.3 影响范围

17.4 <= 禅道研发项目管理软件 <= 18.0.beta1 (开源版)

3.4 <= 禅道研发项目管理软件 <= 4.0.beta1(旗舰版)

7.4 <= 禅道研发项目管理软件 <= 8.0.beta1(企业版)

1.2.4 修复建议

厂商已发布了漏洞修复程序:

禅道研发项目管理软件 > 18.0.beta1 (开源版)

禅道研发项目管理软件 > 4.0.beta1(旗舰版)

禅道研发项目管理软件 > 8.0.beta1(企业版)

最新版官方下载链接:https://www.zentao.net/

1.2.5 更多信息

https://vip.riskivy.com/detail/1611328448352096256

1.3 Windows Backup Service 本地提权漏洞分析(CVE-2023-21752)

1.3.1 漏洞速览

1.3.2 漏洞概述

2023 年 1 月 12 日,斗象科技监控到Windows 发布多个版本发布安全更新,修复了 98 个存在于 Windows 中的漏洞。 其中,产品涉及.NET Core、Microsoft Office、Windows Kernel、Windows ODBC Driver等产品,其中包括远程代码执行、权限提升、拒绝服务等高危漏洞类型。

Windows Server Backup 是一种功能,它提供了一组向导和其他工具,大概从Win Ser 2008开始Win Ser Backup引入了新的备份和恢复技术,并取代了以前版本的Windows操作系统提供的以前的Windows备份(Ntbackup.exe)功能。是微软自家桶中自带的备份和恢复功能,可以为已安装该功能的服务器执行基本备份和恢复任务。

经过身份认证的攻击者可利用此漏洞提升至 SYSTEM 权限。

漏洞状态:

1.3.3 影响范围

1.3.4 修复建议

Windows自动更新

Windows系统默认启用 Microsoft Update,当检测到可用更新时,将会自动下载更新并在下一次启动时安装。还可通过以下步骤快速安装更新:

1

点击“开始菜单”或按Windows快捷键,点击进入“设置”

2

选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,步骤为“控制面板”-> “系统和安全”->“Windows更新”)

3

选择“检查更新”,等待系统将自动检查并下载可用更新

4

重启计算机,安装更新

系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

手动安装补丁

另外,对于不能自动更新的系统版本(如Windows 7、Windows Server 2008、Windows Server 2008 R2),可参考以下链接下载适用于该系统的10月补丁并安装:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Jan

1.3.5 官方通告

https://msrc.microsoft.com/update-guide/releaseNote/2023-Jan

1.3.6 更多信息

https://vip.riskivy.com/detail/1612963017186742272

1.4 Apache Shiro 权限绕过漏洞

(CVE-2023-22602)

1.4.1 漏洞速览

Tag | Apache Shiro、CVE-2023-22602 |

影响范围 | Apache Shiro < 1.11.0 与 Spring Boot 2.6+ 一起使用 |

修复版本 | Apache Shiro >= 1.11.0 |

1.4.2 漏洞概述

2023 年 1 月 16 日,斗象科技监控到Apache Shiro发布了安全通告,修复了一个安全漏洞。漏洞编号为CVE-2023-22602,漏洞等级:高危。

Apache Shiro是一个开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

攻击者可以使用特制的HTTP请求导致认证绕过。

漏洞状态:

1.4.3 影响范围

Apache Shiro < 1.11.0 与 Spring Boot 2.6+ 一起使用

1.4.4 修复建议

厂商已发布了漏洞修复程序,安全版本如下:

Apache Shiro >= 1.11.0

官方升级连接:

https://shiro.apache.org/download.html

若不便升级可修改Spring Boot配置以缓解漏洞影响:

spring.mvc.pathmatch.matching-strategy =

ant_path_matcher

1.4.5 官方通告

https://lists.apache.org/thread/dzj0k2smpzzgj6g666hrbrgsrlf9yhkl

1.4.6 更多信息

https://vip.riskivy.com/detail/1614231799666446336

1.5 Weblogic远程代码执行漏洞

(CVE-2023-21839)

1.5.1 漏洞速览

Tag | Weblogic、CVE-2023-21839 |

漏洞危害 | 攻击者可以使用特制的请求 以在服务器上执行任意命令 |

1.5.2 漏洞概述

2023 年 1 月 18 日,斗象科技监控到WebLogic发布了安全通告,修复了一个安全漏洞。漏洞编号为CVE-2023-21839,漏洞等级:高危。

WebLogic是美商Oracle的主要产品之一,系购并得来。是商业市场上主要的Java应用服务器软件之一,是世界上第一个成功商业化的J2EE应用服务器,目前已推出到14c版。而此产品也延伸出WebLogic Portal, WebLogic Integration等企业用的中间件,以及OEPE开发工具。

WebLogic存在远程代码执行漏洞,未经授权的攻击者利用此漏洞通告T3、IIOP协议构造恶意请求发送给WebLogic服务器,成功利用此漏洞后攻击者可以接管WebLogic服务器,并执行任意命令。

漏洞状态:

1.5.3 影响范围

Weblogic 12.2.1.3.0

Weblogic 12.2.1.4.0

Weblogic 14.1.1.0.0

1.5.4 修复建议

厂商已发布了漏洞修复补丁,下载链接:https://support.oracle.com/rs?type=doc&id=2917213.2

若暂不能升级版本可参照以下配置缓解漏洞影响:

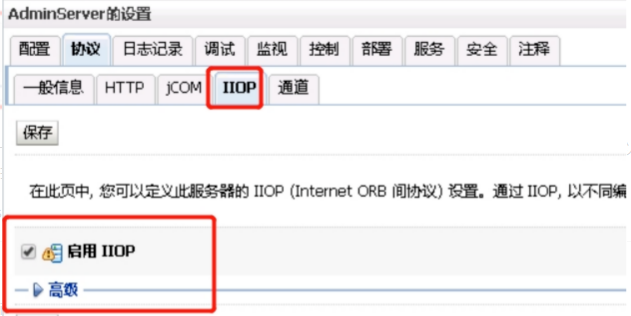

一、IIOP协议禁用

首先禁用IIOP协议,需要在应用侧确认反馈应用未使用该协议的前提下,才能进行禁用处理。

单台或者少量实例,处理方法很简单,可以直接登陆控制台,警用IIOP协议即可,方法如下:

Weblogicconsole -> “服务”->”xxxServer”->”协议”,取消“启用IIOP”的勾选,重启服务即可。

二、T3协议禁用

首先禁用T3协议,原理上其实是通过在weblogicconsole中添加T3协议访问白名单的方式来控制T3协议访问,禁止白名单以外的IP或网段来访问服务,以达到屏蔽漏洞的作用。所以,在配置T3协议禁用之前,需要应用侧梳理出需要使用T3协议访问的IP或网段。单台或者少量实例,处理方法同样简单,可以直接登陆控制台配置即可,方法如下:

Weblogicconsole -> “domain”->”安全”->”筛选器”,在“连接筛选器规则”处,配置规则即可。

1.5.5 官方通告

https://www.oracle.com/security-alerts/cpujan2023.html

1.5.6 更多信息

https://vip.riskivy.com/detail/1615529624597565440

如有侵权请联系:admin#unsafe.sh