日常工作中,同事间通过社交软件、邮箱来传输各类工作文件对于大家来说并不陌生,在大多数用户惯性思维的加持下,很容易让人放松安全警惕。即使在点击文件后,杀毒软件提示发现病毒,但仍然会有用户手动信任,甚至临时关闭杀毒软件,这将严重威胁到用户的财产与隐私安全。

第一回:假文件藏真木马,员工大意惨中招

工作日的下午,A企业的员工小王在微信上收到一份名为“调-整-变-更-通-知.exe”的办公文件。抱着好奇心理,他便把这个文件保存到电脑并打开查看。

然而殊不知,这个文件实际是一个简单地远控木马软件。此变异的远控病毒木马落地后,自动下载了经过修改的某厂商远控工具(一款TO B商业软件,提供了远控、屏幕截图、聊天记录抓取等功能)。

第二回:公司群内木马传,360截杀亮真招

第二天上午,攻击者发现小王的设备被成功远程控制后,利用被控终端上企业微信,创建了一个公司内部群组,将400位同事拉入群组。在这个群里,攻击者狡猾地传播了名为“调-整-变-更-通-知.exe”的远程控制木马文件。一些同事出于对工作群的信任,下载并执行了此恶意远控木马,同时终端也被安装修改过的远控软件。

在群中的信息安全部小张发现了异常,立即通知了其它同事,从而避免了木马文件的进一步扩散。面对病毒威胁,小张随即联系了360进行解决。在360安全专家的帮助下,信息安全部对所有的企业终端安装了360终端安全管理系统。对于已经下载的木马软件,360终端安全管理系统进行了有效的“截杀”,从源头遏制了病毒的传播和渗透。

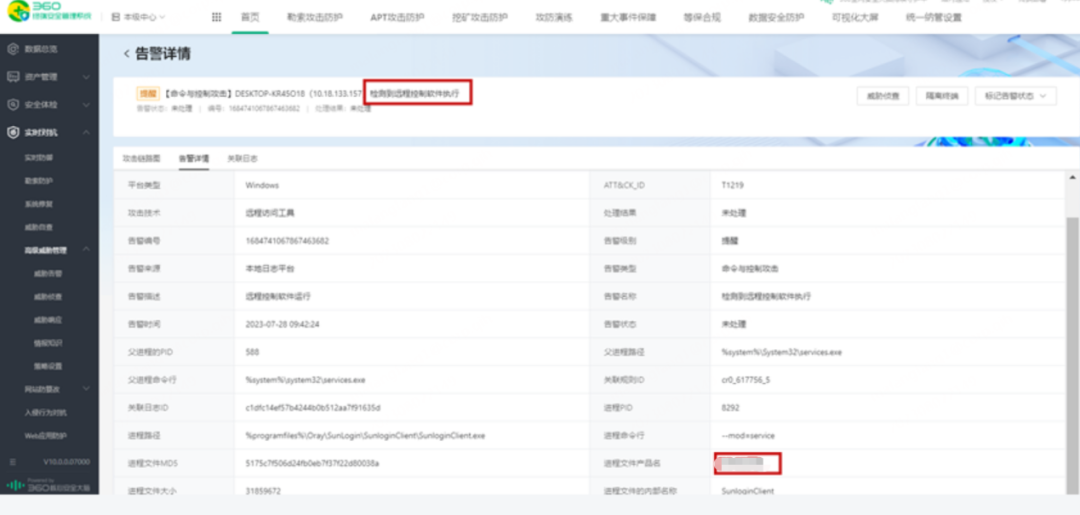

对于已经下载了远控木马和被篡改的远控软件安装包,在后续的远控软件安装过程中也会被360主动防御基于恶意行为进行拦截。

第三回:不法分子再作案,360双杀灭贼心

第三天上午,信息中心又发现攻击者似乎贼心不死,还想通过社交工程学的方式继续攻击。他们发现在一个新的企业微信群中有两个冒充集团高层的假账号,以及一个真实的公司同事账号。信息中心迅速采取行动,通过本地安全大脑的EDR响应中心对相应的终端进行隔离,并通过360杀毒软件对终端进行查杀,避免病毒的再次扩散。

第三天下午,信息中心和360安全专家深度分析了攻击行为并搜集了相关证据。由于已经部署了360终端安全管理系统及360本地安全大脑,可以对包括终端的网络行为,进程行为、注册表行为以及对U盘、微信、浏览器等途径的入侵行为进行了全面记录,并存储到大数据的分析中心。分析人员通过这些行为日志深入挖掘攻击者留下的痕迹,并对全网的终端进行有效的威胁狩猎,从而得知了使用远程控制工具和攻击的具体过程,以及全网终端被感染的时间、路径以及分布情况,对整个威胁事件的发生有更好的溯源和取证。

同时,360终端安全管理系统还从受影响终端和相关网络设备中收集了确凿的证据,针对远控软件也可以对管理员进行提醒,防止黑客通过远程软件进行远控进而投毒,并可以针对远控行为进行有效的溯源,以便日后调查和追诉攻击者。

第四回:全网排查除隐患,夯基安全护发展

360安全人员除了针对此远程控制工具的处理,还发现了内网两台终端中了“WannaMine”挖矿病毒,并立即通过360终端安全管理系统的全盘扫描进行彻底清除。随后,其还对全网终端执行全盘查杀,以确保完全清除所有潜在的恶意进程。

为了确保能够帮助A企业建立起应对各类远程攻击的数字安全能力,360安全人员在360终端安全系统中开启了远程攻击拦截与告警的防护措施,能够有效拦截RPC攻击,拦截TELNET攻击,拦截SMB攻击,拦截FTP攻击,拦截TOMCAT暴力破解的攻击拦截以及针对弱密码扫描。

写在最后

纵观以上案例后不难发现,众多不法分子习惯于利用用户的认知习惯,来进行极具威胁的各类木马攻击。所以,建议广大用户一定要时刻谨记提高安全防范意识,以避免为不法分子提供可乘之机。

同时,也建议广大政企机构尽快构建起应对高级威胁的终端威胁对抗体系。基于近20年实战积累以及全球15亿终端覆盖所形成的全网视野,360构建了以“看见+处置”为核心的数字安全运营服务框架,并全面云化形成“360安全云”。

作为这套框架的重要组成,360终端安全管理系统集成防病毒、漏洞与补丁管理、Win7盾甲、终端管控、桌面优化、软件管理、安全U盘及移动存储管理等功能于一体,可及时完成对各类木马病毒的查杀与拦截,全面帮助政企机构夯实安全基座。咨询电话:400-0309-360

往期推荐

| |||

| |||

| |||

|

如有侵权请联系:admin#unsafe.sh