你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!近日,研究人员发布了一个概念验证 (PoC) 漏洞利用程序。该漏洞被跟踪为CVE-2023-29336,严重性等级为 7.8,是一个Windows 本地特权升级漏洞,涉及 Win32k 组件中的特权提升错误。Win32k.sys 是内核模式驱动程序,是 Windows 体系结构的组成部分,负责图形设备界面 (GUI) 和窗口管理。

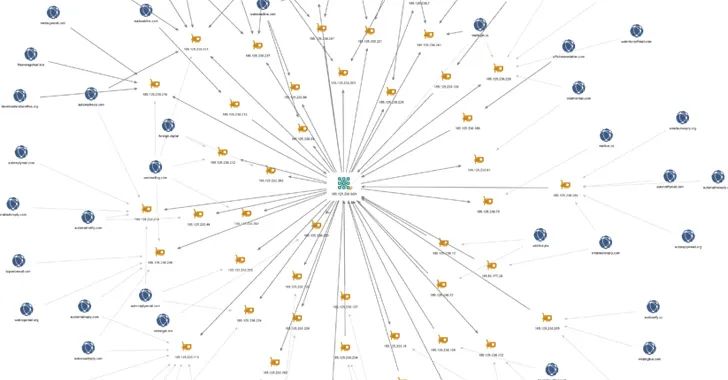

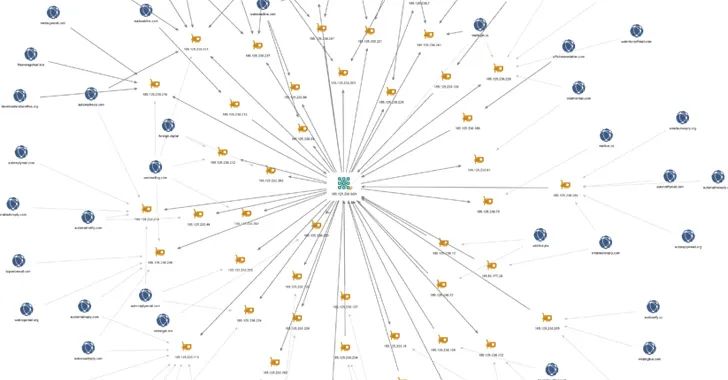

成功利用此漏洞的攻击者可以获得 SYSTEM 权限,威胁参与者可能会利用该漏洞在受影响的系统上获得更高的权限。虽然目前尚不清楚围绕该漏洞在野外滥用的确切细节,但Numen Cyber 已经解构了微软发布的补丁,为 Windows Server 2016 制作了一个概念验证 ( PoC ) 漏洞。这家总部位于新加坡的网络安全公司表示,该漏洞依赖于堆内存中泄露的内核句柄地址,最终获得读写原语。据国外媒体报道,被称为Kimsuky的朝鲜民族国家威胁演员与针对朝鲜事务专家的社会工程活动有关,其目标是窃取谷歌凭据并提供侦察恶意软件。“此外,Kimsuky 的目标还包括窃取 NK News 的订阅凭据,”网络安全公司 SentinelOne在与黑客新闻分享的一份报告中表示。“为实现这一目标,该组织分发电子邮件,引诱目标个人登录恶意网站 nknews[.]pro,该网站伪装成真实的 NK 新闻网站。提供给目标的登录表单旨在捕获输入的凭据”NK News成立于 2011 年,是一家美国订阅式新闻网站,提供有关朝鲜的报道和分析。几天前,美国和韩国情报机构就Kimsuky 使用社会工程手段攻击智库、学术界和新闻媒体部门发出了警告。上周,该威胁组织受到韩国外交部的制裁。Kimsuky 至少从 2012 年开始活跃,以其鱼叉式网络钓鱼策略以及在交付恶意软件(一种名为 ReconShark 的侦察工具)之前尝试与预期目标建立信任和融洽关系而闻名。这些活动的最终目标是收集战略情报、地缘政治见解,并获取对朝鲜有价值的敏感信息。安全研究员亚历山大·米伦科斯基 (Aleksandar Milenkoski) 表示:“他们的做法凸显了该组织致力于与他们所针对的个人建立融洽关系,从而有可能提高其后续恶意活动的成功率。”调查结果还紧随韩国政府的新披露,即 130 多名朝鲜观察员被挑出作为由政府支持的黑客组织策划的网络钓鱼活动的一部分。更重要的是,随着朝鲜从网络攻击和加密货币抢劫中获得很大一部分外汇收入,有人观察到代表该政权利益的威胁行为者欺骗日本、美国和越南的金融机构和风险投资公司.网络安全公司 Recorded Future 将该活动与一个被追踪为TAG-71的组织联系起来,该组织是 Lazarus 的一个子组织,也被称为 APT38、BlueNoroff、Nickel Gladstone、Sapphire Sleet、Stardust Chollima 和 TA444。这个敌对集体在发起针对全球加密货币交易所、商业银行和电子商务支付系统的出于经济动机的入侵活动方面有着既定的记录,以便为受制裁国家非法提取资金。该公司指出:“金融和投资公司及其客户的妥协可能会暴露敏感或机密信息,这可能会导致法律或监管行动,危及未决的商业谈判或协议,或暴露对公司战略投资组合有害的信息。”到目前为止的证据链表明,Lazarus Group 的动机既有间谍活动又有经济驱动,威胁行为者被指责为最近的Atomic Wallet 黑客攻击导致价值 3500 万美元的加密资产被盗,使其成为一长串名单中的最新成员的加密货币公司在过去几年中被黑客攻击。区块链分析公司表示:“对被盗加密资产的洗钱遵循一系列步骤,这些步骤与洗钱 Lazarus Group 过去实施的黑客攻击所得所采用的步骤完全一致。”“被盗资产正在使用特定服务进行清洗,包括 Sinbad 混合器,这些服务也被用来清洗 Lazarus Group 过去实施的黑客攻击的收益。”3、隐形士兵:一个新的定制后门以北非为目标进行间谍攻击外媒报道,一个名为Stealth Soldier的新定制后门已被部署为北非一系列高度针对性间谍攻击的一部分。网络安全公司 Check Point在一份技术报告中说:“Stealth Soldier 恶意软件是一个未记录在案的后门程序,主要运行监视功能,例如文件泄露、屏幕和麦克风录音、击键记录和窃取浏览器信息。”正在进行的行动的特点是使用模仿属于利比亚外交部的网站的命令和控制 (C&C) 服务器。与该活动相关的最早文物可追溯到 2022 年 10 月。攻击开始于潜在目标下载伪造的下载器二进制文件,这些二进制文件通过社会工程攻击传递并充当检索 Stealth Soldier 的渠道,同时显示诱饵空 PDF 文件。据信很少使用的自定义模块化植入程序通过收集目录列表和浏览器凭据、记录击键、录制麦克风音频、截屏、上传文件和运行 PowerShell 命令来启用监视功能。“恶意软件使用不同类型的命令:一些是从 C&C 下载的插件,一些是恶意软件内部的模块,”Check Point 说,并补充说发现了三个版本的 Stealth Soldier,表明它正在由其运营商积极维护。一些组件不再可供检索,但屏幕捕获和浏览器凭据窃取插件据说是受到 GitHub 上可用的开源项目的启发。此外,Stealth Soldier 基础设施展示与另一个名为“尼罗河之眼”的网络钓鱼活动相关的基础设施重叠,该活动在 2019 年针对埃及记者和人权活动家。这一事态发展标志着“这个威胁行为者第一次可能再次出现”,表明该组织正准备监视埃及和利比亚的目标。Check Point 表示:“鉴于恶意软件的模块化和多阶段感染的使用,攻击者很可能会继续发展他们的策略和技术,并在不久的将来部署这种恶意软件的新版本。”4、谷歌向其平台上的加密货币挖矿受害者支付 100 万美元谷歌宣布推出一项旨在保护用户免受加密攻击的新计划。作为该计划的一部分,谷歌为用户提供加密货币挖矿保护计划保险 ,如果攻击者使用谷歌云计算资源非法开采加密货币,导致重大运营损失,该计划将提供高达 100 万美元的赔偿。

要获得赔偿,用户必须遵守计划规则中规定的条款和条件,并在攻击发生后 30 天内申请损害赔偿,包括任何未经授权的计算能力成本。赔偿金将由谷歌管理层自行决定,并且在 12 个月内最高不超过 100 万美元。

需要注意的是,如果用户在同一12 个月内重复遭受加密货币挖矿攻击,则他们将没有资格获得赔偿。这一限制确保该计划仍然专注于为受此类攻击影响的人提供支持。

虽然谷歌强调客户应对自己的响应和缓解措施负责,但该公司正在积极帮助用户。它提供自动入侵检测解决方案和及时通知,让用户了解潜在威胁。

该计划目前涵盖由 SCC Premium 的虚拟机威胁检测支持的 Compute Engine 虚拟机和计算环境。该计划尚未包含其他 Google Cloud 服务。

值得一提的是,闯入像谷歌这样的国际公司的网络并在其服务器上进行加密挖矿并非易事。Google 的威胁检测和响应服务是高度自动化的,可以在检测到攻击时迅速启动。对其安全措施的信心可能促使该公司向受影响的用户提供如此高额的补偿。

随着 Cryptomining Protection Program Cover 的推出,谷歌旨在为用户提供额外的安全和财务保护,以应对不断变化的网络威胁。

文章来源: https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649785127&idx=2&sn=111781a4beed837d4885aece8dffe786&chksm=8893b348bfe43a5e23e75b3aac89d710dfbace2b93203afd6563d5a6995108a3042ec0af0985&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh