I Privileged Access Management (PAM) sono una serie di tecnologie, processi e politiche che consentono di gestire, monitorare e controllare l’accesso privilegiato a sistemi critici e risorse sensibili all’interno di un’azienda.

Gli accessi privilegiati si riferiscono alle credenziali e ai privilegi che consentono di accedere, utilizzare e amministrare sistemi informatici, reti, database e applicazioni con diritti elevati.

Il PAM è progettato per ridurre il rischio associato agli accessi privilegiati, che spesso rappresentano un punto di vulnerabilità significativo per le organizzazioni.

Le soluzioni di PAM consentono di implementare un controllo granulare sugli accessi privilegiati, gestendo in modo centralizzato l’assegnazione e la revoca di autorizzazioni, monitorando e registrando tutte le attività degli utenti privilegiati e imponendo procedure di accesso sicuro come l’autenticazione a più fattori.

Il PAM offre vantaggi come una maggiore sicurezza, la protezione dai rischi di violazione dei dati, il rispetto delle normative e la conformità, nonché una migliore visibilità e controllo sull’accesso privilegiato.

Contribuisce a garantire che solo le persone autorizzate possano accedere ai sistemi sensibili e che le attività dei privilegiati siano tracciate e monitorate per individuare anomalie o comportamenti sospetti.

In sintesi, i Privileged Access Management sono una parte essenziale della strategia di sicurezza informatica di un’organizzazione, poiché aiutano a mitigare i rischi legati agli accessi privilegiati e a proteggere i dati critici da potenziali minacce interne ed esterne.

Cos’è il Privileged Access Management

Oggigiorno le organizzazioni di una certa dimensione devono affrontare ingenti sforzi per mantenersi conformi a standard di impresa e normative vigenti: molte di queste regolamentazioni – come il Sarbanes-Oxley Act, i PCI security standards e il GDPR – richiedono un’attenta gestione degli account privilegiati (privileged account, PA), ossia di quelle credenziali di autenticazione che danno accesso a risorse critiche a livello di rete, sistema o applicazione ed è per questo che sempre più organizzazioni ricorrono ai sistemi di Privileged Access Management (PAM) per il monitoraggio di questi accessi.

Migrazione in cloud dell’ERP: le best practice

L’organizzazione che ad un controllo dovesse risultare carente nella gestione di uno o più PA di propria competenza può incorrere in provvedimenti anche gravi, in quanto un furto di identità od altro abuso relativo ad un PA possono comportare violazioni di dati e/o processi critici con conseguenti danni di tipo economico-commerciale e la lesione di diritti fondamentali come quelli relativi alla salute, alla privacy e alla proprietà intellettuale.

Una corretta gestione dei PA richiede la specifica e l’implementazione di procedure e meccanismi volti sia a valutare che a minimizzare i rischi derivanti da impersonazione o uso improprio di tali account, garantendo sia una scelta ed un aggiornamento adeguati delle relative credenziali di autenticazione che il monitoraggio delle attività svolte con tali account.

Qualora le credenziali di autenticazione di un PA siano condivise tra più soggetti fisici, come d’altra parte si verifica quando alla gestione di un servizio o di un dispositivo concorrono più persone, può essere necessario riuscire ad individuare chi del personale autorizzato ha effettuato un accesso in un determinato momento, oppure in relazione al verificarsi di condizioni opportune.

Da quanto detto dovrebbe essere chiaro che le funzionalità a corredo di sistemi operativi e applicazioni per una tale gestione dei PA diventano sempre meno praticabili al crescere del numero dei servizi offerti e/o di server utilizzati, sia on-premise che in cloud.

È invero difficile poter coordinare la gestione di molteplici profili e delle relative attività, nonché tener traccia di queste ultime, senza l’ausilio di un sistema centralizzato in grado di offrire in modo sicuro ed efficiente sia funzionalità per la memorizzazione delle credenziali che per la registrazione e l’analisi delle attività svolte grazie al loro esercizio.

Un sistema di gestione degli account privilegiati – Privileged Access Management o PAM system – è appunto un sistema di questo tipo.

Privileged Access Management: tipi di account privilegiati

È possibile classificare gli account privilegiati in base alle attività cui abilitano, che a loro volta ne determinano – almeno entro certi limiti – altre caratteristiche quali frequenza d’uso, condivisione tra utenti, esposizione al furto di identità eccetera. I tipi che ne risultano hanno pertanto diversi livelli di criticità e caratteristiche anche molto dissimili di gestione. Un buon sistema PAM deve essere in grado di gestire ciascun tipo di PA in conformità alle sue caratteristiche specifiche.

I tipi di PA correntemente più diffusi sono descritti di seguito:

- Account relativi ad amministratori locali: sono account con privilegi amministrativi nel contesto di un singolo sistema operativo od applicazione. Questi account sono utilizzati regolarmente dallo staff IT per la gestione di postazioni di lavoro, server, dispositivi di rete ed altri sistemi IT laddove non siano presenti soluzioni centralizzate per la gestione degli accessi amministrativi quali servizi di directory (ad es. LDAP), servizi di tipo NIS o Kerberos. È un fatto risaputo che per motivi pratici gli amministratori IT tendono a riutilizzare una stessa password per diversi sistemi e servizi, circostanza spesso sfruttata nelle violazioni informatiche, in particolare negli Advanced Persistent Threat (APT).

- Account di emergenza: consentono di accedere ad uno o più sistemi con i privilegi di amministratore in caso di assenza dell’amministratore incaricato o qualora sia necessario sostituirsi a quest’ultimo. L’accesso a tali account richiederebbe l’approvazione di chi coordina la gestione delle risorse IT, sulla base di un protocollo che precisa cause, finalità e modalità di intervento. Tuttavia, esso è spesso il risultato di un processo improvvisato che può presentare diverse falle di sicurezza.

- Account di applicativi: questi sono account utilizzati dalle applicazioni per accedere a database, mandare in esecuzione programmi o fornire accesso ad altre applicazioni. Le password di tali account sono spesso memorizzate in chiaro in file di configurazione, o addirittura codificate nell’applicazione. Vulnerabilità di questo tipo sono ben note dal cyber crime e sono spesso sfruttate durante un attacco informatico.

- Account di servizio: sono account locali o di dominio che sono utilizzati da una applicazione per interagire col sistema operativo sottostante. Questi account possono includere dei privilegi amministrativi, necessari a svolgere alcuni dei compiti previsti per l’applicazione, come connettersi ad un socket di sistema o installare degli aggiornamenti, ed in tal caso rappresentano a tutti gli effetti dei PA.

- Account relativi ad amministratori di dominio: sono account con privilegi amministrativi nel contesto di intere reti di computer e/o classi di servizi. Esempi ne sono gli account amministrativi per Active Directory o Windows Domain Service. Sono account problematici sia dal punto di vista della gestione degli aggiornamenti delle credenziali che della protezione di queste ultime: una mancata sincronizzazione durante un aggiornamento può dar luogo a negazioni di servizio; d’altra parte, una violazione delle credenziali può comportare furti di dati e/o alterazioni non autorizzate a sistemi e servizi su larga scala.

- Account per utenti con privilegi: sono account relativi ad utenti che dispongono di privilegi maggiori di quelli di un utente ordinario. Questi account sono tipici delle politiche di controllo degli accessi che prevedono la suddivisione delle autorizzazioni relative ad azioni di tipo amministrativo su più profili, in modo da evitare, o quantomeno limitare, il ricorso ad un amministratore unico dai pieni poteri, come “root” sui sistemi operativi di tipo Unix e “administrator” su quelli di tipo “Windows”. Le politiche basate su ruoli (role-based access control policy, RBAC) ne sono un esempio; tali politiche possono essere specificate e applicate sia nel contesto di applicazioni e dispositivi singoli che a livello di intere reti o domini.

Caratteristiche di un sistema di Privileged Access Management

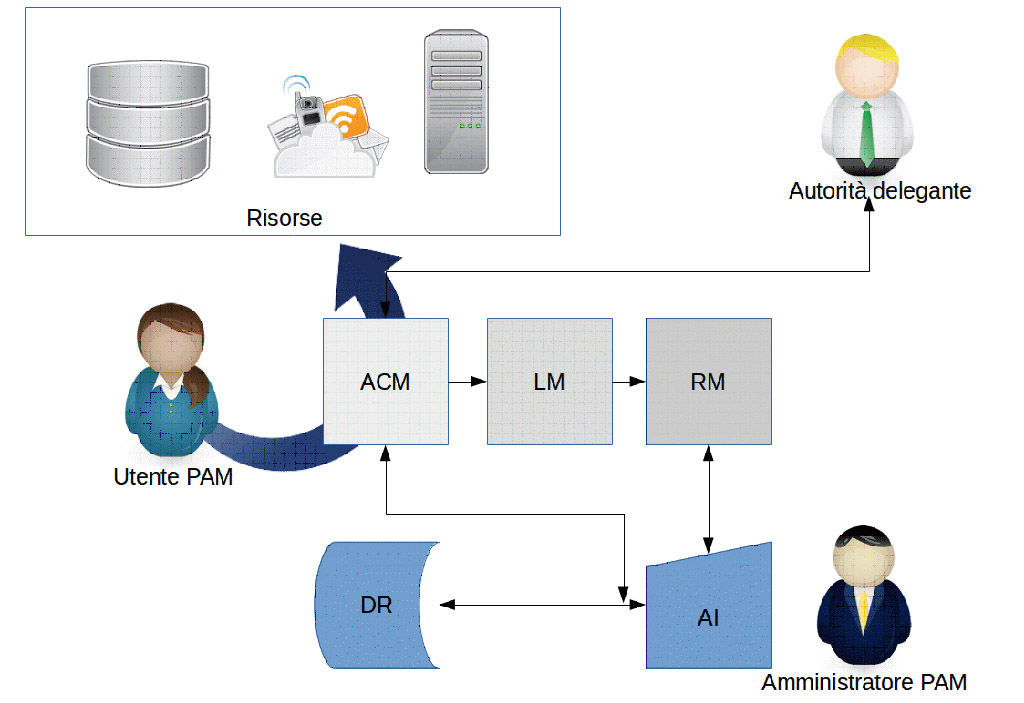

L’architettura di base di un sistema PAM prevede (come schematizzato nella figura sottostante):

- un’interfaccia di amministrazione (Administrative Interface, AI);

- un’unità di memorizzazione (Data Repository, DR);

- un sottosistema per la gestione degli accessi (Access Control Management Subsystem, ACM);

- un sottosistema per la gestione del registro delle attività (Log Management subsystem, LM);

- un sottosistema deputato alla gestione delle rendicontazioni sulle attività registrate (Reporting Management subsystem, RM).

Queste unità possono essere realizzate in termini logici o fisici – ossia via software o per il tramite di moduli hardware dedicati – e con gradi diversi di affidabilità a guasti e di resilienza alle violazioni alla confidenzialità, integrità e disponibilità dei dati.

Un amministratore PAM usa AI per definire, per ciascun PA, le politiche di esercizio dell’account (ossia chi e in quali circostanze può utilizzare l’account), nonché le risorse accessibili con esso e le autorizzazioni acquisite su ciascuna di tali risorse.

Le credenziali di autenticazione dei PA sono memorizzate nel DR in modo sicuro, quanto meno grazie ad una chiave master ed a un sistema di cifratura simmetrica, analogamente a quanto avviene in una applicazione per la gestione delle password (ad esempio KeepassXC, Vault).

Gli utenti accedono agli account privilegiati per i quali sono stati registrati tramite il sistema PAM, che registra le richieste e le risorse utilizzate durante tali attività tramite il modulo LM.

L’amministratore PAM può controllare la liceità delle azioni svolte grazie al modulo RM, eventualmente bloccando le attività ad uno o più account.

A seconda delle implementazioni e delle configurazioni, il sistema può richiedere delle giustificazioni all’utente per l’utilizzo degli account di propria competenza, o fornire l’accesso dietro esplicita autorizzazione di una terza parte con funzioni di autorità delegante.

Tipicamente l’accesso alle risorse da parte di un utente è mediato tramite PAM, e l’accesso a PAM da parte dell’utente avviene con modalità e credenziali scorrelate da quelle per l’accesso alle risorse. È PAM che, tramite il relativo modulo ACM, applica e gestisce le modalità di autenticazione dell’utente per l’accesso ai propri PA, e dei PA con le risorse cui essi sono relativi.

Architettura e funzioni di un sistema di Privileged Access Management (PAM).

Caratteristiche avanzate di un sistema PAM

I sistemi di Privileged Access Management (PAM) sono in rapida evoluzione, con l’obiettivo di soddisfare i requisiti sempre più stringenti in termini di autenticazione, autorizzazione e monitoraggio delle attività dettati da normative e standard emergenti.

Un primo aspetto importante di innovazione riguarda i metodi di autenticazione con cui sono protetti sia gli accessi privilegiati gestiti dal sistema PAM che gli account amministrativi per la configurazione e gestione del sistema stesso.

È chiaro che un sistema di Privileged Access Management (PAM) avanzato non può basarsi su meccanismi di autenticazione ad un fattore, né sull’uso di password. Ricordiamo che il classico meccanismo di autenticazione basato su username e password, oltre a presentare le criticità connesse con la scelta di password deboli, in molti casi deve essere considerato a fattore singolo, visto che lo username è di dominio pubblico o comunque facilmente deducibile da informazioni pubbliche, come indirizzi e-mail o nomi preconfigurati di sistema quali “admin” e “root”.

Pertanto, un sistema PAM avanzato implementa almeno un meccanismo di autenticazione a due fattori che non fa ricorso a password. L’eliminazione delle password consente di elevare considerevolmente la sicurezza e l’usabilità del sistema, riducendone al contempo i costi di esercizio, grazie soprattutto all’eliminazione delle funzionalità di help desk e reset password.

In questi sistemi, l’autenticazione multi fattore è tipicamente realizzata grazie ad uno username, uno o più dispositivi abilitati ed una informazione biometrica, in modo analogo a quanto avviene per le procedure di autenticazione bancaria tramite smartphone ed app conformi alla direttiva europea PSD2, recentemente entrata in vigore.

Un secondo importante aspetto di innovazione riguarda il supporto della gestione dei rischi associati con i PA di una organizzazione e la verifica della compliance di quest’ultima alle normative vigenti, supporto indicato con la locuzione Governo degli accessi privilegiati (Privileged Access Governance, PAG).

I sistemi di Privileged Access Management (PAM) più recenti si stanno dotando di PAG sempre più precisi e completi che, anche grazie all’ausilio di tecniche di intelligenza artificiale, forniscono funzionalità avanzate per la gestione del ciclo di vita dei PA, analitiche e monitoraggio di sessione in funzione dei rischi e strumenti per l’applicazione di principi di sicurezza informatica quali il minimo privilegio (Least privilege principle) e la separazione dei compiti (Separation of duty principle).

Le principali categorie nelle quali i sistemi PAM possono essere suddivisi sono: Privileged Account and Session Management (PASM) e Privilege Elevation and Delegation Management (PEDM).

I sistemi PASM permettono di gestire credenziali e sessioni. Si suddividono a loro volta nelle seguenti sotto-categorie:

- Shared Account Password Management (SAPM): permettono di gestire in maniera sicura credenziali di diverso tipo, che vengono memorizzate in maniera cifrata all’interno di un archivio (vault).

- Application-to-Application Password Management (AAPM): estendono i sistemi SAPM per gestire in maniera sicura account utilizzati da una applicazione per comunicare con altre applicazioni.

- Privileged Session Management (PSM): permettono di stabilire sessioni privilegiate con sistemi.

- Superuser Privilege Management (SUPM): consentono di eseguire comandi con alti privilegi.

- Session Recording and Monitoring (SRM): estendono i sistemi PSM con funzionalità di auditing e monitoraggio.

I sistemi PEDM, rispetto ai sistemi PASM basati su account, gestiscono un livello di controllo dei privilegi più fine, permettendo in questo modo una gestione più flessibile e personalizzata.

I sistemi che si stanno diffondendo sempre di più e che rappresentano la prossima generazione di sistemi PAM, come detto, sono quelli che supportano la PAG, in quanto offrono strumenti adeguati al controllo su larga scala del ciclo di vita e delle attività degli account privilegiati, consentendo alle organizzazioni di verificare e mantenere la conformità con standard e normative in materia.

Le soluzioni Privileged Access Management in commercio

L’esigenza di garantire una gestione efficace dei PA ha favorito negli ultimi anni lo sviluppo di un notevole mercato nella realizzazione di sistemi PAM, caratterizzato dalla disponibilità di numerose soluzioni prodotte da differenti società.

I principali sistemi PAM disponibili in commercio con le relative caratteristiche sono elencati nella tabella seguente[1].

| Sistema PAM | Caratteristiche |

| Arcon Privileged Access Management Platform |

|

| BeyondTrust Privileged Access Management Platform |

|

| Centrify Privileged Access Management Solution |

|

CyberArk Privileged Account Security Solution |

|

| Fudo PAM |

|

| Hitachi ID Privileged Access Manager |

|

| One Identity Safeguard for Privileged Sessions |

|

| Thycotic Secret Server Platinum |

|

| Wallix Bastion Enterprise |

|

Dalla tabella si evince la forte concorrenza presente nell’offerta dei sistemi PAM, la quale si contraddistingue non solo per i livelli di sicurezza e affidabilità con i quali tali sistemi sono in grado di gestire i PA, ma soprattutto per la completezza delle funzionalità che essi mettono a disposizione.

NOTE

Cyber minacce e incidenti informatici: attiva la tua resilienza in 10 step

@RIPRODUZIONE RISERVATA