Nel corso degli ultimi giorni, c’è stato il rilascio di patch da parte degli sviluppatori di Exim, un popolare server di posta elettronica open source utilizzato in tutto il mondo. Tra le vulnerabilità critiche annunciate, di tipo zero-day, la più grave è stata identificata come CVE-2023-42115, che consentirebbe ad aggressori non autenticati di eseguire codice remoto sul server di destinazione.

Tuttavia, una serie di dettagli specifici limita significativamente il rischio di sfruttamento.

Vulnerabilità in Exim espone l’SMTP a RCE

La scoperta della vulnerabilità nota come CVE-2023-42115 è stata attribuita a un ricercatore anonimo che ha identificato un problema di scrittura fuori dai limiti nel servizio SMTP di Exim. Questo problema sarebbe potuto venir utilizzato da aggressori remoti non autenticati per eseguire codice all’interno del server. Ad oggi sono tre le vulnerabilità che vengono corrette, altre tre restano ancora da sanare con futuri aggiornamenti.

Sicurezza informatica: NIS2 e Regolamento DORA, cosa devono fare banche e aziende Fintech

La community Exim ha rilasciato le patch necessarie, che possono essere scaricate dal sito ufficiale. Tuttavia, secondo quanto riportato nella mailing list Open Source Security (oss-sec) venerdì scorso dagli sviluppatori, alcune delle soluzioni sono già disponibili in un repository sicuro e sono pronte per l’uso da parte dei manutentori delle distribuzioni.

Sebbene la gravità di CVE-2023-42115 sia stata valutata con un punteggio di 9,8 su 10 dal team ZDI, è importante notare che lo sfruttamento efficace di questa vulnerabilità richiede l’uso dell’autenticazione esterna sui server di destinazione. Questo aspetto riduce notevolmente il numero di server di posta Exim che potrebbero essere vulnerabili agli attacchi e accessibili in rete.

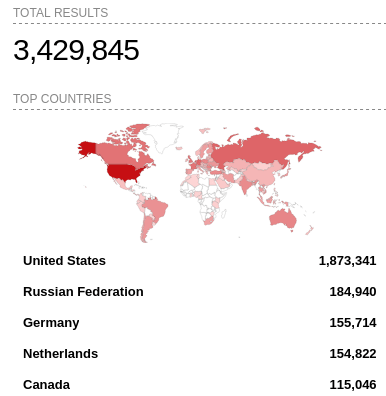

Secondo Shodan, una piattaforma di scansione dei server nel Web, questa condizione limitante riduce il numero totale di server di posta Exim potenzialmente vulnerabili, che sono invece stimati in 3,5 milioni (9.500 in Italia), a un numero significativamente inferiore.

Il rischio di sfruttamento è basso

Inoltre, un’analisi indipendente condotta da watchTowr Labs ha confermato che le sei vulnerabilità 0-day divulgate richiedono tutte un ambiente molto specifico per l’accesso.

Pertanto, gli esperti di sicurezza raccomandano di non preoccuparsi eccessivamente del potenziale sfruttamento, ma piuttosto di implementare tempestivamente le patch man mano che vengono rilasciate.

Mentre il rilascio di patch da parte di Exim è stato cruciale per mitigare il rischio di sfruttamento delle vulnerabilità, la limitazione legata all’autenticazione esterna rende meno probabile un attacco su larga scala, dimensione del danno che possiamo solo immaginare guardando i numeri di popolarità di questo software nel mondo.

Tuttavia, è fondamentale che gli amministratori di sistema e i responsabili della sicurezza informatica mantengano i propri server Exim aggiornati con le patch più recenti per garantire la sicurezza dei loro sistemi.

@RIPRODUZIONE RISERVATA