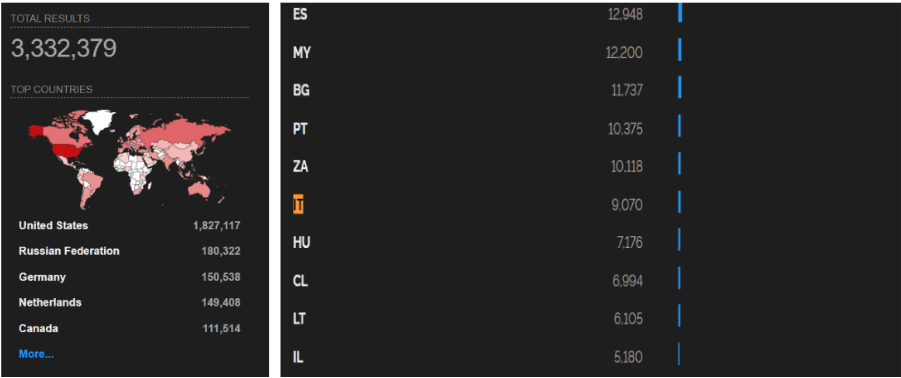

CERT Yoroi informa che è emersa la notizia di numerose vulnerabilità sulla tecnologia Exim server. Exim è un mail transfer agent utilizzato sui sistemi operativi Unix-like ed è un software libero e distribuito secondo i termini della GNU General Public License che si propone come un mailer generale e flessibile con ampie possibilità di controllare la posta elettronica in arrivo. I server MTA come Exim sono bersagli particolarmente vulnerabili, soprattutto perché sono spesso accessibili via Internet e fungono da facili punti di ingresso nella rete-target. Nel security advisor emanato dal vendor, si rileva la vulnerabilità più grave nelle sei descritte che viene identificata tramite l'ID CVE-2023-42115. Questa vulnerabilità è stata scoperta da un ricercatore anonimo e segnalata tramite la Zero Day Initiative (ZDI) di Trend Micro che ne ha rilasciato un bollettino di sicurezza. Tale falla è categorizzata come "Out-of-bounds Write weakness" all'interno del servizio SMTP e consente agli aggressori remoti di eseguire codice arbitrario (RCE) sulle installazioni di Exim vulnerabili (versioni precedenti alla 4.96.1). La falla può causare crash del software o corruzione dei dati se sfruttata con successo, ma gli aggressori possono anche usarla per eseguire codice o comandi arbitrari sui server vulnerabili. Un avviso di sicurezza di ZDI pubblicato nel disclosure della CVE afferma che: "La falla specifica è presente nel servizio SMTP, che per impostazione predefinita ascolta sulla porta TCP 25." La mancanza di una sanificazione sufficiente delle richieste al servizio SMTP risulta essere pertanto la fonte del problema. Il successo dello sfruttamento della CVE-2023-42115 dipende però dall'uso dell'autenticazione esterna sui server. Pertanto, se non si utilizza SPA/NTLM o l'autenticazione esterna, non si è interessati dalla vulnerabilità. Il nostro team di intelligence sottolinea che anche se 3,3 milioni di server Exim sono esposti online, di cui 9,070 in Italia secondo ricerche in Shodan, il requisito descritto sopra riduce drasticamente il numero di server di posta Exim potenzialmente vulnerabili agli attacchi. Il team consiglia comunque agli amministratori della network di limitare l'accesso remoto da Internet ai server Exim per impedire i possibili tentativi di sfruttamento. Tali vulnerabilità sono sanate all’interno della versione più recente (4.96.1 o successiva) , mentre le tre rimanenti presenti nel bollettino di sicurezza del vendor ad oggi hanno solo delle possibili mitigazioni così definite: A questo proposito Yoroi suggerisce di tenere alto il monitoraggio e di eseguire le linee guida emanante e successivamente il patching alle versioni suggerite dal vendor. Yoroi consiglia infine di mantenere alto il livello di consapevolezza degli utenti, avvisandoli periodicamente delle minacce in corso e di utilizzare un team di esperti per salvaguardare la sicurezza del perimetro “cyber”. Per avere un indice di minaccia in tempo reale si consiglia di visitare il seguente link: Yoroi cyber security Index

Riferimenti Esterni

如有侵权请联系:admin#unsafe.sh