10/13/2023

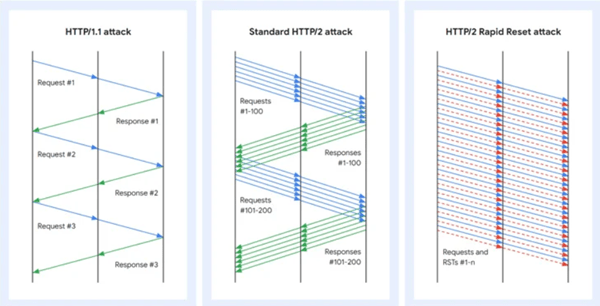

PROTO: N121023 CERT Yoroi informa che emersa una notizia riguardante un attacco di DDoS provocato da una vulnerabilità su HTTP/2 e chiamato “Rapid Reset”. HTTP/2 è la più recente versione del protocollo di rete HTTP utilizzato dal World Wide Web. Si basa su SPDY (protocollo a livello applicativo per il trasporto di contenuti Web di Google) ed è stato sviluppato dal Working Group Hypertext Transfer Protocol dell'Internet Engineering Task Force;inoltre è la prima versione ufficiale aggiornata del protocollo http, originariamente “HTTP 1.1”, il quale è standard RFC 2616 e nasce nel 1999. Lo standard HTTP 2, nel suo funzionamento, identifica singolarmente ogni flusso tramite un ID per comprendere in modo preciso quali richieste e risposte corrispondano fra loro. Ciò, pertanto, consente di effettuare richieste multiplex e simultanee, come mostrato in figura. Questo meccanismo serve per quando si visualizzano alcuni tipi di pagine web e si prevede una grande quantità di richieste di questo tipo. Questo può anche includere alcuni reset se l'utente sta scorrendo rapidamente una pagina per accelerare il rendering delle immagini, ad esempio. L'altro fattore aggravante è che esiste un limite rigido alla quantità di connessioni simultanee che i server HTTP/2 possono supportare. Tuttavia, questo nuovo meccanismo è il luogo in cui risiede la vulnerabilità identificata dall’ID CVE- 2023-44487, "denial of service”. Attaccanti non identificati hanno scoperto che, creando grandi quantità di richieste e ripristini in un breve periodo di tempo, possono consumare preziose risorse sui server in comunicazione con i client tramite protocollo HTTP / 2, con conseguente negazione del servizio. Cloudflare, insieme a Google e Amazon AWS, ha rivelato l'esistenza di una nuova vulnerabilità zero-day sfruttata attivamente in uno specifico attacco, denominato “ HTTP/ 2 Rapid Reset ”. Il team di CloudFlare sottolinea che da Agosto 2023 ha rilevato sfruttamenti in the wild di tale falla, riscontrando una certa instabilità nei sistemi che anche nel caso di loro clienti ha provocato errori HTTP di tipo 4xx e 5xx. Parlando di numeri di portata degli attacchi sfruttanti la vulnerabilità in oggetto, Amazon ha registrato un DDoS a una velocità di 155 milioni di richieste al secondo, Cloudflare a 201 milioni di rps, mentre Google ha resistito agli attacchi a una velocità record di 398 milioni di rps. Diversi Vendor sul mercato si sono già mossi per creare patch sicure o mitigazioni per tale vulnerabilità: HTTP / 2 è ampiamente adottato nell’Internet, di fatto è utilizzato dal 35,6% di tutti i siti Web secondo W3Techs e nel 77% delle richieste http. Ciò rende la superficie di attacco di livello globale e la gravità critica, seppur la CVE stessa risulti con score di 7.5 su 10. I servizi SaaS, i siti di e-commerce e i servizi critici di informazioni online sono quelli che potrebbero subire l'impatto maggiore. Per molte organizzazioni, la disponibilità dei servizi si traduce direttamente in ricavi e la negazione di tale disponibilità rappresenta un colpo diretto al fatturato. Chiunque abbia come core business la disponibilità di servizi online potrebbe risentirne. Le organizzazioni più colpite saranno quelle che non dispongono di una protezione matura contro gli attacchi denial of service. Pertanto, CERT Yoroi consiglia di eseguire il patch o le mitigazioni secondo le linee guida dei vendor che hanno gia rilasciato aggiornamenti di sicurezza. Yoroi consiglia infine di mantenere alto il livello di consapevolezza degli utenti, avvisandoli periodicamente delle minacce in corso e di utilizzare un team di esperti per salvaguardare la sicurezza del perimetro “cyber”. Per avere un indice di minaccia in tempo reale si consiglia di visitare il seguente link: Yoroi cyber security Index

Riferimenti Esterni

如有侵权请联系:admin#unsafe.sh