导语:近几年电信诈骗事件层出不穷,针对2019年6月13日发生的电信诈骗案例“我被电信诈骗53万!却无从追回”。暗影实验室通过分析该案例中涉及的仿冒APP来揭露案件面貌还原真相,以提醒更多用户谨慎下载使用来路不明的应用,防止个人隐私泄露。

导读:近几年电信诈骗事件层出不穷,针对2019年6月13日发生的电信诈骗案例“我被电信诈骗53万!却无从追回”。暗影实验室通过分析该案例中涉及的仿冒APP来揭露案件面貌还原真相,以提醒更多用户谨慎下载使用来路不明的应用,防止个人隐私泄露。

案例链接:我被电信诈骗53万!却无从追回

该应用安装启动后会监视和控制用户手机,并上传表单页面输入的银行卡号、账号密码等重要数据,同时上传用户设备中联系人、短信等隐私信息。通过拦截用户短信使用户无法正常接收短信,拦截用户电话使用户无法正常拨打接听电话。

1. 样本信息

MD5:953FF8734C44C875F73976F3DC683FAE

包名:com.demo.gfansi.crbc

安装名称:CRBC

运行图标:

2. 电信诈骗套路

诈骗方从黑市购买用户详细个人信息(身份证号、电话号码、职业、家庭情况等),通过这些信息骗取用户初步信任。制造假文件、证件、冒充公职人员欺骗用户让用户相信自己已违法并一步步套路用户安装恶意软件,该恶意软件会上传用户输入的银行卡账号,密码等重要信息,同时拦截用户短信、电话,让用户无法获取转账通知短信。从而悄无声息的转走用户资金。

图2-1 电信诈骗套路

应用运行界面如下:要求用户输入银行卡号和账户密码等信息。

图2-2 应用运行界面

3. 样本分析:

(1)拦截短信、电话

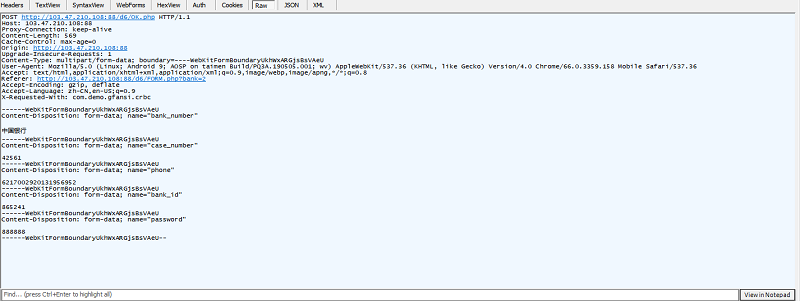

获取用户输入的银行卡号、账户密码等信息并加密发送至服务器.诈骗分子获取用户银行卡账号、密码后便能将用户银行卡里的资金全部转出。

图3-1 上传用户输入的账号密码

监听用户短信:拦截用户接收的短信,并将短信进行转发,接着删除短信。

目的:避免在转账银行卡资金时用户接收到短信通知。

图3-2 监听用户短信

监听用户电话状态:当用户手机来电或去电时,拦截电话拨号。将用户来电或去电的电话号码与固定电话列表对比,如果匹配上则设置转拨电话。目的如下:

(1)诈骗方可将自己拨打给用户的电话设置为公职电话,让用户相信诈骗方是公职人员。

(2)诈骗方可将用户拨打给公职机关的电话转播为自己电话,使用户无法与公职机关取得联系。

图3-3 监听用户手机状态

(2)窃取隐私

通过远程控制窃取用户联系人、短信等隐私信息。目的如下:

(1)可通过贩卖用户隐私数据获利。

(2)可用于诈骗他人。

图3-4 远程控制

备份用户联系人信息。

服务器地址:http://103.***.210.108:8080/WebMobileD6/phoneajax/index.do。

图3-5 备份用户联系人信息

备份用户短信信息。

服务器地址:http://103.***.210.108:8080/WebMobileD6/phoneajax/index.do。

图3-6 备份用户短信信息

(3)传播恶意软件

发送带有恶意软件下载链接的短信给指定联系人传播恶意软件。

图3-7 发送短信

大多数电信诈骗的发生都是因为用户隐私数据的泄露,如果你无意中点击了短信中的某条链接就有可能造成以上诈骗事件的发生。

图3-8 恶意软件传播危害

4. 同源分析

通过对该样本包名、应用名、服务器地址等信息进行扩展分析,我们找到了一批同源样本。

表4-1 同源样本信息

5. 安全建议

移动应用的批量生成造成应用市场的混乱,很多非正规渠道下载的应用软件都会上传用户个人信息。这些个人信息被不法分子利用进行电信诈骗。建议用户一定要提高警惕性,不要轻易相信他人,坚持去正规应用商店下载软件,避免点击恶意链接或者从不正规的论坛下载软件。

如有侵权请联系:admin#unsafe.sh