恶意文件名称:

360realpro.exe,MpGear.dll,Steam.exe

威胁类型:

后门木马

简单描述:

此次发现的样本是在原有合法文件的基础上进行二进制补丁处理后生成的后门木马,部分样本还在资源节中嵌入了处理后的shellcode代码。其使用的恶意载荷均在异或加密后隐写在PNG图片中。可能是处于早期阶段,部分样本存在些许bug,隐写后的图片也有些许失真。

恶意文件描述

在近期的样本运营工作中,我们发现了一批奇特的无效签名样本,与大部分只是挂着无效签名和文件属性的样本不同的是,他们大多和原始文件有着极高的相似度,这不禁引起了我们的关注。

经过初步分析后发现,这些文件都以二进制补丁的方式恶意修改了其中原有的执行逻辑。部分样本还增加了资源节,用于存储恶意载荷。

将资源节中的资源提取出来后,得到了一个使用隐写技术处理后的图片文件,内含异或加密后的shellcode。

除此之外,我们还关联到了另一类使用同样手法的样本,这类样本使用白加黑的手法加载被二进制修改后的DLL样本,恶意载荷从资源节中移出到外部文件中。

在此压缩包里,Setup.exe是安全的windwos defender组件,用于载入恶意DLL,MpGear.dll是和上文中提到的360realpro类似处理后的恶意shelcode加载器,cockalorum.svg则是被移出资源节中,以外部文件形式存在的shellcode。

恶意文件分析

第一类

以hash为1b5dea99bf021dccaadf53649fa43efb96b8f69386621c423a41b

2123fc8b5c6的样本为例,该版本的恶意shellcode未内置到资源节中。恶意代码的主要控制流从被修改后的sub_0040500函数处开始执行。

以0x9f845d55为key,4字节异或解密完后续恶意载荷URL后,通过WinHttp系列函数下载后续恶意载荷。解密后的URL有两个,https://i.imgur.com/Iu7pCAQ.png和 https://i.ibb.co/xhMj4s6/2146251,皆为第三方图片分享平台,目前后一个已经失效。

由于目前i.imgur.com暂不对国内开放,且样本未在调用WinHttpOpen函数时设置代理选项,会导致下载后续阶段载荷时一直失败。

在通过patch WinHttpOpen函数的参数后,样本成功的下载到后续的恶意载荷,并执行后续行为。随后提取并解密隐写在图片中的shellcode,再通过VirtualProtect修改内存中msi.dll代码段的访问属性,将解密后的shellcode覆盖到原有的msi.dll代码段内,再跳转到段开始处执行,解密后的shellcode大小为0x481d。

首先遍历当前已加载的模块,通过比较计算后模块名的hash与所需模块名hash是否一样,来获取模块基址。但是由于编码错误,样本一直在寻找一个未加载的模块导致死循环,寻找的hash是0x84C05E40。

第二类样本

Setup.exe作为起始的白文件,在他的导入表中存在着MpGear.dll的导入项。根据Windows的DLL加载顺序,非已知DLL会优先加载程序目录下的同名DLL文件,而被修改后的MpGear.dll正好处在同一路径下,会被优先加载到内存中。

MpGear.dll在被加载到内存中后,首先执行被补丁的DllMain函数,提取出隐写在cockalorum.svg图片内部的被XOR加密后的shellcode,调用下图算法解密shellcode。

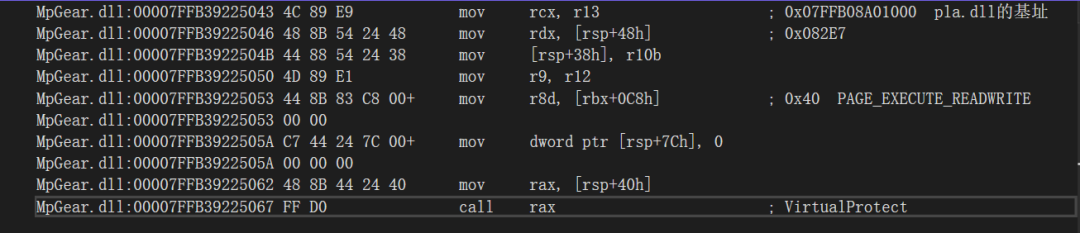

再调用VirtualProtect函数将pla模块代码段所在内存属性的权限改为可读可写可执行权限,将shellcode代码覆盖到pla代码段中后再恢复原有执行权限,随后跳转到shellcode处执行。

IOC

HASH

二次开发的360realpro

67e3e625f7b54e08221297db6abc9d26

102c4049d443f6fa56cd98f545620645

dfa8fa2d1fc3a8ad9733c454a9426f7f

fc52f7e76a616d60260cea9c6ef83734

e6ce52a9038ec53b6fdb531463468a75

ba01049c5f1a55fe60c791613aec8d83

5e1cf2d1cf1d454a0ef275d2611993f9

47910657e17ad2940bcafe8bd8b95fe4

b03a88f32b82568ff9279d4c0fd224b6

二次开发的MpGear.dll

da522945664c90a9cf425a039a17aa46

89f8b82f3557ab794de211a11c67855d

80bdb01648f251703959bc251b6576a7

856c2b79e9c1e521b3afc9dacaaecd46

3fc4cd51e297de3c979e5581d2374400

d05c72903a252b93660c4bc9ff86e57a

3a1ee86690ece5231186002638bce23c

fc2b9c09f1d1c3debbfdca3be6f471ed

8e35e462d50fee34f482a3061ad8e310

5cbd0ead30f2f4e211ddc55cc6248312

305bdabc5a51dcac6d5d6e8b533b84a5

27ef57bfbb5438e4807952802e0bbaf2

ac84622c9c2d4751c7f93c7b5729c0df

23b51e0bef1a3661acbc2da7ec4f28d2

d9017c6cf088442bb37cf2ae6c07fa05

ce5f6da8dd801f04f4b1a0cb0f20a605

f0bec1d7c344134df8d4b2c75f70b2f8

009db0c9ae876da86442a60f97d017b0

9b45046d3f0e26d89791399a85adde0b

a10da1d84d360125bc2f337c3d93f9ac

二次开发的steam.exe

7dd0c45e64f1141f9e0b8e2add05c5b1

9558aec6ec6711ae3c67cc752e1368b6

ed469b276418889d530af6f441779657

ef2488411831e37ed783fd489694305c

409b8a742bb804bdcfc20908516732a1

URL

https://i.imgur.com/Iu7pCAQ.png

https://i.ibb.co/xhMj4s6/2146251

http://45.15.156.155/Addon_to_Setup.exe

解决方案

处置建议

1. 为本地和域账户设置强密码策略,定期更改账号密码。

2. 及时更新操作系统和软件,使用杀毒软件定期查杀。

3. 打开未知文件前使用终端安全软件进行查杀。

深信服解决方案

【深信服统一端点安全管理系统aES】已支持查杀拦截此次事件使用的病毒文件。aES全新上线“动静态双AI引擎”,静态AI能够在未知勒索载荷落地阶段进行拦截,动态AI则能够在勒索载荷执行阶段进行防御,通过动静态AI双保险机制可以更好地遏制勒索蔓延。请更新软件(如有定制请先咨询售后再更新版本)和病毒库至最新版本。

【深信服安全托管服务MSS】以保障用户网络安全“持续有效”为目标,通过将用户安全设备接入安全运营中心,依托于XDR安全能力平台和MSSP安全服务平台实现有效协同的“人机共智”模式,围绕资产、脆弱性、威胁、事件四个要素为用户提供7*24H的安全运营服务,快速扩展持续有效的安全运营能力,保障可承诺的风险管控效果。

【深信服下一代防火墙AF】的安全防护规则更新至最新版本,接入深信服安全云脑,“云鉴”服务即可轻松抵御此高危风险。

【深信服安全感知管理平台SIP】建议用户及时更新规则库,接入深信服安全云脑,并联动【深信服下一代防火墙AF】实现对高危风险的入侵防护。

如有侵权请联系:admin#unsafe.sh