2023-10-18 20:0:41 Author: irpimedia.irpi.eu(查看原文) 阅读量:6 收藏

La polizia italiana vuole utilizzare finti profili social per monitorare la rete

Prima erano solamente intelligence ed esercito, ma ora anche le forze dell’ordine guardano con sempre maggiore attenzione alle opportunità della sorveglianza sui social, tramite finti profili indistinguibili dai reali

Vanessa è una ragazza tedesca di 27 anni, pratica gli sport e le piace il calcio. È cresciuta in un quartiere benestante e al momento è single, dopo che il suo ragazzo, un elettricista, ha deciso di lasciarla. Le sue poche foto su Instagram raccontano della passione per la cucina e per i film di animazione di Miyazaki. Vanessa è una persona gentile ma può anche essere molto egoista e un po’ noiosa. Dettagli della sua personalità che nessuno potrebbe conoscere guardando solamente le poche foto postate online. Vanessa infatti non esiste, o meglio: è un profilo finto la cui biografia e i tratti caratteriali sono stati decisi interamente dall’azienda di sorveglianza italiana Cy4gate, come testimoniato da un documento individuato online da IrpiMedia, nel quale si pubblicizza un software per la gestione di avatar virtuali offerto alle forze dell’ordine per fingersi utenti reali e monitorare così le piattaforme social.

L'inchiesta in breve

- Una notifica sul cellulare e una richiesta di amicizia possono essere l’inizio di un’attività di monitoraggio online da parte delle forze dell’ordine, sempre più interessate alla generazione di finti profili social in modo da seguire i propri bersagli anche sulle reti digitali

- È quanto emerge da una serie di documenti e presentazioni individuate da IrpiMedia, che ha scoperto come alcune aziende di sorveglianza stiano spingendo nella promozione di software in grado di creare e gestire finti account social quasi automatici e difficilmente distinguibili da dei profili reali

- Le aziende italiane Cy4gate e Area offrono questi prodotti, un tempo in mano solo all’esercito e alle agenzie di intelligence, anche alla polizia. Piattaforme simili, offerte da altre aziende internazionali, sono usate anche per inviare link per l’installazione di spyware

- Un elemento chiave è l’utilizzo degli algoritmi di intelligenza artificiale, sempre più capaci di creare l’immagine di volti perfettamente credibili e difficilmente distinguibili da quello di una vera persona

- Come scoperto da IrpiMedia, l’Agenzia delle Dogane e dei Monopoli è già dotata di questo tipo di tecnologia, anche se non è chiaro quale tipo di reati voglia indagare, mentre la Polizia postale ne ha preso in considerazione l’acquisto, sebbene sembra non si sia ancora concluso.

- Queste piattaforme «possono davvero avere un effetto di controllo massivo sulle persone e sul modo in cui usano Internet» secondo l’esperta Ella Jakubowska, Senior Policy Advisor presso l’associazione che si occupa di diritti digitali European Digital Rights (EDRi)

In gergo si parla di “Vumint”, dalla contrazione del termine “virtual human intelligence”, ovvero della pratica che permette di usare finti profili sui social network per avvicinare un obiettivo, monitorarne le attività e le amicizie, e raccogliere informazioni sul suo conto. Il prodotto di Cy4gate, che si pone proprio questo obbiettivo, si chiama Gens.AI e persino la Polizia postale e delle Comunicazioni era intenzionata ad acquistarlo nel 2021, come emerge dall’analisi di un documento visionato da IrpiMedia.

Ma non sono gli unici a voler usare in Italia tecnologie simili: l’Agenzia delle Dogane e dei Monopoli ha già siglato un contratto con Area Spa, azienda che sviluppa tecnologie di sorveglianza e produttrice di un sistema simile a quello di Cy4gate. Mentre l’uso di questi strumenti, un tempo solo in mano alle agenzie di intelligence e all’esercito, si espande, gli esperti che si occupano di privacy temono per i rischi legati a una sorveglianza indiscriminata delle attività online, sopratutto se questa dovesse finire in mani sbagliate o impiegata per scopi non previsti.

Le mille facce dell’intelligence

I governi nazionali poggiano sulla raccolta e analisi delle informazioni per gestire le proprie attività sia in tempo di pace che di guerra. Questa attività di intelligence passa attraverso molteplici canali e tecniche che hanno assunto nel tempo classificazioni ben precise e, soprattutto, sigle specifiche: Sigint, Humint, Imint. Esempi di queste sigle appaiono nel leak dei documenti del Pentagono relativi alla guerra in Ucraina, pubblicati su un canale della piattaforma Discord da Jack Teixeira, un ufficiale della divisione che si occupa di intelligence della Air National Guard del Massachusetts.

Come riportato dal Washington Post, i documenti rivelano informazioni raccolte attraverso attività di Signal Intelligence (Sigint), ovvero l’intercettazione delle comunicazioni che possono avvenire per esempio in una chiamata o usando app di messaggistica. Ma ci sono anche informazioni ottenute dall’analisi di immagini satellitari, in questo caso si parla di Imagery Intelligence (Imint).

Un altro importante canale di raccolta delle informazioni per l’esercito e i servizi segreti è quello della Human Intelligence (Humint) che, secondo le parole della Nato, che nel 2010 ha aperto un Centro di Eccellenza sul tema in Romania per condividere le competenze con i Paesi membri, si occupa della raccolta «attraverso contatti interpersonali e fonti umane». Pensiamo quindi ad attività come interrogare direttamente una fonte oppure pedinare un target in modo da origliare le sue conversazioni.

Da quando le nostre vite si sono spostate sui social network, la necessità di ampliare il raggio d’azione della Humint ha portato a parlare di Virtual Human Intelligence, introducendo così una serie di tecnologie e tecniche che permettono di creare contatti interpersonali anche tra i profili sui social. Con una semplice richiesta di amicizia si possono carpire informazioni sul luogo di lavoro, i viaggi, e gli eventi della vita di una persona ma anche iniziare una chat online per stabilire una vera interazione da sfruttare in un secondo momento.

Hai una nuova richiesta d’amicizia

Capita spesso di ricevere strane richieste di amicizia sui social da profili palesemente falsi o quantomeno stravaganti, ma gli strumenti di Virtual Human Intelligence sono fatti per non destare sospetti: algoritmi di intelligenza artificiale permettono di creare e gestire profili che sembrano in tutto e per tutto veri, completi di foto profilo, descrizioni, e con un’attiva condivisione di post. E così, dopo essere entrati nella cerchia degli amici, gli avatar dietro cui si cela un operatore umano possono iniziare a costruire un profilo sull’attività del bersaglio: controllare la lista degli amici, vedere le foto in cui è taggato e i post che condivide. Ma anche interagire direttamente con il target per ottenere maggiori informazioni.

In Italia già nel 2016 si parlava di queste tecnologie, come riporta un articolo de La Stampa riguardo l’evento Cyber Defence Symposium organizzato dal ministero della Difesa. Durante il simposio uno dei responsabili di Area Spa parla di questi avatar come delle classiche “barbe finte”: «Un agente può creare dieci identità […] due magari progrediscono nel tempo maturando un profilo più articolato, e altre otto fanno da contorno», spiegava. L’attenzione per questo tema non è di certo scemata in Italia, dove si continuano a organizzare conferenze dell’esercito nelle quali la Virtual Humint è considerata, secondo il titolo di un evento, «la nuova frontiera dell’Intelligence».

Ma all’estero questi finti avatar sono già finiti al centro di abusi e scandali. Come quelli recentemente rivelati da Forbidden Stories, dopo che il gruppo di giornalisti ha ottenuto una presentazione riservata fatta dall’azienda S2T Unlocking Cyberspace alle Forze armate della Colombia. Documenti trapelati grazie all’operato di un collettivo di hacktivisti noto come Guacamaya, che IrpiMedia ha potuto visionare, descrivono come questi strumenti vengano commercializzati per un potenziale uso contro giornalisti e attivisti. Non è chiaro se la S2T si sia aggiudicata la commessa.

Società che vendono e producono simili tecnologie sono state recentemente oggetto di provvedimenti da parte di Meta, proprietaria di Facebook. Nel 2021 il colosso ha rimosso circa 300 profili falsi riconducibili a due aziende di sorveglianza israeliane, Cobwebs e Cognyte. Gli account falsi venivano usati per raccogliere informazioni e spingere le vittime a rivelare dati personali. In diversi casi l’obiettivo era colpire – ancora una volta – giornalisti e attivisti. Meta ha anche avviato un’azione legale contro l’azienda statunitense Voyager Labs per aver creato finti profili Facebook e Instagram con cui raccogliere dati. Secondo le accuse di Facebook, Voyager ha utilizzato 38 mila account falsi e nascondeva la propria attività grazie a una rete di computer e network in diversi Paesi, in modo da far sembrare ogni profilo autentico.

Nei documenti visionati da IrpiMedia, anche Cy4gate dichiara che le identità virtuali create con Gens.AI «non possono essere ricondotte» a Cy4gate o «all’utente del software» ma le funzionalità non finiscono lì.

Barbe finte all’italiana

La Polizia postale ha stimato una spesa di 369 mila euro nel suo “Programma biennale di forniture e servizi” per gli anni 2021-2022 per l’acquisto di Gens.AI per attività sotto copertura. Malgrado altri dei prodotti indicati nella lista siano poi stati regolarmente acquistati, IrpiMedia non ha individuato il bando effettivo di gara per il prodotto di Cy4gate. A una richiesta di commento, l’ufficio stampa della polizia ha dichiarato che il prodotto «non è stato acquistato, né riproposto nella programmazione degli acquisti di beni e servizi successiva».

Già in passato la Polizia postale ha svolto attività sotto copertura online, non è chiaro però se effettuate in maniera manuale o grazie a software specifici che facilitano la gestione dei profili. Ma nelle sue relazioni annuali sottolinea l’incessante attività di monitoraggio dei profili social e dei forum nel cosiddetto Dark Web, un’infrastruttura web che rende tecnicamente impossibile risalire all’identità degli utenti che vi navigano.

In risposta alle domande inviate da IrpiMedia, la Polizia postale non ha chiarito per quali reati vengano utilizzati strumenti per operazioni sotto copertura né se sono in uso altri strumenti simili a quello di Cy4gate. Ha confermato però di svolgere «attività sottocopertura secondo i limiti e le prescrizioni della normativa vigente, anche in materia di protezione dei dati personali», con lo scopo di prevenire e contrastare i reati commessi in rete.

Sotto copertura vs agente provocatore

Nei film di Hollywood siamo abituati a vedere agenti sotto copertura che hanno quasi carta bianca sulle attività che possono compiere: dal raccogliere informazioni sui membri di un sodalizio criminale fino a vendere direttamente sostanze stupefacenti o istigare altre persone a commettere reati. Nella giurisdizione italiana, grazie a leggi specifiche e sentenze della Cassazione, sono invece previsti dei paletti ben precisi che distinguono tra agente sotto copertura e agente provocatore.

L’agente sotto copertura entra in scena con lo scopo di raccogliere elementi di prova una volta che è stata già notificata una notizia di reato: l’esempio classico è quando la polizia è al corrente della vendita di sostanze stupefacenti in un determinato luogo, un agente sotto copertura può quindi recarsi lì e acquistare le sostanze per avere prove concrete e capire chi sia coinvolto.

L’agente provocatore, invece, induce altri soggetti alla commissione di reati che non sarebbero stati commessi qualora l’agente non fosse entrato in azione. Una sentenza della Corte di Cassazione, nel 2016, ha ritenuto colpevoli gli agenti provocatori che in un’operazione antidroga avevano venduto la sostanza stupefacente.

Una legge del 2006 stabilisce le azioni che può svolgere l’agente sotto copertura e contro quali reati possa entrare in azione. Si tratta di crimini relativi alla corruzione nella pubblica amministrazione, traffico di stupefacenti e armi, contraffazione, sequestro, ma anche reati di criminalità organizzata, terrorismo, e immigrazione clandestina. Tra le varie azioni che l’agente sotto copertura può compiere senza il rischio di venire accusato di un reato vi sono: l’acquisto di armi, documenti, e sostanze stupefacenti; il promettere o dare denaro richiesto da un pubblico ufficiale; il prestare assistenza ai criminali; e utilizzare documenti e identità falsi.

Non solo quindi l’agente provocatore non è espressamente previsto dalla legge italiana ma le sue azioni potrebbero portare all’inutilizzabilità della prova acquisita. Inoltre, secondo le sentenze della Corte Europea dei Diritti dell’Uomo, l’impiego di un agente provocatore non rispetta il principio dell’“equo processo” previsto dall’articolo 6 della Convenzione europea per la salvaguardia dei diritti dell’uomo e delle libertà fondamentali (CEDU).

La normativa vigente, specie riguardo il controllo di questi strumenti, non è dettagliata. In generale le forze dell’ordine possono agire per il contrasto alla diffusione di immagini pedopornografiche online sia attivando siti esca sul web, da cui le persone possono ottenere o scambiare le immagini, sia navigando online con profili falsi usati dai propri agenti. La legge contro “lo sfruttamento della prostituzione, della pornografia, del turismo sessuale in danno di minori” specifica che queste attività possono essere svolte solo su richiesta motivata dell’autorità giudiziaria. Quello della pedopornografia è però un caso speciale: in generale le operazioni sotto copertura sono codificate dall’articolo 9 della legge 16 marzo 2006, n. 146 e non è necessaria l’autorizzazione di un’autorità giudiziaria, ma è sufficiente che la polizia avvisi preventivamente il pubblico ministero e l’autorità e che vi sia un’indagine in corso per uno dei reati per cui è prevista la possibilità di agire sotto copertura: dalla corruzione alla vendita di sostanze stupefacenti, includendo anche reati di terrorismo.

Quel che è certo, però, è che la Polizia postale è interessata all’impiego di uno strumento come Gens.AI. D’altra parte, nei documenti societari di Cy4gate, si legge che il software aiuta a monitorare e prevenire i crimini ed «è particolarmente efficace nella lotta al traffico di droga, alla pedopornografia, all’eversione e ai reati associativi».

Secondo altri documenti informativi della stessa azienda, Gens.AI semplifica la gestione delle identità virtuali «a partire dalla creazione del profilo digitale e dalla sua manutenzione, fino all’esecuzione di operazioni sotto copertura su Internet». Ogni avatar ha una propria biografia, interessi e personalità che possono attirare l’attenzione dell’utente sottoposto a sorveglianza, e gli avatar possono sia monitorare che interagire con un profilo.

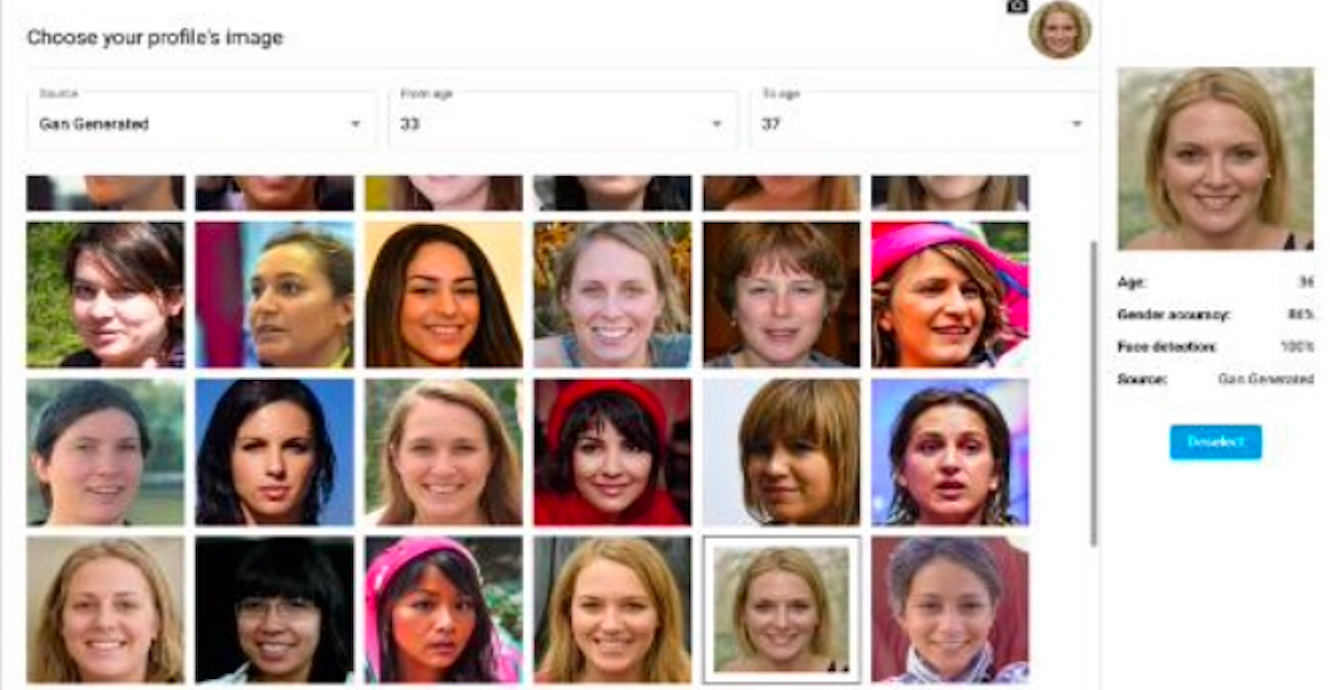

Screenshot da un documento promozionale della piattaforma Gens.AI. Ogni avatar è munito di foto, una propria biografia, account social e contatti

Dallo screenshot presente in uno dei documenti, che sembra mostrare una demo del sistema, si vede come ogni avatar abbia a disposizione profili social su diverse piattaforme tra cui Facebook, Instagram, Linkedin e Twitter, una propria biografia, un numero di cellulare. Nel caso di Vanessa si tratta di un numero telefonico olandese, malgrado lei sia tedesca e viva a Monaco. A completare l’architettura del servizio c’è la predisposizione di indirizzi IP che sfruttano un servizio di Vpn (Reti Private Virtuali) che servono a mascherare la reale origine della connessione e rendere più difficile per le piattaforme online l’individuazione dei falsi profili. In un altro screenshot si vede come sia possibile impostare dei messaggi e post che possono poi essere pubblicati sui social a un orario stabilito.

In una spiegazione sull’utilizzo di Gens.AI, Cy4gate allude alla possibilità di usare come avatar una finta ragazza di 17 anni per poter così identificare un pedofilo che adesca le proprie vittime online. Un’applicazione che potrebbe essere d’aiuto alla Polizia postale nella sua attività di contrasto alla pedopornografia online.

Gens.AI è stato sviluppato tra il 2018 e il 2019 e «gli avatar sono creati, addestrati e gestiti attivamente (ad esempio, interrompendo o modificando le attività automatiche) da un operatore umano autorizzato di Cy4gate», si legge nei documenti. Ciò vuol dire che il processo dovrebbe essere sostanzialmente automatico salvo l’intervento umano che va a perfezionare i profili e la loro credibilità agli occhi degli utenti. Cy4gate chiarisce che l’uso è riservato alle forze di polizia italiane e straniere. In particolare, si legge sempre nei documenti, «in Italia il loro utilizzo è consentito esclusivamente per il contrasto di specifici gravi reati su disposizione dell’Autorità Giudiziaria, nel rispetto delle disposizioni del Garante della Privacy».

In risposta a una serie di domande inviate da IrpiMedia, una portavoce di Cy4gate ha chiarito che «il prodotto viene fornito al cliente e installato presso le proprie strutture» e quindi al personale dell’azienda «non è consentito in alcun caso svolgere attività operativa a supporto del cliente e, pertanto, non sono noti i target a cui le attività investigative sono destinate e non è in alcun modo possibile aver accesso ai dati da parte dei dipendenti del gruppo».

Un portavoce dell’Autorità garante per la protezione dei dati personali ha dichiarato a IrpiMedia che dalle verifiche effettuate non risultano pervenute richieste di verifica nel merito dell’impiego di tali tecnologie, aggiungendo però che l’Autorità «segue con particolare attenzione questi temi».

Per la creazione della foto del profilo, Gens.AI permette di ricorrere ad algoritmi di intelligenza artificiale, come rivela un’immagine che compare nella presentazione del software. Si vede infatti il procedimento di selezione che permette di scegliere foto definite «GAN Generated» ovvero prodotte usando l’approccio del Generative Adversarial Network (GAN) dove due algoritmi, uno di creazione dell’immagine e uno di verifica della sua qualità, si aiutano a vicenda per ottenere il risultato desiderato. Nell’immagine si vede come, una volta selezionato il range di età e il genere dell’avatar sia possibile scegliere tra diversi volti prodotti artificialmente.

Il generatore di foto profilo permette di selezionare un range d’età e il genere dell’avatar. In alto si può selezionare la tipologia di foto, in questo caso si legge: Gan Generated ovvero prodotte usando gli algoritmi di intelligenza artificiale di tipo Generative Adversarial Network (GAN)

Anche l’immagine profilo di Vanessa sembra essere stata creata usando questa tecnologia. Secondo Alberto Fittarelli, ricercatore a capo della ricerca sulla disinformazione presso il Citizen Lab, un laboratorio interdisciplinare dell’Università di Toronto, e che ha aiutato IrpiMedia nella verifica dell’immagine, la foto profilo mostra alcune caratteristiche che rivelano sia il prodotto di un’AI, tra cui imperfezioni della palpebra e pupilla, tratti innaturali dei capelli e del lobo dell’orecchio, e un colletto interno non visibile solamente da un lato del collo. Per l’occhio di un utente distratto, che apre la notifica di una richiesta di amicizia mentre è a fare la spesa o durante la pausa pranzo, la foto di Vanessa è però sufficientemente precisa da sembrare autentica. Solamente attraverso l’analisi di strumenti appositamente creati per individuare immagini create dalle macchine è possibile avere la certezza che il volto di Vanessa sia un falso, ma anche questa è una certezza destinata a scomparire. Gli algoritmi sono sempre più capaci di generare immagini prive di imperfezioni e dunque sarà sempre più difficile distinguere la realtà dalla finzione.

Le foto generate con l’AI possono presentare delle imperfezioni che ad un occhio attento non passano inosservate. In questo caso ci sono imperfezioni della palpebra e pupilla, tratti innaturali dei capelli e del lobo dell’orecchio

«Strumenti come questo sono progettati in un modo o, almeno, utilizzabili in un modo che potrebbe costituire una sorveglianza generalizzata o un monitoraggio generale di internet», ha dichiarato a IrpiMedia Ella Jakubowska, Senior Policy Advisor presso European Digital Rights (EDRi), un associazione europea che si occupa della protezione dei diritti umani online.

Finti profili social in grado di monitorare l’attività online di qualsiasi utente potrebbero infatti avere come rischio quello di incidere sulla libertà di espressione, invadere la privacy delle persone, creare la sensazione di essere osservati e monitorati tutto il tempo e, aggiunge Jakubowska, «può quindi davvero avere un effetto di controllo massivo sulle persone e sul modo in cui usano Internet».

Secondo quanto riportato da Cy4gate sarebbe richiesta un’autorizzazione giudiziaria per utilizzare questi strumenti, ma la legge che regola le attività sotto copertura parla solamente di notificare preventivamente l’inizio di un’operazione e non include dettagli specifici su come possano essere svolte le attività online.

«Se è possibile creare profili sintetici molto più adatti a esaminare, monitorare e tracciare su larga scala l’uso di Internet da parte delle persone, ciò suggerisce che stanno cercando di fare qualcosa su una scala che non è ristretta?», si chiede Jakubowska. L’idea alla base di questa tecnologia sembra infatti rispondere a un’esigenza di scalabilità dell’impiego di account falsi online apparentemente ipertrofica rispetto alle esigenze d’indagine dichiarate dalle autorità.

Dogane digitali

Se la Polizia postale ha espresso interesse negli strumenti di Virtual Human Intelligence, nel caso dell’Agenzia delle Dogane e dei Monopoli queste tecnologie sono già in uso almeno dal 2015.

È in quell’anno che, per la prima volta, si trova traccia di un acquisto in tal senso da parte dell’agenzia regolatoria del commercio transfrontaliero. Nello specifico, secondo quanto scoperto da IrpiMedia, si tratta del sistema Mcr Virtual Human Intelligence prodotto da Area Spa, «a supporto delle attività di investigazioni sotto copertura in ambito cibernetico». L’acquisto è stato finalizzato grazie al finanziamento pubblico per il progetto di Snellimento delle procedure di sbarco ed imbarco dei container per incrementare la sicurezza e la rapidità del trasporto delle merci nell’ambito del Programma Operativo Nazionale (Pon) Reti e Mobilità 2007-2013, un programma che aveva l’obiettivo di valorizzazione la posizione dell’Italia nel bacino del Mediterraneo grazie a una piattaforma logistica che l’avrebbe resa «una testa di ponte dell’Ue verso il sud del Mediterraneo».

Si tratta quindi di uno strumento di intelligence che viene però acquistato tramite un programma di finanziamento delle infrastrutture logistiche, e le motivazioni per l’acquisto non spiegano in alcun modo come possano aiutare con lo snellimento delle procedure di sbarco e imbarco dei container. Si legge infatti nei documenti dell’Agenzia che vi è la necessità di dotarsi di strumenti che consentano di ostacolare in misura sempre crescente «il traffico di sostanze stupefacenti nonché i traffici illeciti di rifiuti» e vi è «l’esigenza operativa di dotare i funzionari doganali di strumenti tecnologicamente d’avanguardia» per contrastare gli interessi della criminalità economica e della criminalità organizzata. Come facilmente immaginabile, non è sui social network che le narcomafie organizzano la logistica dei trasporti di stupefacente, come ampiamente documentato anche dalle inchieste di IrpiMedia.

Il progetto originario, di oltre 4,5 milioni di euro, ha visto una rimodulazione della proposta progettuale «limitandolo alla realizzazione del sistema di intelligence» per un importo complessivo pari a 2,4 milioni. Area, che è stata individuata come unica fornitrice, si aggiudica l’appalto per 2,3 milioni nel 2015.

I funzionari della dogana italiana svolgono funzioni di polizia giudiziaria e tributaria, operando sia negli spazi doganali sia su delega dell’Autorità giudiziaria sull’intero territorio. A utilizzare il sistema di Area sarebbe la Direzione centrale Antifrode e Controlli che, secondo il sito web ufficiale, svolge anche attività di intelligence sui flussi commerciali a rischio e coordina strategie di analisi, prevenzione e repressione degli illeciti, soprattutto quelli legati a riciclaggio internazionale e al finanziamento del terrorismo. Le azioni di prevenzione non sono però incluse nella legge sulle attività sotto copertura, che sono previste unicamente allo scopo di raccogliere indizi di reati e non prevenirli.

Il sistema di Area era già finito sotto i riflettori internazionali nel 2018, quando un articolo di Forbes ne aveva rivelato l’esistenza grazie a un opuscolo informativo diffuso dall’azienda durante un evento che si è svolto nel Regno Unito. La tecnologia da loro sviluppata, si legge nella brochure, non solo sarebbe in grado di infiltrare agenti sotto copertura nelle comunità online al fine di raccogliere informazioni, ma sarebbe anche di supporto per «psychological operations (Psyops)»: un’allusione alla possibilità di condividere post e notizie con l’obiettivo di manipolare l’opinione pubblica.

Operazioni simili sono state in passato il marchio di fabbrica della Internet Research Agency (Ira), la macchina della propaganda del Cremlino, che grazie a profili finti sui social cercava di influenzare l’opinione pubblica e le elezioni in giro per il mondo – anche nel contesto della guerra in Ucraina. Ora piattaforme per organizzare campagne di disinformazione simili a quelle dell’Ira sono offerte anche dai cosiddetti mercenari della disinformazione, al centro dell’inchiesta Story Killers guidata da Forbidden Stories. Il sistema commercializzato da Area permetterebbe anche l’installazione di spyware quando ci sono interazioni con gli indagati, ad esempio tramite l’invio di un link malevolo dopo che l’avatar ha stabilito un contatto e avviato una conversazione online, una capacità già descritta in prodotti di altre aziende, come quella rivelata da Forbidden Stories.

Nel caso di Area però questo aspetto non è chiaro e la stessa azienda non ha risposto a una richiesta di commento. Questa capacità sembra però diventata già uno standard tra i prodotti offerti dalle aziende di sorveglianza, come rivelano i documenti pubblicati dall’inchiesta Predator Files guidata da European Investigative Collaborations (Eic). Anche l’azienda Intellexa, coinvolta nello scandalo delle intercettazioni in Grecia, offre una piattaforma per la gestione di finti profili che possono interagire con le vittime e inviare link per l’installazione di spyware.

Le spese dell’Agenzia delle Dogane sul sistema Mcr Vh Intelligence sono proseguite negli anni: nel 2017 sono stati spesi 8.500 euro per una sessione formativa di due giornate e mezza. Questa spesa, si legge nei documenti ufficiali dell’appalto, aveva una particolare urgenza: nasce da una richiesta dell’Autorità di Audit del Pon a seguito di alcune verifiche condotte e quindi l’eventuale non accoglimento della richiesta «potrebbe determinare anche un definanziamento dell’importo già accreditato sul conto dell’Agenzia». A fronte di una richiesta di chiarimenti da parte di IrpiMedia, l’Agenzia non ha risposto né ha chiarito se l’Autorità Garante per la Privacy sia stata coinvolta per valutare l’impatto di questo tipo di attività.

Passati due anni, a gennaio del 2019, l’Agenzia delle Dogane invia una richiesta di ripristino dell’infrastruttura fornita da Area «a seguito delle innumerevoli sospensioni di energia elettrica». Importo della manutenzione: cinquemila euro. Vista l’urgenza, sembra quindi che il sistema sia attivamente utilizzato dall’Agenzia.

In origine l’impiego di strumenti avanzati come la Virtual Human Intelligence è in mano a reparti dell’esercito o alle agenzie di intelligence che possono effettuare un monitoraggio preventivo online. Con il tempo però questi strumenti di sorveglianza discendono nella scala degli utilizzatori fino a raggiungere le comuni forze dell’ordine e le agenzie preposte a specifici controlli come quella delle Dogane, diventando poi strumenti apparentemente indispensabili.

«È esattamente quello che diciamo da tempo su questi e altri strumenti di sorveglianza simili: una volta che sono in circolazione è molto difficile fermarne l’uso», ha spiegato Jakubowska. Inoltre, secondo l’esperta, la diffusione di queste tecnologie si inserisce in una questione più ampia: la linea di separazione sempre meno marcata tra sicurezza nazionale e pubblica sicurezza. «Vediamo ripetutamente gli Stati membri dell’Ue tirare fuori la carta della sicurezza nazionale per giustificare davvero qualsiasi cosa stiano facendo», spiega Jakubowska, ma «se si guarda alla giurisprudenza della Corte di giustizia, per esempio, le procedure che sono ammissibili sulla base di una giustificazione di sicurezza nazionale non sono ammissibili quando si tratta di sicurezza pubblica e pubblica incolumità».

Il fatto quindi che queste tecnologie vengano presentate a convegni e conferenze, e che vi siano aziende che le producono, non deve necessariamente spingere qualsiasi dipartimento di polizia ad acquistarle e impiegarle. Decine di Vanessa, tra una foto di una passeggiata e di un piatto di pasta, potrebbero essere lì sui social 24 ore su 24 a monitorare contemporaneamente i membri di una comunità musulmana o cercare di inserirsi all’interno di gruppi di attivisti ambientalisti per scoprire le loro prossime azioni, senza che queste operazioni sotto copertura prevedano sempre l’autorizzazione di un giudice.

如有侵权请联系:admin#unsafe.sh