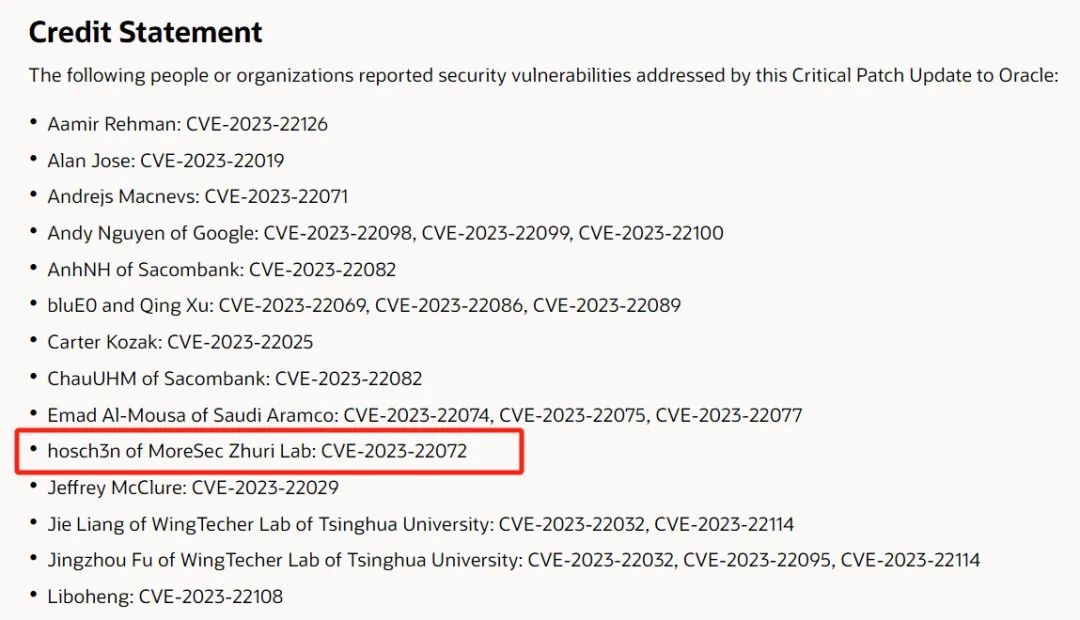

Oracle WebLogic Server 远程代码执行漏洞(CVE-2023-22072)通告

2023-10-18 11:4:17 Author: mp.weixin.qq.com(查看原文) 阅读量:21 收藏

2023-10-18 11:4:17 Author: mp.weixin.qq.com(查看原文) 阅读量:21 收藏

影响版本

CPU Oct 2023补丁之前的以下版本:• Oracle WebLogic Server 14.1.1.0 • Oracle WebLogic Server 12.2.1.4 • Oracle WebLogic Server 12.2.1.3 • Oracle WebLogic Server 12.1.3

时间线

• 202303:报送Oracle安全团队 • 202304:Oracle分配Issue • 202304:同步报送国内监管机构 • 202310:Oracle发布CVE与致谢 • 202310:同步发布安全通告

产品支持

默安科技巡哨·智能资产风险监控系统、幻阵·高级威胁狩猎与溯源系统、刃甲·网络攻击干扰压制系统均已更新相应漏洞规则。

巡哨·智能资产风险监控系统检测截图

幻阵·高级威胁狩猎与溯源系统检测截图

刃甲·网络攻击干扰压制系统检测截图

缓解方案

• 安装Oracle Critical Patch Update October 2023补丁。 • 仅允许必要的IP通过T3/IIOP协议访问,可参考如下官方文档限制T3/IIOP连接或关闭IIOP服务。

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzODQxMjM2NQ==&mid=2247497527&idx=1&sn=b3c53b955ecb9e631441e2d484b08982&chksm=e93b0015de4c890307b2d3a7af6c3dad47e2c1158e98a616b4989a7504e2f11ccae5ddd2595b&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh