卡巴斯基全球研究与分析小组(GReAT)和工业控制系统网络应急小组(ICS CERT)的研究人员发布的新数据揭示了针对东欧工业公司的网络间谍活动的重大进展。这些工作包括部署一个更新的MATA工具集。

研究披露,2022年9月上旬,卡巴斯基发现了多个属于MATA组织的新恶意软件样本。当卡巴斯基收集和分析相关遥测数据时,卡巴斯基意识到该活动于2022年8月中旬发起,主要攻击目标是东欧石油和天然气行业以及国防工业的十几家公司。

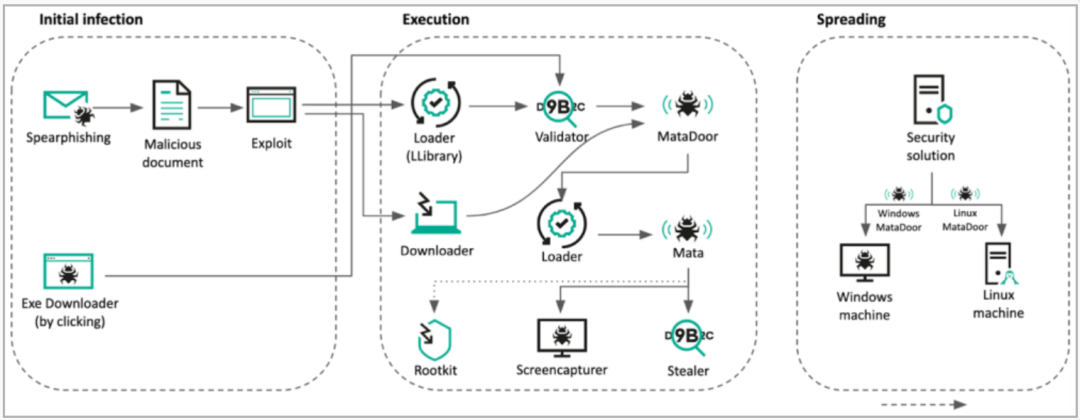

这些攻击使用鱼叉式网络钓鱼电子邮件诱骗目标下载恶意可执行文件,利用Internet Explorer中的CVE-2021-26411启动感染链。更新后的MATA框架结合了一个加载程序、一个主特洛伊木马程序和一个信息窃取程序,并在目标网络中获得持久性。

这些攻击中的MATA版本与之前与朝鲜黑客组织有关的版本相似,但具有更新的功能。

值得注意的是,黑客们通过违反安全合规解决方案并利用其缺陷,恶意软件会在公司网络的所有角落传播

这家网络安全公司在2022年9月检查了两个与被破坏的组织网络内的指挥控制服务器(C2)通信的MATA样本后,发现了这一活动。

进一步分析显示,被破坏的系统是与目标组织的多个子公司相连的金融软件服务器。调查显示,黑客已经将他们的立足点从生产工厂的单个域控制器扩展到整个公司网络。

攻击仍在继续,黑客访问了两个安全解决方案管理面板,一个用于端点保护,另一个用于合规性检查。黑客滥用安全软件管理面板的访问权限,对该组织的基础设施进行监视,并向其子公司传播恶意软件。

MATA攻击链

在目标为Linux服务器的适用情况下,攻击者采用ELF文件形式的MATA的Linux变体,其功能似乎与第三代Windows植入类似。

卡巴斯基表示,他们对MATA恶意软件的三个新版本进行了采样:一个(v3)是从过去的第二代攻击中进化而来的,第二个(v4)被称为“MataDoor”,第三个(v5)是从头开始编写的。

MATA的最新版本采用DLL形式,具有广泛的远程控制功能,支持到控制服务器的多协议(TCP、SSL、PSSL、PDTLS)连接,并支持代理(SOCKS4、SOCKS5、HTTP+web、HTTP+NTLM)服务器链。

MATA第五代支持的23个命令包括建立连接、执行植入物管理和检索信息的操作。

vanilla MATA支持的最重要的命令如下:

0x003:使用特定的命令集连接到C2服务器。

0x001:启动一个新的客户端会话,该会话管理缓冲区框中的各种命令。

0x006:使用特定的延迟和排队命令安排重新连接。

0x007:返回详细的系统和恶意软件信息、加密密钥、插件路径等。

0x00d:配置重要设置,如受害者ID和连接参数。

0x020:启动与C2服务器的连接并转发流量。

0x022:探测到给定C2服务器和代理列表的活动连接。

加载到恶意软件上的附加插件使其能够启动另外75个与信息收集、流程管理、文件管理、网络侦察、代理功能和远程shell执行有关的命令。

记录的活动时间 (GMT)

其他有趣的发现包括一种新的恶意软件模块,它可以利用USB等可移动存储介质感染空气间隙系统,各种能够捕获凭据、cookie、屏幕截图和剪贴板内容的窃取程序,以及EDR/安全绕过工具。

研究人员报告称,黑客使用公开漏洞CVE-2021-40449的绕过了EDR和安全工具,该漏洞被称为“CallbackHell”。

攻击者利用此工具更改内核内存和特定于目标的回调例程,从而使端点安全工具失效。如果这种绕过方法失败了,他们会改用之前记录的“自带漏洞驱动程序”(BYOVD)技术。

攻击者针对的防病毒软件

尽管卡巴斯基此前将MATA与朝鲜国家支持的黑客组织Lazarus联系在一起,但这家网络安全公司很难将最近观察到的活动与高度自信联系起来。

较新的MATA变体和技术,如TTLV序列化、多层协议和握手机制,与Purple、Magenta和Green Lambert等“五眼”APT组的变体和技术更为相似。

此外,在一次攻击中部署多个恶意软件框架和MATA框架版本的情况非常罕见,这表明威胁参与者资源特别充足。

本月早些时候,卡巴斯基ICS CERT团队发布的数据显示,在今年最初的六个月内,勒索软件和其他犯罪驱动的攻击已成为全球工业组织的普遍威胁。情况越来越令人担忧。在其2022年上半年的报告中,研究披露,共发生7起黑客攻击和10起勒索软件犯罪事件。2022年下半年,这一数字激增至40起网络犯罪案件和一起黑客活动主义攻击。目前的报告披露了67起令人震惊的网络犯罪案件。

如有侵权请联系:admin#unsafe.sh