利用该漏洞,攻击者能够在受影响的设备上创建账户,并完全控制这个账户;

该漏洞目前尚无补丁,Shodan搜索有约4万台设备暴露在互联网。

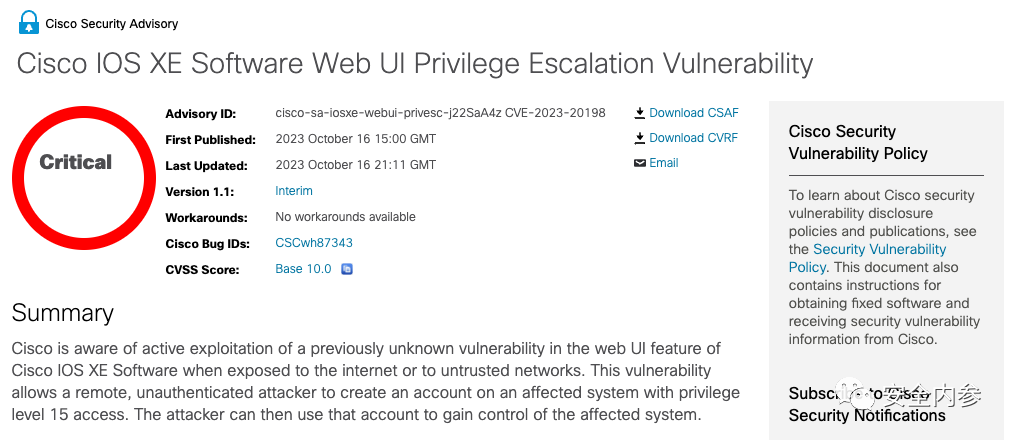

10月17日消息,美国思科公司昨日发布警告,黑客正利用一个零日漏洞(CVE-2023-20198)攻击该公司的一系列软件。

该漏洞十分严重,CVSS漏洞评分为最高的10分。思科表示,漏洞“授予攻击者完整的管理员权限,使他们能够有效地控制受影响路由器,开展未经授权的后续活动。”

CVE-2023-20198漏洞来源于思科IOS XE软件的一项功能,会影响运行该软件的物理和虚拟设备。这个功能名为Web UI,旨在简化部署、管理过程,提升用户体验。

为了解决这个问题,思科敦促客户在所有面向互联网的系统关闭HTTP服务器功能。思科指出,美国网络安全与基础设施安全局(CISA)已多次发布相同的建议,以减轻与暴露于互联网的管理界面相关的风险。CISA昨天也发布了关于该漏洞的警告。

目前尚无解决此漏洞的方法,也尚无可用的补丁。

思科Talos安全团队还发布了一份报告,详细介绍这一关键漏洞的发现过程。

思科技术支持中心在解决多个客户遭黑客攻击案例时,发现了上述漏洞。第一次发现异常情况是在9月28日。调查后,思科研究人员表示,他们发现,与漏洞相关的活动可以追溯到9月18日。

上周,思科Talos事件响应团队发现与上述漏洞相关的活动,并在周一发布警告。思科表示,“我们日常需要处理大量案例,现在已经解决了其中少数案例。”

思科表示,“我们认为这几轮攻击活动可能是由同一行为者所为。两波攻击发生时间非常接近,10月份的攻击似乎是将9月份的攻击扩大化。”

“第一波攻击可能是行为者首次尝试,目的是测试代码。10月份的攻击似乎表明,行为者正在扩大操作,通过植入代码建立持久访问。”

利用上述新漏洞,黑客们转而攻击一个两年前的漏洞(CVE-2021-1435),在受影响设备上植入代码。思科指出,即使已修复旧漏洞的设备也“通过尚未确定的机制”植入了代码。

使用IOS XE软件的产品用户应该警惕“设备上出现未经解释或新创建的用户,这说明可能存在与上述漏洞相关的恶意活动。”

包括Viakoo实验室副总裁John Gallagher在内,多名研究人员将新漏洞与影响同一软件的另一漏洞(CVE-2023-20109)联系在一起,后者于10月2日公布。

Gallagher解释说,漏洞提醒管理员“需要详细了解他们的系统,以防出现类似没有可用补丁的情况。”

Qualys威胁研究部门经理Mayuresh Dani指出,思科没有提供受影响设备的列表,这意味着运行IOS XE并将Web用户界面暴露在互联网上的任何交换机、路由器或无线局域网控制器都容易受到攻击。

Dani说:“我使用Shodan搜索引擎进行搜索,发现大约有4万台思科设备将Web 用户界面暴露在互联网上。”他再次强调思科的建议,即用户应该确保设备不暴露在互联网上,或者在这些设备上禁用Web用户界面组件。

参考资料:

therecord.media

如有侵权请联系:admin#unsafe.sh