导语:在torrent产生之前,数据已经在盒子上保存了一段时间,这可能是他们用来避免seed追踪的一种技术,方法是同时宣布不同的受害者,但从不同的盒子里播种。

解决办法

如上所述,速度是至关重要的。加入torrent的时间窗口很短,每过一秒,找到原始播种者的可能性就会减少。为了解决这个问题,就需要不断地监控他们的泄漏网站,以获得新的公告,然后使用磁力链接开始节点过程。

一旦连接到torrent,研究人员就可以坐在群里监视对等点,直到研究人员找到第一个显示100%完成状态的人。此时,信息被记录后将自己从群中删除。

出于讲解需要,研究人员把所有受害组织的名字都改成了Pokémon。

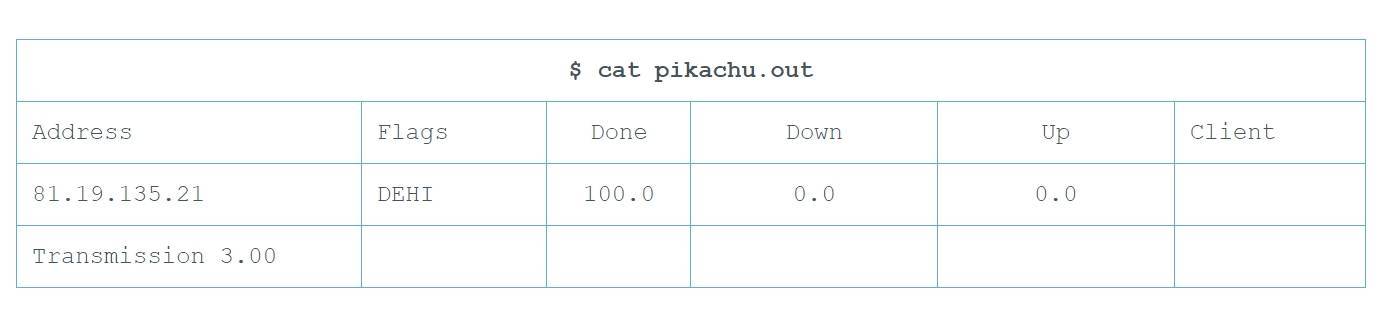

当连接到torrent时,就会输出。

该输出应包括以下内容:

所连接对等点的IP地址;

对等点状态标志;

完成百分比;

上传/下载速度;

Torrent客户端;

映射对等点以及Pokémon

在将这些数据点连接起来之后,你最终得到的是一个连接网络,研究人员可以将其可视化,以便更好地进行分析。

节点映射

上图关注了三个不同的数据点:

对等点地址;

受害者;

使用中观察到的客户端;

研究人员根据对等点在记录日志时所观察到的数据量连接每个端,然后,研究人员用颜色对链接进行编码,如下图所示,这样100%的链接就会突出。

这允许快速检查以识别地址,地址分为三类:

经确认的原始播种机;

潜在的原始播种机;

非原始文件(non-original)播种机;

再来看一看Charmander,你会注意到两条灰色的线指向它,这些都是低于100%的链接,研究人员把所有100%的链接都编码为红色,蓝色链接将对等点连接到其观察到的客户端字符串。如下图所示:

Charmander Peering

Peering在两个ISP之间交换路由通告,以确保来自第一个ISP的业务能够到达第二个ISP的客户,反之亦然。对等操作主要在IXP进行,通常是免费提供或遵照双方商定的商务协议提供。

在添加每个主机的过程中,当研究人员从受害者切换到对等点时,模式开始出现。

如果一个主机有100%的链接,但数量很低,比如只有2-4个,那么研究人员认为他们是一个潜在的torrent。如果一个主机有100%的链接,但数量很多,那么研究人员认为他们只是一个潜在的原始torrent。任何有低于100%链接的主机,研究人员都认为它们是非原始文件种子。

回到以前的IP地址81.19.135[.]21(如下图所示),研究人员可以看到一个极似原始播种机的样子。

原始播种机

极有可能的原始seed不仅具有100%seed的高容量,而且是许多受害者唯一登录的对等点,此外,对等点数据集之间开始出现模式。例如,研究人员认为大多数原始种子主机都使用Transmission 3.00客户端字符串,进一步将它们的活动绑定在一起;而一个拥有相对唯一的客户端字符串的主机(如下图中的主机)却很少被发现。这让研究人员更倾向于将它们作为一个实体,只是出于其他原因下载所有数据,并且它们已经完成了下载。

不太可能是原始播种机

所有这一切都是说,这些数据点让研究人员能够迅速过滤和淘汰不那么有趣的对等点,这样研究人员就可以把注意力集中在重要的点上。

下图中所示的这个人甚至在每个torrent文件中更改他们的客户端字符串。这更加证明了他们不是原始播种者,尽管在研究人员观察他们的时候,他们已经播种了很多数据。

Nonoriginal播种机

通过查看数据并应用上述逻辑,研究人员能够克服上述一些问题,即在发布torrent文件后研究人员才开始收集数据。

总的来说,研究人员能够在这个数据集中识别出五个研究人员认为很有可能是原始播种者的主机,以及两个可能成为未来播种者的主机。这有必要进行更深入的研究。

Seed Group 1

有一种模式几乎立刻就凸显出来,那就是三个IP地址似乎在同一个网络上。

81.19.135[.]21

81.19.135[.]25

81.19.135[.]31

这三个IP地址都存在于FlyServers(一家VPS托管公司)拥有的AS 209588的同一个子网中。IP位于俄罗斯莫斯科。每一个都表现出有趣的特征,这些特征进一步将它们联系在一起,有力地证明了它们是由攻击者控制的。

例如,请注意下图所示的模式,因为它与前两个IP地址的SSH可用性和FTP可用性有关:

81.19.135[.]21服务扫描

81.19.135[.]25服务扫描

对于以21结尾的IP, SSH端口在2023年8月6日停止响应,FTP端口在2023年8月7日开始响应。对于以25结尾的IP,研究人员看到SSH在2023年8月6日停止,FTP在同一天打开。

同样,对于下图中以31结尾的IP,虽然研究人员没有SSH可见性,但研究人员可以看到FTP也在8月6日打开。

81.19.135[.]31服务扫描

服务器运行的是vsFTPd 3.0.3和OpenSSH_8.4p1。在TCP/8423上以25结尾的IP的简短可见性表明,它已转换为在非标准端口上运行SSH。

为了确认播种服务器是不同的实体,而不是某种负载平衡服务背后的同一个盒子,研究人员查看了vsFTPd使用的TLS证书,它们都是自签名的:

81.19.135[.]21=44102.example.ru,有效期为2023年8月6日22:49:51 GMT-0400;81.19.135[.]25=14868.example.ru,有效期为2023年8月5日23:48:55 GMT-0400;81.19.135[.]31=33916.example.ru,有效期为2023年8月5日23:48:08 GMT-0400;

其中包括了证书的起始日期,如上所述,彼此相距大约一个小时。这意味着,CL0P在他们计划发布第一个磁力链接的大约10天前,在他们公开宣布打算转向这种传播方式的5天前,就对这些盒子进行了预处理。

使用这些模式,研究人员扩展了对在Common Name (CN)值中包含example.ru的证书的搜索,这些证书被观察到具有FTP。研究人员确定了同一子网上的另一台主机(如下图所示),它具有类似的功能,但尚未显示在对等点信息中。

更宽的网络识别以11结尾的新主机

你可以看到相同的行为,SSH端口在2023年8月6日失去可见性,FTP端口在2023年8月7日变为活动,这与研究人员观察到的其他情况一致。

81.19.135[.]11=43577.example.ru,有效期为2023年8月6日23:03:31 GMT-0400

在这台主机上还值得注意的是两个月前Windows服务的出现,如下图所示。这意味着VPS在该时间范围内从Windows重新调整为基于*nix的设备。

81.19.135[.]11服务扫描

为了有效地托管窃取的数据,需要进行大量的协调。可能以11结尾的IP地址正准备托管更多的受害文件。

以25和31结尾的两个IP地址的受害者是在8月15日或几天后公布的。而从8月24日开始,以21结尾的IP地址开始在受害者公告中使用,其观察到的受害者数量几乎是其他IP地址的四倍。这可能只是研究人员观察它们的结果,但也可能意味着这个盒子有些不同。

Seed Group 2

另一个突出的IP也被Gary Warner在LinkedIn上提到,他正在寻找关于CL0P seed的相同类型的信息。

在Cl0p决定没有人能够通过.onion服务器下载他们被盗的数据后,他们迁移到使用bitTorrent。

当然,使用bitTorrent的问题是,攻击者托管被盗数据的位置变得非常明显。如果一个人访问TORRENT,并且只有一个IP地址提供100%的数据,对于更大的数据集,那么几乎可以肯定,这就是攻击者为提供文件而获得的主机。但对于微小的数据集来说,情况并非如此,对于这些数据集,攻击者可以在很短的时间内等待其他人获得100%的文件,然后断开他们的原始位置。

目前,“100%”数据集的主要位置是:

95.215.0[.]76 = AS34665 Petersburg Internet, St. Petersburg Russia,这是

在pindc[.]ru上托管的公司招聘信息。

此IP地址为95.215.0[.]76,如下图所示,与以前的数据集有一些相似之处。具体来说,使用了字符串Transmission 3.00的BitTorrent客户端,托管提供商是另一家俄罗斯公司。

另一个已确认的原始种子服务器

果不其然,这个播种服务器(如下图所示)表现出与其他数据集类似的行为,因为它也与服务相关。然而,这个活动比另一个数据集早一个月发生,SSH服务一直持续到7月17日,FTP服务从7月18日开始出现。

95.215.0[.]76服务扫描

这可能是一个较旧的盒子,它还使用一组不同的服务来托管FTP,并进一步利用ProFTPD。同样,VPS托管在俄罗斯圣彼得堡,并由AS 34665宣布用于彼得堡互联网(PIN)数据中心。

此IP与IP地址95.215.1[.]221共享下面的SSH密钥。

ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBNos5CNsQHUKlXJSFDJKtPB/4FlkqW6R0crEQaONn3TJ2TICxQRUTh8DgITlLcidJf0pnn0zVMWwE6PsWDI3eZU=

虽然研究人员目前还没有观察到这个IP地址,但还不知道这是由于可见性问题还是该盒子尚未用于托管原因造成的,它确实与SSH和FTP共享相同的显著行为。如下图所示:

95.215.1[.]221服务扫描

Seed Group 3

将这些模式应用到研究人员收集的其他对等体上,下图中显示了IP地址92.118.36[.]111。

独立seed主机

在该样本中,研究人员只观察到它以100%的速度为Articuno播种了一个torrent,它位于阿姆斯特丹,由StreamHost的AS 209132宣布。

这个torrent的一致之处在于,它使用Transmission 3.00客户端字符串,并且从8月9日开始具有类似的FTP访问权限。如下图所示:

92.118.36[.]111服务扫描

最后要说明的一点是,在搜索这个IP地址时,研究人员偶然发现了一个以112结尾的下一个IP的AbuseIPDB报告,如下图所示:它在2023年6月初显示了一份针对MOVEit漏洞的地址扫描报告,该漏洞是CL0P用来窃取所有这些数据的漏洞。

AbuseIPDB关于92.118.36[.]112的报告

这两者之间是否有关联尚不清楚,但如果没有关联,这将是一个有趣的巧合。

总结

在本文所讲解的样本中,俄罗斯的几个托管服务器保存了大量被盗受害者的数据。

根据分析,这些攻击者很可能利用FTP将被盗文件传输到种子盒。另外,在FTP服务启动之前,SSH访问的一般可见性会立即关闭,这可能意味着很多事情,但最重要的是,在宣布磁力链接之前,他们可能会在服务器上预留被盗数据相当长的一段时间。

同样,受害者数据在seed盒中的分布也与他们的公告时间表不一致。这说明在torrent产生之前,数据已经在盒子上保存了一段时间,这可能是他们用来避免seed追踪的一种技术,方法是同时宣布不同的受害者,但从不同的盒子里播种。

文章翻译自:https://unit42.paloaltonetworks.com/cl0p-group-distributes-ransomware-data-with-torrents/如若转载,请注明原文地址