Nel variegato panorama cyber criminale, gli economy criminal hacker sono in costante crescita e tra i più pericolosi per le organizzazioni, soprattutto quelle private. Un fenomeno che ha guadagnato notorietà e dimensioni preoccupanti anche grazie all’uso diffuso delle criptovalute, che complicano notevolmente l’identificazione dei beneficiari delle transazioni.

Chi sono e come agiscono gli economy criminal hacker

Come dicevamo in un precedente articolo, gli economy criminal hacker sono criminali informatici che svolgono la loro attività con l’unica finalità di ottenere vantaggi economici illeciti dalle vittime, soprattutto pagamenti tramite criptovaluta, specie bitcoin, frutto di estorsioni o in valuta tradizionale tramite truffe informatiche.

La Top 5 delle minacce informatiche e come contrastarle

Questa definizione permette di individuare una fascia di criminalità informatica che, proprio perché mossa dalla finalità esclusivamente economica, permette anche di definire le strategie impiegate, strumentali al raggiungimento del fine criminale.

L’analisi dell’esperienza evidenzia come gli economy criminal hacker utilizzino soprattutto due strategie per raggiugere il loro fine criminale e precisamente la strategia estorsiva e la strategia della frode.

Cyber gang: chi sono e come agiscono i gruppi criminali più pericolosi

Economy criminal hacker: la strategia estorsiva

Una strategia estorsiva è costringere la vittima a pagare un riscatto in criptovalute, specie in bitcoin, attraverso una serie di estorsioni, che possono essere singole o multiple.

È il caso tipico di un attacco ransomware, in cui viene inoculato nei sistemi informatici della vittima un malware in grado, prima, di esfiltrare i dati e, poi, di cifrare quelli rimasti nei sistemi, cercando di individuare e compromettere anche i backup per impedire all’organizzazione vittima la possibilità di recuperare i propri dati.

In questo modo, i criminal hacker cifrano i dispositivi e/o i dati dell’organizzazione vittima, rendendo inaccessibili i file o limitando l’accesso ai dispositivi informatici, paralizzando l’attività dell’organizzazione vittima perché, con l’accesso bloccato ai dispositivi o con i dati cifrati, le operazioni, la comunicazione e le decisioni aziendali diventano impossibili o altamente compromesse.

La tecnica della doppia estorsione

A questo si può aggiungere anche la cosiddetta doppia estorsione cioè la divulgazione e la pubblicazione dei dati sul dark web prima esfiltrati: si minaccia un danno che non è materiale, ma bensì immateriale, che consiste nella perdita di reputazione, alla cui tutela le organizzazioni sono ovviamente molto attente per gli indiretti riflessi economici e non solo.

Si noti che la pubblicazione dei dati avviene nel dark web, in particolare sulle bacheche delle gang criminali (Data Leak Site, DLS), dotate di veri motori di ricerca dedicati[1] per rendere più facile, puntuale e diretta la ricerca di informazioni tra i dati esfiltrati delle vittime.

L’obiettivo della doppia estorsione è proprio quello di far sì che le vittime si sentano intrappolate e abbiano la sensazione di avere poche alternative se non cedere alle richieste degli estorsori[2].

Terzo livello di estorsione

L’attività criminale può essere portata anche ad un terzo livello di estorsione per incrementare ulteriormente la pressione sulle vittime titubanti a pagare il riscatto.

I criminal hacker arrivano perfino a minacciare di contattare direttamente clienti, partner commerciali o altre parti interessate della vittima, individuati attraverso i dati esfiltrati ottenuti, arrivando anche a divulgare le informazioni acquisite sui social media o su un sito web accessibile a tutti su Internet, creato appositamente dagli estorsori con un nome di dominio simile o addirittura identico a quello della vittima, modificando solo il dominio di primo livello (ad es. dominio-organizzazione.xyz).

Quarto livello di estorsione

Un’altra tattica per aumentare la pressione sulla vittima o per danneggiarne ulteriormente l’operatività, strumentale alla strategia estorsiva, è quella di utilizzare gli attacchi DDoS (Distributed Denial of Service) che mirano a sovraccaricare i server e/o i servizi online della vittima, rendendoli inutilizzabili per gli utenti legittimi (definita da alcuni quarto livello di estorsione).

In questo contesto, è evidente come la coercizione si intensifichi in modi molteplici e sinergici, mirando a danneggiare gravemente la vittima sia dal punto di vista finanziario che reputazionale.

Questa escalation estorsiva fa parte di una specifica strategia criminale, volta a costringere le vittime a cedere alle richieste degli estorsori.

Il criminale deve palesarsi alla vittima in forma anonima

Questa strategia criminale prevede necessariamente il contatto tra criminal hacker e la vittima, al fine di farle comprendere l’entità dei danni potenziali che può subire per indurla a pagare le somme richieste.

È quindi indispensabile il contatto della vittima da parte dei criminal hacker che inizia prima di tutto con un messaggio[3], che poi si può sviluppare con una trattativa in forma riservata, tramite chat cifrate o e-mail o altri strumenti che garantiscano l’anonimato.

La vittima è prima di tutto interessata a capire se è stata contattata dal reale attaccante. I criminali lo sanno e quindi offrono, di solito fin da subito, la possibilità di decifrare gratuitamente alcuni file tra quelli cifrati.

La trattativa si trasforma in una vera e propria negoziazione e si concentra principalmente sulla riduzione delle richieste estorsive[4] e sulla ricerca di un prolungamento dei tempi per recuperare la somma concordata, cosa non sempre facile perché si tratta di acquistare importi elevati di bitcoin e spesso bisogna coinvolgere broker/società specializzate e soprattutto affidabili.

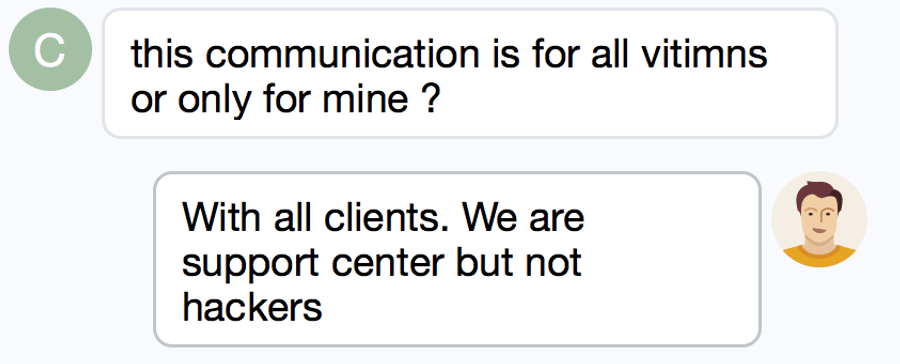

Il criminal hacker quindi si palesa come tale alla vittima, e, se del caso, persino la aiuta, tramite un vero servizio di help desk, fornendo supporto e le istruzioni su come effettuare i pagamenti in bitcoin[5].

Chat di supporto degli economy criminal: una conversazione tenuta da Stefano Benato nella chat pubblica della gang ransomware spora.biz.

Si tratta di una strategia criminale che si è dimostrata molto efficace, tanto è vero che molte organizzazioni pagano il riscatto in criptovaluta, quasi sempre in bitcoin.

Tale pagamento secondo l’Agenzia delle Entrate non è deducibile come costo dell’attività di impresa[6] e quindi diventa una perdita netta per l’organizzazione, salvo ci sia una polizza cyber risk che indennizzi almeno in parte, copertura non facile da ottenere[7].

Non stupisce che un criminal hacker Wazawaka, che svolge principalmente attività di IAB (Initial Access Brocker)[8], abbia affermato che “non ci sono così tanti soldi come nel ransomware”[9].

Economy criminal hacker: la strategia della frode

L’altra strategia criminale è cercare di ingannare uno o anche più componenti di un’organizzazione presa di mira, inducendoli per errore a compiere azioni che si traducono in gravi perdite economiche, come disporre un bonifico o inviare informazioni “preziose”.

In questa strategia non c’è alcuna estorsione, nessun contatto “trasparente” tra vittima e criminal hacker, anzi quest’ultimo non vuole proprio farsi scoprire, ma si impersonifica in qualcun altro, ingannando la vittima, che crede di relazionarsi con tutt’altra persona o organizzazione di cui ha fiducia o comunque che rappresenta per essa un’autorità.

Questa strategia criminale si incentra nell’ingannare la vittima, quale elemento indispensabile per carpirne la fiducia e quindi indurla a farle fare azioni che spesso sarebbero di per sé normali attività nello scenario fittizio costruito dal criminal hacker, che si rivelano però essere pregiudizievoli solo dopo, quando viene scoperta la truffa informatica, ma spesso è troppo tardi.

La psicologia quale strumento per ingannare il cervello umano

Per convincere la vittima che la rappresentazione artefatta della realtà sia verosimile, i criminal hacker utilizzano tattiche di attacco particolarmente efficaci perché incentrate sulla psicologia della vittima, dove l’elemento tecnologico ha un ruolo minore rispetto alla strategia dell’estorsione, che necessariamente richiede l’esecuzione di operazioni tecniche come l’esfiltrazione e/o la cifratura dei dati.

Si tratta, quindi, di una tipologia di attacco in cui viene sfruttata in modo mirato la vulnerabilità umana della vittima, che viene studiata attentamente, la quale il più delle volte è impreparata a resistere a tali attacchi, con conseguenze economiche spesso molto gravose.

I criminal hacker, infatti riescono ad “hackerare” la mente umana, tramite sofisticate tecniche di social engineering, in modo così efficace che la vittima viene convinta a compiere azioni che sembrano quasi impossibili da comprendere se viste con il senno di poi, fuori dal contesto in cui si è svolta la truffa.

Appare poi difficile per la stessa organizzazione capacitarsi di come possa aver perduto svariati migliaia di euro o anche milioni di euro sulla base di alcune email inviate dall’hacker (o anche un’unica email) che invitano a bonificare somme su un nuovo conto dove quasi subito i soldi spariscono, per non essere più recuperati.

Paradossalmente è proprio il nostro cervello con le sue innate vulnerabilità che agevola il truffatore. Quest’ultimo inganna la vittima convincendola che la falsa rappresentazione da lui creata è qualcosa di veramente reale, facendola agire di conseguenza.

È noto a livello scientifico[10] che nel nostro cervello esistono due sistemi distinti: il Sistema 1 e il Sistema 2.

Il Sistema 1, la parte più primitiva, ci spinge a compiere azioni in modo automatico e veloce, senza troppo riflettere e richiede poco sforzo.

Il Sistema 2, invece, è la parte più evoluta del nostro cervello, che ci induce a riflettere e richiede uno sforzo cognitivo maggiore.

Stefano Benato è da anni che utilizza questo approccio scientifico per capire come mai le persone cadono negli inganni creati tramite il social engineering. Le persone, di fronte a determinati elementi che riconoscono come familiari, utilizzano spontaneamente il Sistema 1 agendo in modo veloce ed automatico, (senza troppo riflettere) e cadono nel tranello creato dal truffatore.

Il Sistema 2 viene completamente bypassato grazie al social engineering[11].

Differenze tra strategia estorsiva e strategia della frode

Nel contesto di un cyberattacco, la strategia estorsiva e la strategia della frode sono due approcci distinti, in cui l’inganno gioca un ruolo chiave, ma con implicazioni diverse.

Nella fase iniziale di una strategia estorsiva, gli attaccanti possono utilizzare l’inganno, ma si tratta di un mero mezzo per arrivare ad inoculare software dannoso nei sistemi informatici della vittima, ad esempio attraverso l’invio di phishing e-mail contenenti malware. Questo inganno iniziale è l’elemento strumentale temporaneo per portare a termine la strategia estorsiva volta a raggiungere l’obiettivo finale di prendere in ostaggio i dati o i sistemi della vittima.

Nel caso invece dell’attacco fraudolento, l’inganno è elemento strategico principale, senza il quale l’attacco non può essere portato a termine: se la vittima scopre l’inganno prima di compiere l’azione voluta dal criminal hacker, l’attacco non può più proseguire perché è la stessa vittima, messa in allarme, che rifiuta di compiere l’azione rilevante sotto il profilo economico.

Questa distinzione tra le due strategie, utilizzate dagli economy criminal hacker, appare molto utile perché permette di distinguere tra attacchi estorsivi e attacchi fraudolenti ed inoltre è indipendente dai mezzi utilizzati nell’attacco, proprio perché si è seguito un approccio neutro tecnicamente incentrato solo sulle strategie criminali impiegate, dove i mezzi a monte possono essere i più vari, ma sempre funzionali alla strategia criminale prescelta.

Per poter distinguere, a sua volta, tra i mezzi impiegati da parte dei criminal hacker per realizzare le due strategie criminali sopra descritte, appare utile ricorrere ad una distinzione basata sulle tattiche di attacco adottate che utilizzano soprattutto risorse informatiche.

NOTE

La prima gang criminale che ha iniziato ad offrire questo servizio è BlackCat/ALPHV. ↑

A partire da settembre 2022, è emerso un cambiamento di strategia da parte dell’attore di ransomware noto come “BrianLian”. A differenza della maggior parte delle gang di economy criminal hacker, BrianLian ha modificato la sua tattica: ha smesso di cifrare i dati delle organizzazioni vittime e si è invece concentrato principalmente sull’esfiltrazione dei dati, tralasciando l’operazione tradizionale di crittografia. Questo cambiamento di strategia sembra essere guidato dalla necessità di velocizzare l’attacco, focalizzandosi esclusivamente sull’esfiltrazione dei dati. Tuttavia, questa nuova tattica mantiene la sua efficacia nell’ambito dell’estorsione, poiché la minaccia di pubblicare tali dati sensibili può infliggere gravi danni reputazionali alle organizzazioni coinvolte. È probabile che i criminali abbiano inoltre notato che sempre più organizzazioni hanno implementato sistemi di protezione dei backup più robusti, anche se non è raro trovare organizzazioni che adottano ancora sistemi e politiche di backup non adeguati e quindi ad alto rischio di essere compromessi. ↑

I malware una volta compiuta l’operazione di esfiltrazione e cifratura dei file, fanno apparire sugli schermi dei computer il messaggio estorsivo (ransom note), con le modalità per contattare gli attaccanti. ↑

Stefano Benato, nell’ampia gamma di trattative che ha gestito a nome delle vittime o dei loro legali, ha maturato l’esperienza che richiedere uno sconto superiore al 30% potrebbe mettere a rischio la stessa trattativa e compromettere il rapporto con i negoziatori. ↑

Stefano Benato si è trovato, in più occasioni, di fronte a veri e propri call center online che aiutavano le vittime a pagare il riscatto in bitcoin come da immagine sopra riportata. ↑

Come indicato dall’Agenzia Entrate nella risposta all’interpello n.149 del 2023 pag. 23-24 che cita: “Ebbene, nel caso di specie, nonostante le richieste della scrivente, la società istante non ha prodotto un supporto documentale idoneo a dimostrare che l’uscita relativa all’acquisto dei bitcoin e il successivo trasferimento degli stessi sia strettamente correlato alla remunerazione di un fattore della produzione (le prestazioni che gli hacker si sarebbero impegnati ad eseguire)“. ↑

Le polizze trasferiscono il rischio cyber, e quindi il danno in caso di incidente, alla compagnia di assicurazione, tenuta a pagare un indennizzo a cui si possono anche aggiungere specifici servizi di assistenza in caso di attacco, tramite propri partner selezionati. Prima di stipulare la polizza è molto importante controllare la propria postura cyber security perché poi la compagnia di assicurazione ne chiederà conto nel formulario preliminare, in cui l’assicurato deve rendere dichiarazioni che devono essere (come riportato nelle polizze) “veritiere, esatte e complete sul rischio da assicurare e di fornire la documentazione richiesta“, pena l’inoperatività della polizza stessa. Ecco per esempio alcune attività propedeutiche che le compagnie assicurative richiedono prima di stipulare una polizza: a) gestione dei backup, b) gestione delle password e adozione della MFA (Multi Factor Autentication), c) implementazione di un programma di formazione sulla sicurezza informatica per tutta la forza lavoro, d) gestione connessioni da remoto VPN (Virtual Private Network, e) verifica servizi esposti ad internet, f) politiche di aggiornamento software, sistemi operativi, siti web, g) segmentazione della rete, h) politiche sui privilegi di accesso ai dati, i) compliance GDPR. ↑

Si tratta di criminal hacker specializzati nel rubare credenziali di accesso a risorse informatiche come email o accessi a servizi internet, che poi rivendono nel dark web dove esistono e-commerce illegali che trattano questo tipo di “merce”. ↑

Daniel Kahneman, “Pensieri lenti e veloci”, Mondadori. ↑

Solo una formazione flessibile, che sviluppa delle abilità, è in grado di allenare le persone a porsi dei dubbi ed a farsi delle domande, nonché ad utilizzare, quando serve, il Sistema 2, cioè a riflettere con attenzione prima di agire. La conoscenza da sola non basta, è necessario far sviluppare l’abilità di riconoscere un attacco di social engineering per saper agire correttamente, il che richiede tempo, almeno due o tre anni, oltre poi ad un continuo allenamento. Si tratta infatti di far attecchire nell’organizzazione, o meglio nelle persone che la compongono, la cultura della sicurezza informatica. Per raggiungere questo obiettivo, gli autori del presente articolo, negli ultimi anni, hanno sviluppato un ecosistema formativo, denominato #firewallumano, personalizzato sull’organizzazione interessata. Questo sistema è incentrato su più livelli di consulenza, integrando competenze tecniche, didattiche e legali, offre un percorso didattico che si sviluppa in più anni. Questo percorso combina una pluralità di risorse didattiche diversificate, come webinar, e-learning, sondaggi, gamification, learning by doing, SEPT (Social engineering Pentration Test) e via dicendo. ↑

Sei sicuro della conformità ESG dei tuoi prodotti? Elimina ogni dubbio scaricando l'eBook!

@RIPRODUZIONE RISERVATA