Tra gli spyware per Android degni di nota, uno che è ritornato recentemente alla ribalta è stato SpyNote, diffuso solitamente tramite campagne smishing simulando messaggi di enti o istituti bancari che propongono di installare presunti aggiornamenti o nuove app.

In realtà i link propinati negli stessi messaggi portano a scaricare un file APK malevolo da un dominio di hosting che non ha niente a che fare con il Play Store ufficiale e che consente così di evitare che le valutazioni di sicurezza possano ostacolare la diffusione del malware.

L’elevata diffusione di SpyNote è dovuta sicuramente alla sua ricchezza di funzionalità, ma anche al fatto che la versatilità e flessibilità del sistema operativo mobile Android ha da sempre attirato l’attenzione dei criminali informatici determinati a sfruttarne le vulnerabilità per attacchi finalizzati non solo a prendere il controllo completo dei dispositivi ma anche al furto delle informazioni personali e allo spionaggio.

Non a caso risulta in aumento l’impiego di varianti malware di tipo banking trojan con funzionalità aggiuntive RAT, fenomeno confermato anche dal CER-AgID in un recente bollettino.

Falsa app IT-Alert per Android diffonde malware e svuota i conti: come funziona la truffa

SpyNote, lo spyware ricco di funzionalità

In particolare, la settimana scorsa sono state osservate due campagne SpyNote italiane: una segnalata da D3lab che ha sfruttato il tema del servizio pubblico di allerta “IT-Alert” e un falso dominio con nomi e loghi del Dipartimento della Protezione Civile; l’altra segnalata direttamente dal CERT-AgID che ha sfruttato il tema banking proponendo alle vittime di installare una nuova app di Poste Italiane.

24 Novembre 2023 - 12:00

Ti spieghiamo come rendere efficace e sostenibile la tua strategia cyber

SpyNote si distingue dalle altre famiglie spyware per la ricchezza di funzionalità (anche se non tutte sarebbero realmente al momento utilizzate secondo il CERT-AgID).

Documentato per la prima volta nel 2016 dalla Unit 42 di Palo Alto, negli anni ha subito diverse evoluzioni con l’adozione di metodi e tecnologie all’avanguardia fino ad arrivare alla sua terza versione (SpyNote.C).

Venduto come MaaS (Malware as a Service) tramite Telegram dal suo sviluppatore noto come CypherRat, SpyNote dopo il rilascio del codice sorgente su GitHub è stato aggiornato con funzionalità RAT, aggiungendo alle sue tradizionali operazioni di trojan bancario anche quelle spyware e per il controllo remoto.

Sfruttando i servizi di accessibilità, il malware consente agli attaccanti di eseguire un’ampia gamma di azioni invasive e carpire dati inviando il tutto ad un server C2 presidiato dagli stessi criminali dal quale il dispositivo compromesso riceve anche istruzioni per eseguire comandi e rilasciare payload extra, in particolare SpyNote:

- abusa del servizio di accessibilità per ottenere ulteriori autorizzazioni simulando gesti e tap sullo schermo come se fossero eseguiti direttamente da un utente;

- esegue attacchi di overlay per rubare le credenziali dell’utente quando la vittima apre applicazioni bancarie, wallet di criptovaluta e social media. Sfruttando i servizi di accessibilità, SpyNote è in grado anche di ottenere codici di autenticazione a due fattori (2FA) e ottenere l’accesso a un account all’insaputa del proprietario;

- tramite la ricerca di keyword specifiche, verifica la presenza di ambienti di test e sandbox mettendosi in standby;

Fonte: CERT-AgID.

- effettua la registrazione tramite fotocamera, l’acquisizione di screenshot, la registrazione delle telefonate e intercettare SMS;

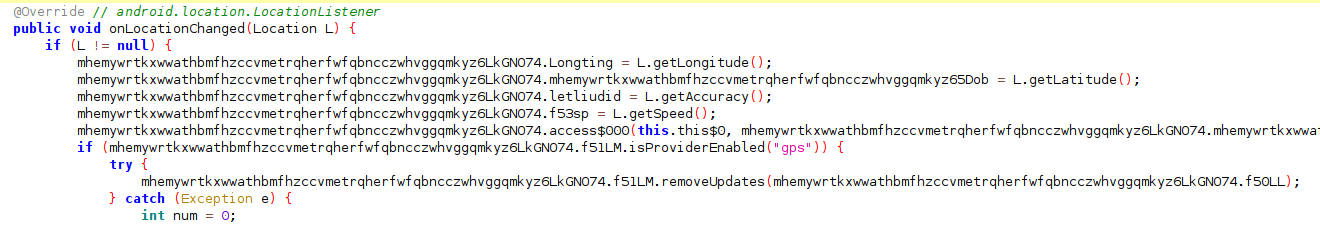

- esegue il rilevamento della posizione GPS del dispositivo monitorandola e aggiornandola in modo costante;

Fonte: CERT-AgID.

- raccoglie informazioni tramite il keylogging standard. Le informazioni raccolte vengono codificate in base64, conservate all’interno di un file txt (“/Config/sys/apps/log/log-yyyy–MM–dd.txt“) e successivamente inviate al server C2.

Fonte: CERT-AgID.

Quali consigli per difendersi

Una delle particolarità di questa ultima variante SpyNote riguarda la capacità di non apparire tra le app recenti.

Pertanto, una volta installato sul dispositivo, il malware ha il potere di prendere il controllo completo del dispositivo, rendendone più complicata la disinstallazione e consentendo ai truffatori di accedere ai dati personali e finanziari dell’utente.

Si ricorda inoltre che sebbene i controlli forniti da Google Play store non risultino sempre inespugnabili resta comunque, per ovvi motivi, molto più rischioso scaricare app da fonti di terze parti. Si invitano pertanto gli utenti a non installare nuove applicazioni che non provengono dagli store ufficiali.

Queste ultime campagne SpyNote, con il continuo abuso dei servizi di accessibilità, l’elevata capacità di raccogliere informazioni e di estendere le proprie funzionalità mostrano purtroppo una nuova tendenza del malware Android che sta portando verso la scomparsa della distinzione tra spyware e trojan bancario.

“Tali funzionalità, oltre a rappresentare una grande opportunità per le piccole organizzazioni criminali il cui unico obiettivo è quello di svuotare i conti correnti delle vittime”, sottolinea il CERT-AgID, “si prestano bene per operazioni ben più complesse che mirano invece alle attività di spionaggio”.

@RIPRODUZIONE RISERVATA