导语:本文将对勒索软件Retch和S.H.O展开分析。

FortiGuard实验室每两周收集一次感兴趣的勒索软件变体的数据,并发布有关报告,旨在让读者了解不断发展的勒索软件形势以及抵御这些变体的缓解措施,本文要讲的是Retch和S.H.O勒索软件。

受影响的平台:Microsoft Windows;

受影响方:Microsoft Windows用户;

影响:加密和泄露受害者的文件,并要求赎金解密文件;

严重性级别:高;

Retch勒索软件概述

Retch是2023年8月中旬首次发现的一种新的勒索软件变体,它在受攻击设备上加密文件,并留下两张勒索信,要求受害者支付赎金来解密文件。

攻击媒介

虽然目前无法获得有关Retch勒索软件攻击者使用的攻击媒介的信息,但是它可能与已知其他勒索软件组织有显著关联。

目前,来自以下国家的Retch勒索软件样本已提交给公共文件扫描服务:

美国

伊朗

德国

俄罗斯

法国

哥伦比亚

韩国

意大利

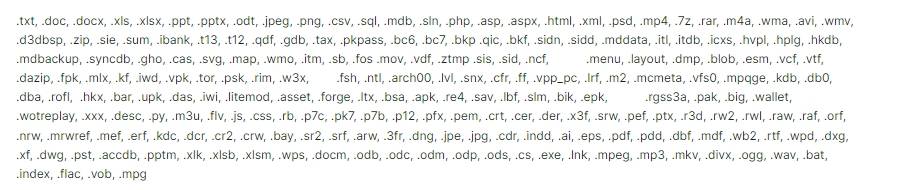

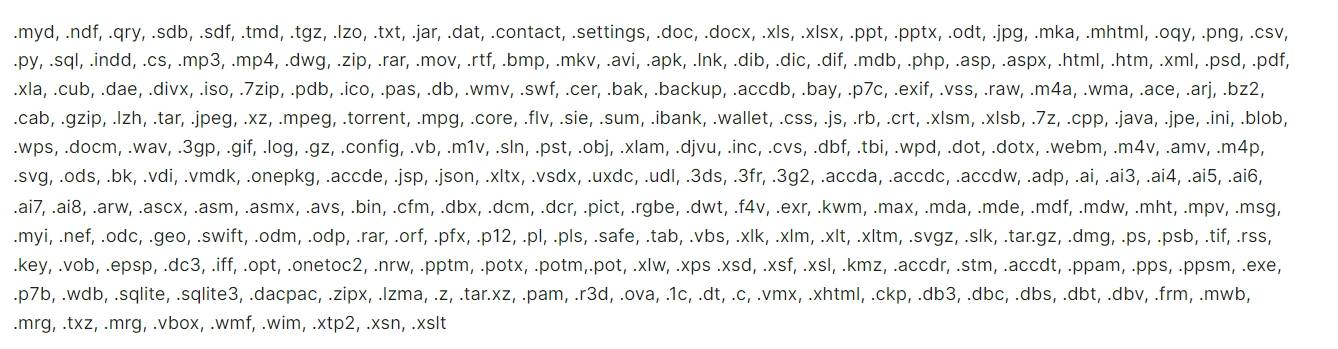

一旦勒索软件运行,它就会查找并加密具有以下文件扩展名的文件:

以下目录不支持文件加密:

"Windows"

"Program Files"

"Program Files (x86)"

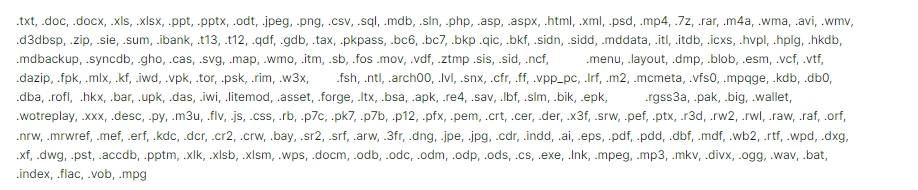

勒索软件为加密文件添加了“.Retch”扩展名。

由Retch勒索软件加密的文件

然后,它会在每个加密文件的文件夹中放上一条标记为“Message.txt”的勒索信。

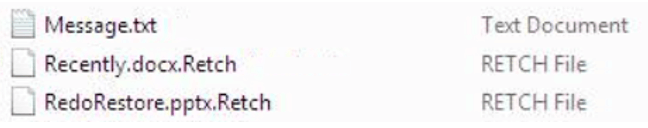

Retch勒索软件释放的勒索信

在勒索信中,攻击者要求受害者支付价值300欧元的比特币来解密文件,由于赎金要求较低,Retch勒索软件的攻击目标很可能是一般消费者而不是企业。如下图所示,赎金信息有法语和英语两种版本,这使我们相信Retch勒索软件主要针对法国用户。然而,进一步的调查显示,情况并非如此。

研究人员还发现,放在桌面上的勒索信与“Message.txt”不同。留在桌面上的勒索信标有 “HOW TO RECOVER YOUR FILES.txt”,并要求受害者支付价值1000美元的比特币进行文件解密。这份勒索信有一个不同的联系电子邮件地址,其中包括攻击者的比特币钱包地址。

Retch勒索软件在桌面上留下的勒索信标有 “HOW TO RECOVER YOUR FILES.txt”

事实证明,Retch勒索软件是基于一个公开的勒索软件源代码开发的,该源代码声称用于教育目的,似乎是基于一款著名的开源勒索软件“HiddenTear”。默认情况下,开源勒索软件的勒索信如下图所示,攻击者似乎只在桌面上定制了只有英文的勒索信,而其他所有位置的勒索信都没有受到影响,这表明Retch勒索软件并没有像最初想象的那样针对法国用户。如上所述,向公共文件扫描服务提交文件的国家很普遍,这进一步表明研究人员的怀疑是正确的。

在我们进行调查时,攻击者的比特币钱包没有记录任何交易。

S.H.O勒索软件概述

攻击媒介

目前还没有关于S.H.O勒索软件攻击者使用的攻击媒介的信息,不过,它可能与已知其他勒索软件组织有显著关联。

S.H.O勒索软件样本已提交给以下国家的公共文件扫描服务:

美国;

加拿大;

勒索软件执行

勒索软件运行后,会对受攻击设备上的文件进行加密,并添加五个随机字母和数字作为文件扩展名。

S.H.O勒索软件加密的文件

S.H.O尝试使用以下扩展名加密文件:

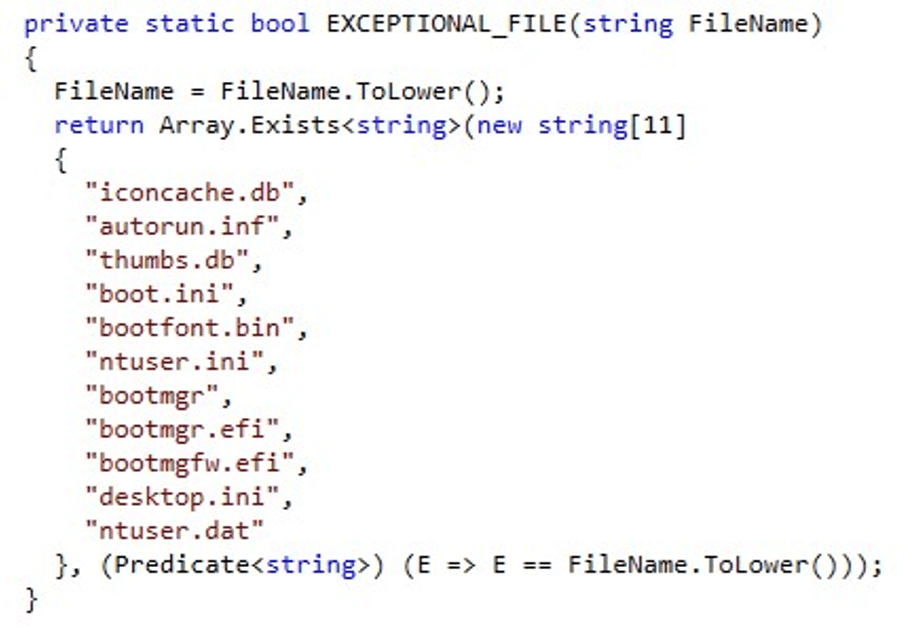

以下文件被排除在所有目录外:

排除加密的文件列表

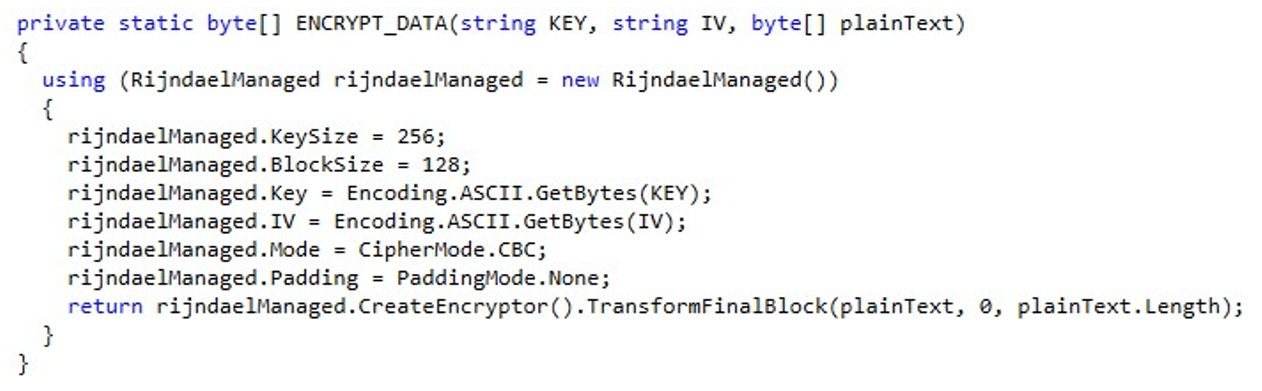

这些目录也被排除在加密内容之外:

排除加密的目录列表

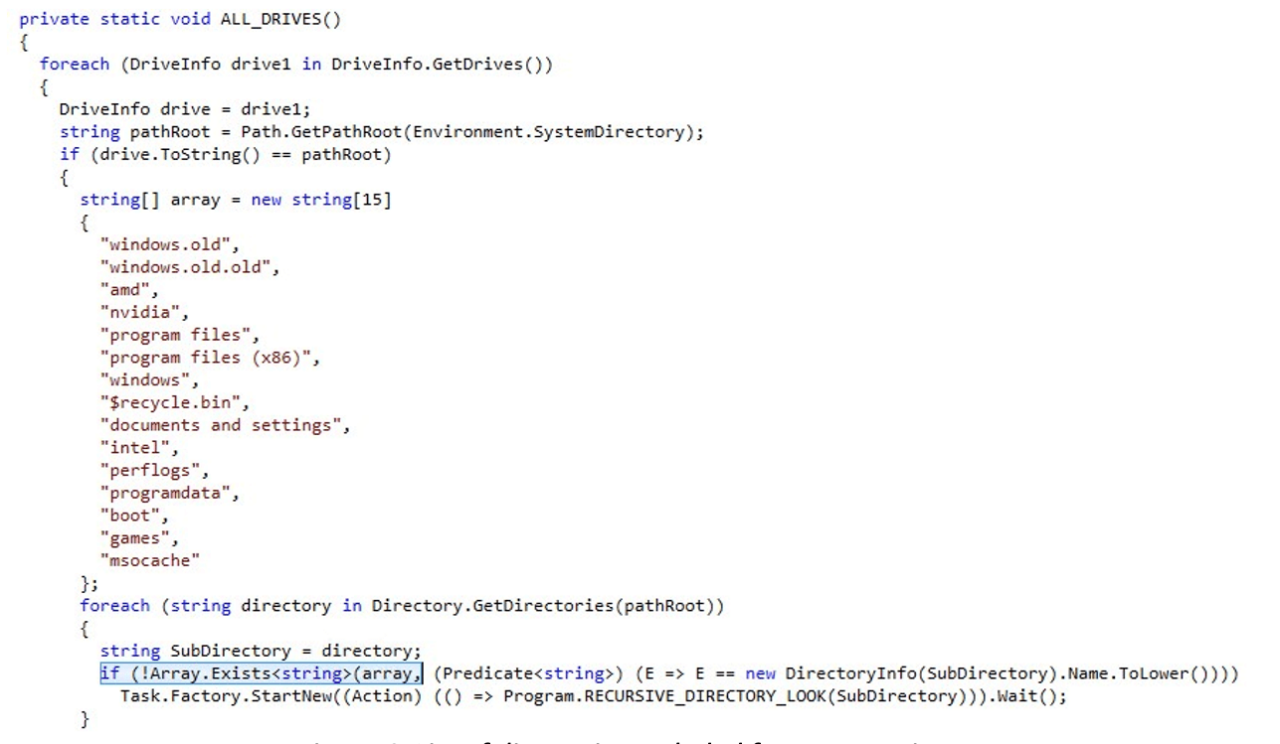

S.H.O使用RSA公钥和Microsoft“Rijndael Managed”C#库对每个文件进行加密。

文件加密例程

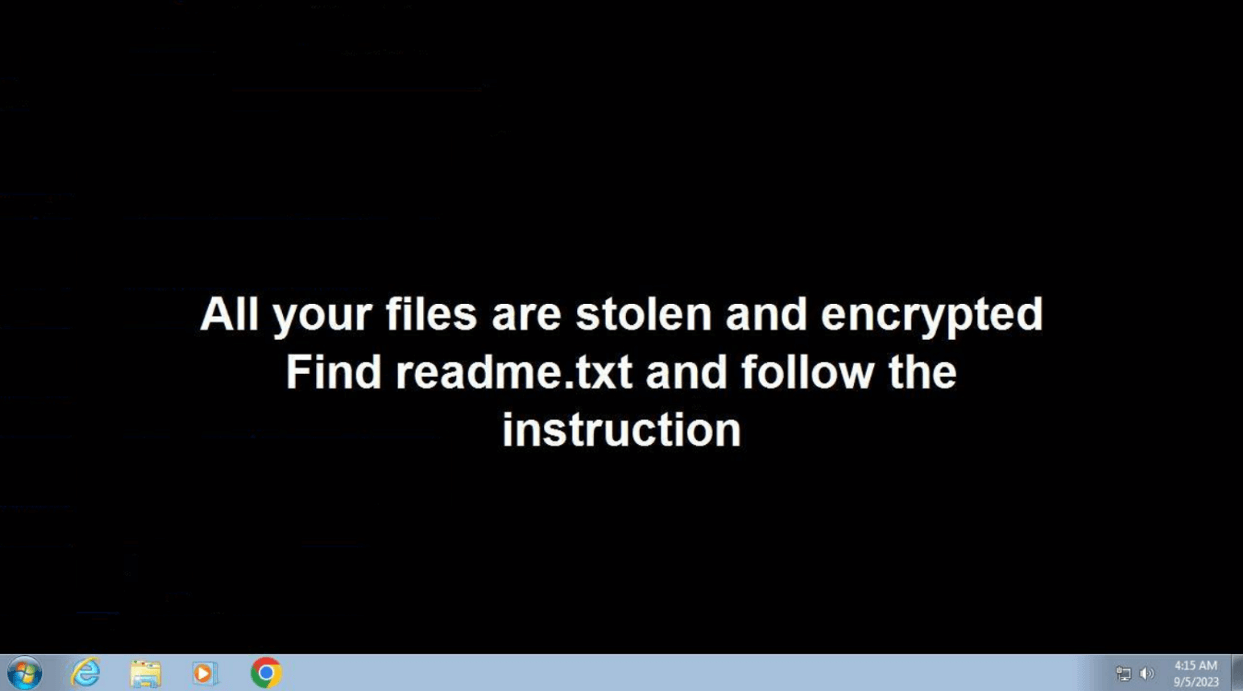

在完成加密后,它会用自己的壁纸替换桌面壁纸,要求受害者找到并阅读文件“readme.txt”,这是一封勒索信。

被S.H.O勒索软件取代的壁纸

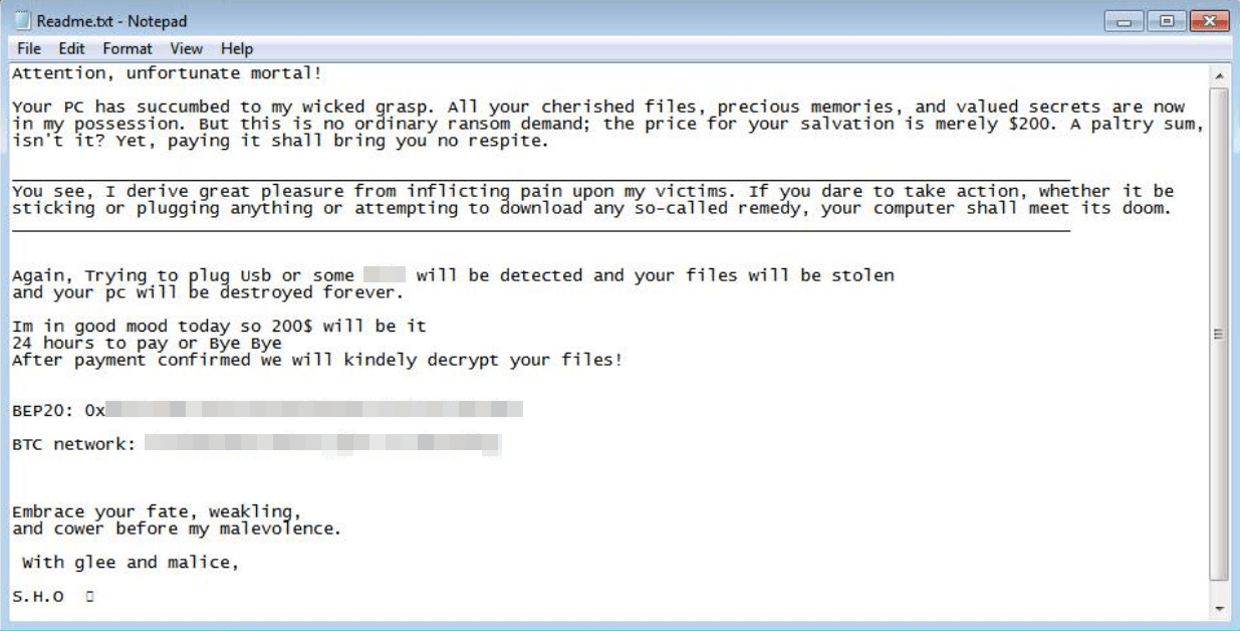

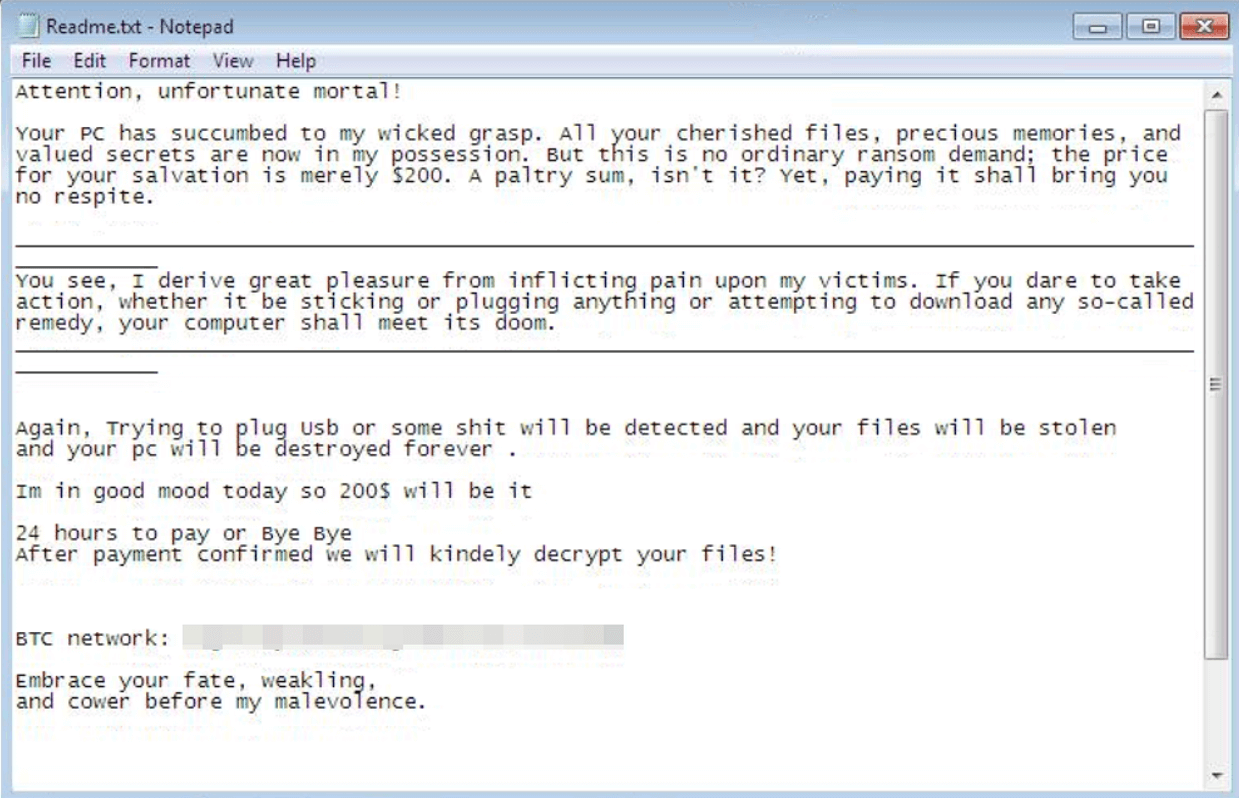

FortiGuard实验室发现了两种S.H.O勒索软件变体,它们留下了不同的勒索信,尽管勒索信上有属于攻击者的不同比特币地址,但赎金费用始终保持在200美元。

S.H.O勒索软件变体留下的勒索信

另一个S.H.O勒索软件变体留下的勒索信

赎金信息恐吓受害者支付赎金,在调查时,这两个比特币钱包都不可用。

Fortinet客户已经通过其AntiVirus和FortiEDR服务受到保护,免受这些恶意软件变体的影响,如下所示:

FortiGuard实验室检测到具有以下杀毒软件签名的Retch勒索软件样本:

1.MSIL/Filecoder.AK!tr.ransom:

FortiGuard实验室检测的S.H.O勒索软件样本具有以下反病毒签名。

2.MSIL/Filecoder.APU!tr.ransom:FortiGuard防病毒服务包括FortiGate、FortiMail、forticclient和FortiEDR。运行当前防病毒更新的Fortinet EPP客户也受到保护。

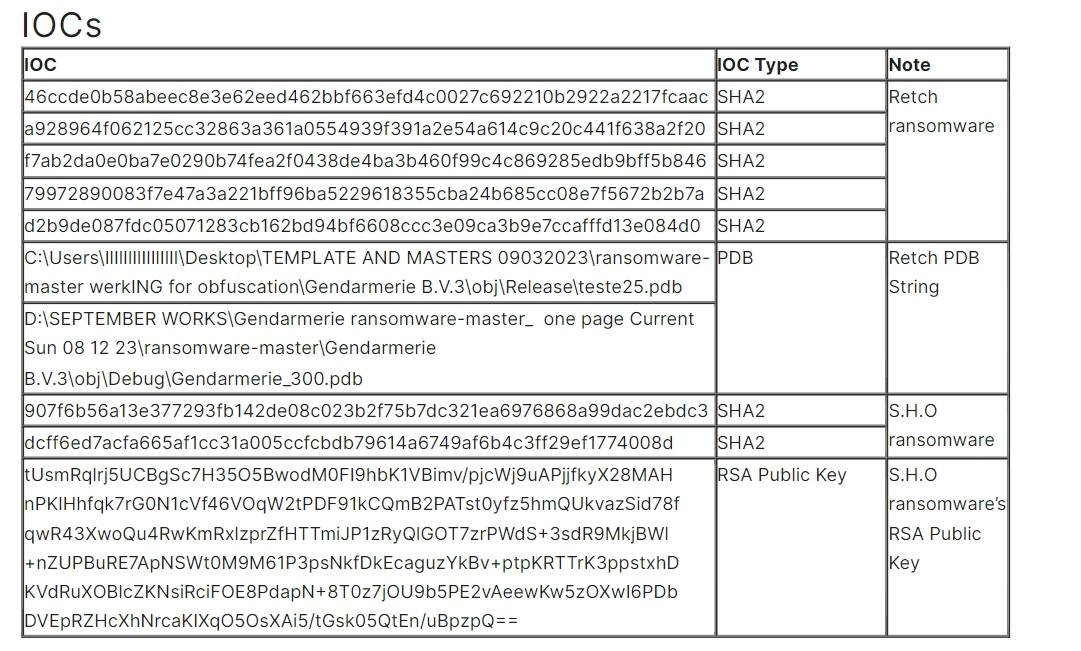

IOC

缓解措施

1.由于易受干扰、日常运营受攻击、对组织声誉的潜在影响,以及个人身份信息(PII)的不必要破坏或发布等,保持所有AV和IPS签名的最新性至关重要。

2.由于大多数勒索软件都是通过网络钓鱼传播的,组织应考虑利用Fortinet解决方案来培训用户了解和检测网络钓鱼威胁。

3.FortiFish网络钓鱼模拟服务使用真实世界的模拟来帮助组织测试用户对网络钓鱼威胁的意识和警惕性,并在用户遇到有针对性的网络钓鱼攻击时培训和加强正确的做法。

4.增加内部培训,帮助最终用户学习如何识别和保护自己免受各种类型的网络钓鱼攻击,并可以轻松添加到内部培训计划中。

5.组织需要对数据备份的频率、位置和安全性进行根本性的更改,以有效应对勒索软件不断演变和迅速扩大的风险。再加上数字供应链的攻击和员工远程办公进入网络,攻击可能来自任何地方,这是一个真正的风险。

6.基于云的安全解决方案,如SASE,用于保护离网设备,高级终端安全,如EDR(终端检测和响应)解决方案,可以在攻击中期中断恶意软件,以及零信任访问和基于策略和上下文限制,对应用程序和资源的访问的网络分段策略,都应该进行调查,以最大限度地降低风险并减少成功勒索软件攻击的影响。

作为业界领先的完全集成安全结构的一部分,Fortinet还提供了广泛的技术和基于人工的即服务产品组合,为你的安全生态系统提供本地协同和自动化。

7.CISA、NCSC、FBI和HHS等组织警告勒索软件受害者不要支付赎金,部分原因是赎金并不能保证文件会被找回。

文章翻译自:https://www.fortinet.com/blog/threat-research/ransomware-roundup-retch-and-sho如若转载,请注明原文地址