在一个平静的下午,邮箱叮咚一声有个QQ邮件发了过来。打开邮箱一看,钓鱼邮件!还是熟悉的味道还是熟悉的配方!

顿时来了兴致,抄起家伙准备溯源。

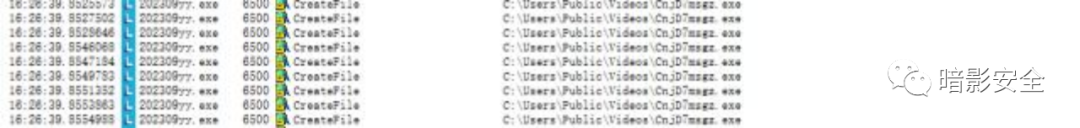

按照链接下载了软件,直接双击管理员运行开撸!进行监控后发现这个pe文件释放了好多东西, “202309.exe”只是伪装。

乖乖按照钓鱼的剧本进行,看看他想干什么。

链接下载了软件,直接双击管理员运行开撸!进行监控后发现这个pe文件释放了好多东西, “202309.exe”只是伪装。

来到路径下发现释放的内容就是下面这些了:

CnjD7msgz.dat:其实是一个压缩包文件,但是里面的东西加密了。

CnjD7msgz.exe:是“202309.exe”释放后运行的可疑文件。

edge.jpg:看起来是一个单纯的jpg但是里面也是附加了一些东西

edge.xml: xml文件

用二进制工具查看CnjD7msgz.dat根据PK文件头可以知道是个压缩包文件。

压缩包里面是4个图片,还有2个dat文件,压缩包加密了。

本来以为只是个单纯的jpg文件,但是本着一步一个脚印的原则,也是使用二进制工具进行了查看,发 现在文件末尾有可疑数据。

xml文件内容如下,根据特征能看出来是一个PE文件。

接下来打算使用ida进行静态分析。在开始分析前先捋一下分析的思路。

攻击者发送有xml附件的邮件,受害者打开邮件下载链接的PE文件。

这个PE文件名称“202309.exe”接着“202309.exe”释放了“CnjD7msgz.dat、CnjD7msgz.exe、 edge.jpg、edge.xml”。

静态分析

通过前面运行“202309.exe”,知道了他是释放文件,但是会不会有其他的操作。所以这里还是对 “202309.exe”文件进行了分析。

WinMain函数内容如下,并没有发现什么非常过分的操作。

进入“AfxwinTerm”继续看有没有可疑信息。

开头也是标准的获取启动信息、检查ImageBase操作。

下图是接上图后面的函数内容。

FF MSGBANNER:里面有好多反调试方法。

NMSG WRITE:里面涉及一些通信。

一阵分析过后除了释放文件再也没发现其他的过分操作。开始用ida撸下一个CnjD7msgz.exe。也没有加强壳就一个upx。静态分析的时候发现每次到关键点就 会使用下面的方法对代码进行保护。

常规的开机自启操作。

使用指定的用户名和密码创建一个具有特定属性的新进程,并将相关信息存储在指定的结构中。

获取操作系统的信息写入到ini文件中。这个ini文件在C盘根目录下,文件名是“xxx.ini”。

目前来看唯一的高危操作就是下面:创建或修改系统证书。

小结一下CnjD7msgz.exe的操作:

1、获取系统信息,根据系统版本执行对应的操作(如果是win7修改系统证书操作) 2、在注册表中查找中国杀软信息

3、创建开机自启

PE文件中包含的URL如下:

http://www.indigorose.com/route.php?pid=suf60buy

http://ocsp.digicert.com

http://www.digicert.com/CPS0

至此先告一段落,续篇整理好马上就来

如有侵权请联系:admin#unsafe.sh