当地时间10月26日,卡巴斯基研究团队发布最新APT分析报告《StripedFly: Perennially flying under the radar》,解开了又一疑是方程式风格的恶意间谍平台StripedFly。报告称StripedFly软件平台在2017年首次被发现,被归类为一种基本上无效的加密货币挖矿恶意软件,并被广泛驳回。但从那时起,它实际上一直作为一种复杂的模块化恶意软件运行,允许攻击者实现网络持久性和全面可见性。卡巴斯基研究人员在10月26日发表的博客文章中透露,该恶意软件的活动并不简单,可随意窃取凭证和其他数据。表面看这只是一个加密货币挖矿程序的恶意软件,实际上是一个适用于Windows和Linux系统的复杂间谍平台;它已经感染了超过100万受害者。虽然StripedFly确实可以挖掘门罗币加密货币,但这只是其功能的冰山一角——研究人员去年发现了这一点,并在公开发布他们的发现之前进行了彻底调查。卡巴团队认为,尽管与Equation恶意软件有相似之处,但目前没有直接证据表明它们之间的关联。与Equation恶意软件系列相关的签名促进了恶意软件的发现,其编码风格和实践类似SBZ恶意软件。![]()

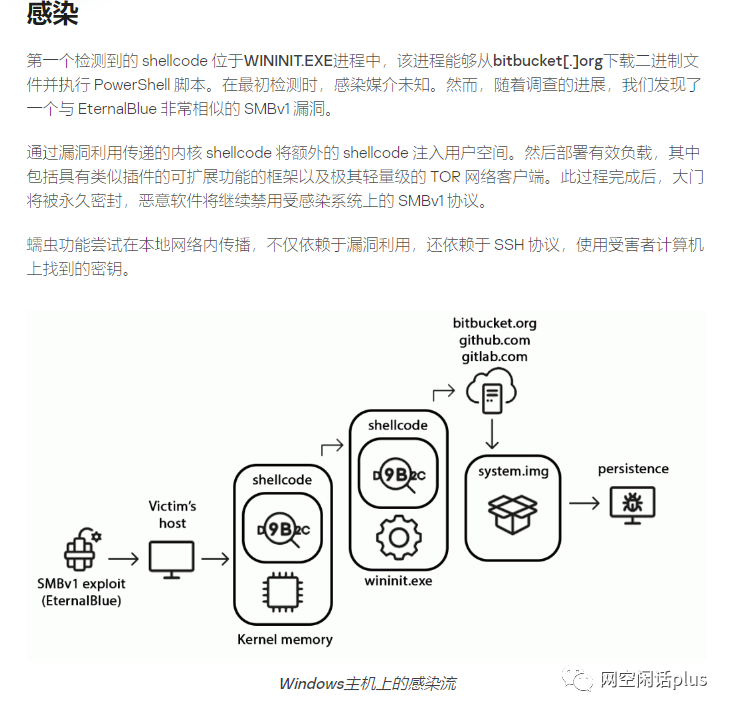

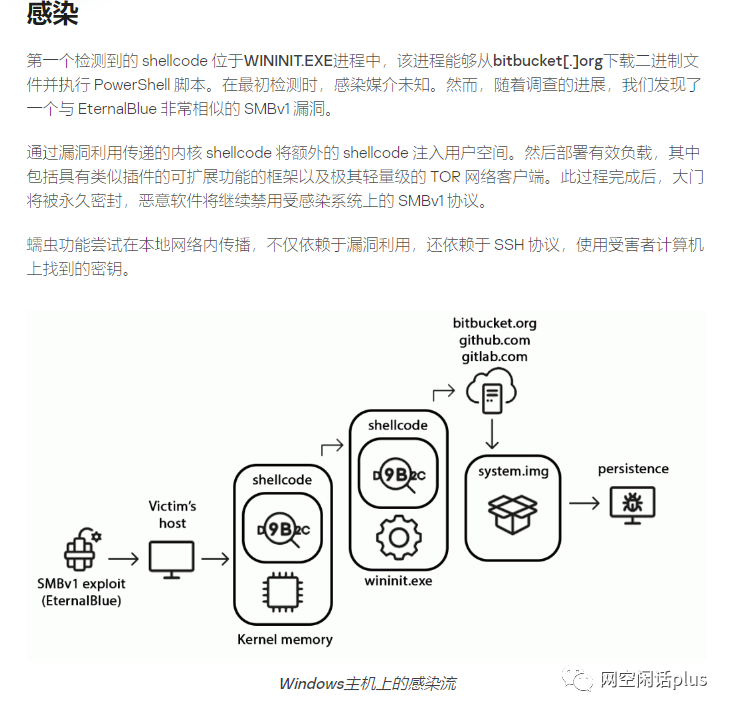

卡巴斯基的博文披露,2022年,他们在WININIT.EXE进程中发现了两个意外检测到的旧代码,该代码之前曾在Equation恶意软件中观察到。随后的分析揭示了可追溯到2017年的早期可疑代码实例。在那段时间,它有效地逃避了分析,并且之前被错误分类为加密货币矿工。然而,虽然它实际上是为了这个目的,但这并不是它的主要目标。卡巴研究人员决定对收集的样本进行全面分析,唯一目的是解决任何不确定性。他们的发现是完全出乎意料的;加密货币矿工只是一个更大实体的一个组成部分。该恶意软件利用自定义的EternalBlue SMBv1漏洞来渗透受害者的系统。重要的是,他们的调查考虑了二进制时间戳,表明该漏洞是在2017年4月之前创建的。值得注意的是,Shadow Brokers组织于2017年4月14日公开披露了EternalBlue漏洞。这种特定蠕虫与其他使用EternalBlue的恶意软件的区别在于其独特的传播模式。它悄然传播,使其能够避免大多数安全解决方案的检测。卡巴斯基研究人员谢尔盖·贝洛夫(Sergey Belov)、维伦·卡马洛夫(Vilen Kamalov)和谢尔盖·洛日金(Sergey Lozhkin)在帖子中写道:“我们的发现完全出乎意料;加密货币矿工只是一个更大实体的组成部分。”总体而言,该平台似乎是“APT恶意软件的标志”,其中包括用于与命令和控制(C2)服务器通信的内置Tor网络隧道,以及通过GitLab、GitHub等可信服务提供的更新和交付功能,和Bitbucket都使用自定义加密档案。此外,根据研究人员从与该恶意软件相关的Bitbucket存储库获得的更新,StripedFly似乎已经感染了超过100万个系统,该存储库是在2018年6月21日由一个名为Julie Heilman的人创建的。![]()

研究人员表示,StripedFly的广度的发现是“令人惊讶的”,特别是考虑到它已经成功逃避检测了大约六年。该恶意软件的核心结构是一个整体的二进制可执行代码,支持各种可插入模块,因此攻击者可以扩展或更新其功能。每个模块(用于提供服务或扩展功能)负责实现和管理自己的回调函数,以便与C2服务器进行通信。![]()

该平台首先在网络上表现为PowerShell,它似乎使用服务器消息块(SMB)漏洞作为其初始进入机制,该漏洞似乎是永恒之蓝-EternalBlue的自定义版本,该版本于2017年4月被泄露,并继续威胁未修补的Windows服务器。StripedFly根据PowerShell解释器的可用性以及授予进程的权限,使用各种方法进行持久化。研究人员写道:“通常,恶意软件在通过漏洞安装时将以管理权限运行,在通过Cygwin SSH服务器传递时以用户级权限运行。”就其模块而言,该恶意软件有三个模块用于执行与其功能相关的特定服务,还有六个模块实际执行该功能。服务模块用于配置存储、升级和卸载恶意软件以及反向代理。功能模块多种多样且全面,为攻击者提供了一系列功能,使他们能够持续监视受害者网络的活动。除了前面提到的门罗币挖矿机之外,这些模块还有:各种命令处理程序;凭证收集器、可重复的任务,可以截取屏幕截图、记录麦克风输入以及按计划执行其他任务;编译大量系统信息的侦察模块;SMBv1和SSH感染器具有渗透和蠕虫功能。![]()

研究人员还发现了一种名为ThunderCrypt的相关勒索软件变体,它与StripedFly共享相同的底层代码库并与相同的C2服务器进行通信。该博客文章包含大量妥协指标以及与StripedFly相关的其他网站和相关数据,以帮助组织确定他们是否已被感染。与此同时,围绕StripedFly的问题仍然悬而未决,包括其肇事者的真正动机——相关勒索软件组件的存在使这一问题进一步变得混乱。研究人员写道:“虽然ThunderCrypt勒索软件表明其作者有商业动机,但它提出了一个问题:为什么他们不选择可能更有利可图的途径。”目前还不清楚StripedFly是否仍然活跃,因为在撰写本文时,研究人员在Bitbucket存储库中仅观察到Windows系统的8个更新和Linux系统的4个更新。他们指出,这可能表明“活跃感染极少”,或者所有已被StripedFly感染的受害者仍在积极与其C2进行通信。这些不同的数据点表明与Equation恶意软件有相似之处,尽管没有直接证据表明它们之间存在相关性。与Equation恶意软件系列相关的签名促进了恶意软件的发现,其编码风格和实践类似于SBZ恶意软件中的编码风格和实践。研究人员承认:“只有那些制作这种神秘恶意软件的人才能找到答案。” “鉴于所有证据都表明事实并非如此,很难接受如此复杂且专业设计的恶意软件竟然会达到如此微不足道的目的。”1、https://securelist.com/stripedfly-perennially-flying-under-the-radar/110903/2、https://www.darkreading.com/threat-intelligence/complex-spy-platform-stripedfly-bites-1m-victims-disguised-as-a-cryptominer3、https://www.bleepingcomputer.com/news/security/stripedfly-malware-framework-infects-1-million-windows-linux-hosts/

文章来源: https://mp.weixin.qq.com/s?__biz=MzkyMzAwMDEyNg==&mid=2247540385&idx=3&sn=68656f5787b0a68e87506cea99de6bf9&chksm=c1e9d2f0f69e5be645b73d0791d1fc54404fdfec0370fda3c61025aecb446e4e309c50d2433b&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh