常规的字符串表示

printf("conventional...\n");

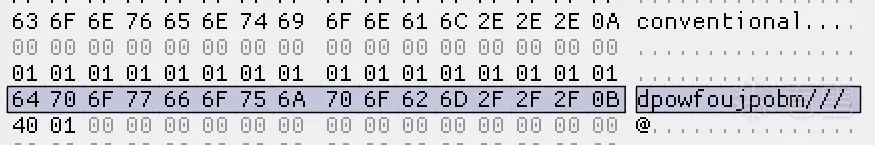

解决明文暴露的问题

char strArray[] = { 'c', 'o', 'n', 'v', 'e', 'n', 't',

'i', 'o', 'n', 'a', 'l', '.', '.', '.', '\n', '\0' };

printf(strArray);

char strArray[] = { 'c' + 1, 'o' + 1, 'n' + 1, 'v' + 1, 'e' + 1, 'n' + 1, 't' + 1,

'i' + 1, 'o' + 1, 'n' + 1, 'a' + 1, 'l' + 1, '.' + 1, '.' + 1, '.' + 1, '\n' + 1, '\0' + 1 };

for (unsigned int index = 0; index < sizeof(strArray); index++)

{

strArray[index] -= 1;

}

printf(strArray);

实现上述过程

#define Enc(str) EncryptString(str).decrypt()

printf(Enc("encrypt string?"));

template<size_t N>

class EncryptString

{

public:

template<size_t... Index>

constexpr EncryptString(const char* plainString, std::index_sequence<Index...>)

: encBuffer{ (plainString[Index] + 1)... }

{}__forceinline char* decrypt()

{

for (auto index = 0; index < N; index++)

{

encBuffer[index] -= 1;

}

return encBuffer;

}

private:

char encBuffer[N];

};#define Enc(str) EncryptString<sizeof(str)>(str, std::make_index_sequence<sizeof(str)>{}).decrypt()

printf(Enc("conventional...\n"));

Next

看雪ID:Istaroth

https://bbs.kanxue.com/user-home-777136.htm

# 往期推荐

球分享

球点赞

球在看

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458527425&idx=1&sn=23b47e525f65789aa361bf305b96217b&chksm=b18d164b86fa9f5dbe019e95dd0c026d8da0ad1de2327dbead8c19e66c6a51c546fe246321f9&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh