以上场景复现源于

长亭万象(COSMOS)的白盒化分析能力

「分析过程可见」和「灵活配置」

是它最大的特点

我们为什么需要“安全运营”?

多年来,安全工具堆砌的越来越多,却没有真正提升威胁「响应、处置」的能力。

安全运营就是要解决这个问题。

但安全运营是一个硕大的概念,至今没有一个完整的视图可以展示完全Ta。长亭曾经试图给出一个尽可能的视图,但仍不能说覆盖了安全运营的全部。

依托于安全运营管理类平台,将所有的人员、流程、工具进行汇聚、连接,如此庞大的工程,显然不可能适用于所有的客情。

客户引入安全运营平台的本意是希望能解决问题,没想到实际操作起来更加繁琐,反而徒增了问题,无奈只能将之弃如敝履。

长亭深谙客户多年之痛,以能「落地」为第一宗旨,将安全工作中最常见的工作逻辑嵌入万象(COSMOS)安全运营平台,先解决一些小问题,再滚动Ta去解决更大的问题。

以下几个场景,将会展示应对不同风险时,依托于万象(COSMOS)的安全运营究竟怎样进行流转。

钓鱼邮件的发现与封禁

<解决每年1700+次的钓鱼攻击隐患>

在Barracuda发布的《2023鱼叉式网络钓鱼趋势报告》中数据显示,在受调研的350w个邮箱中,发现了近3000万封鱼叉式钓鱼电子邮件,每个企业平均每天大约会收到5封鱼叉式网络钓鱼邮件,总计每年超过1700封。

钓鱼邮件(Phishing Email)是一种常见的网络威胁,指的是攻击者伪装成合法实体,通常是信誉良好的组织、机构或个人,发送虚假的电子邮件给受害者。这些邮件通常会包含欺骗性链接、附件或信息,目的是引诱受害者执行某些动作,例如点击恶意链接、提供敏感信息(如用户名、密码、银行账号)、下载恶意软件或转账款项。有效防范和识别钓鱼邮件至关重要,需要综合技术、培训和安全策略来保护个人和组织的安全。

作为攻击队最喜爱的攻击方式,钓鱼邮件可以带给攻击者前所未有的便利……

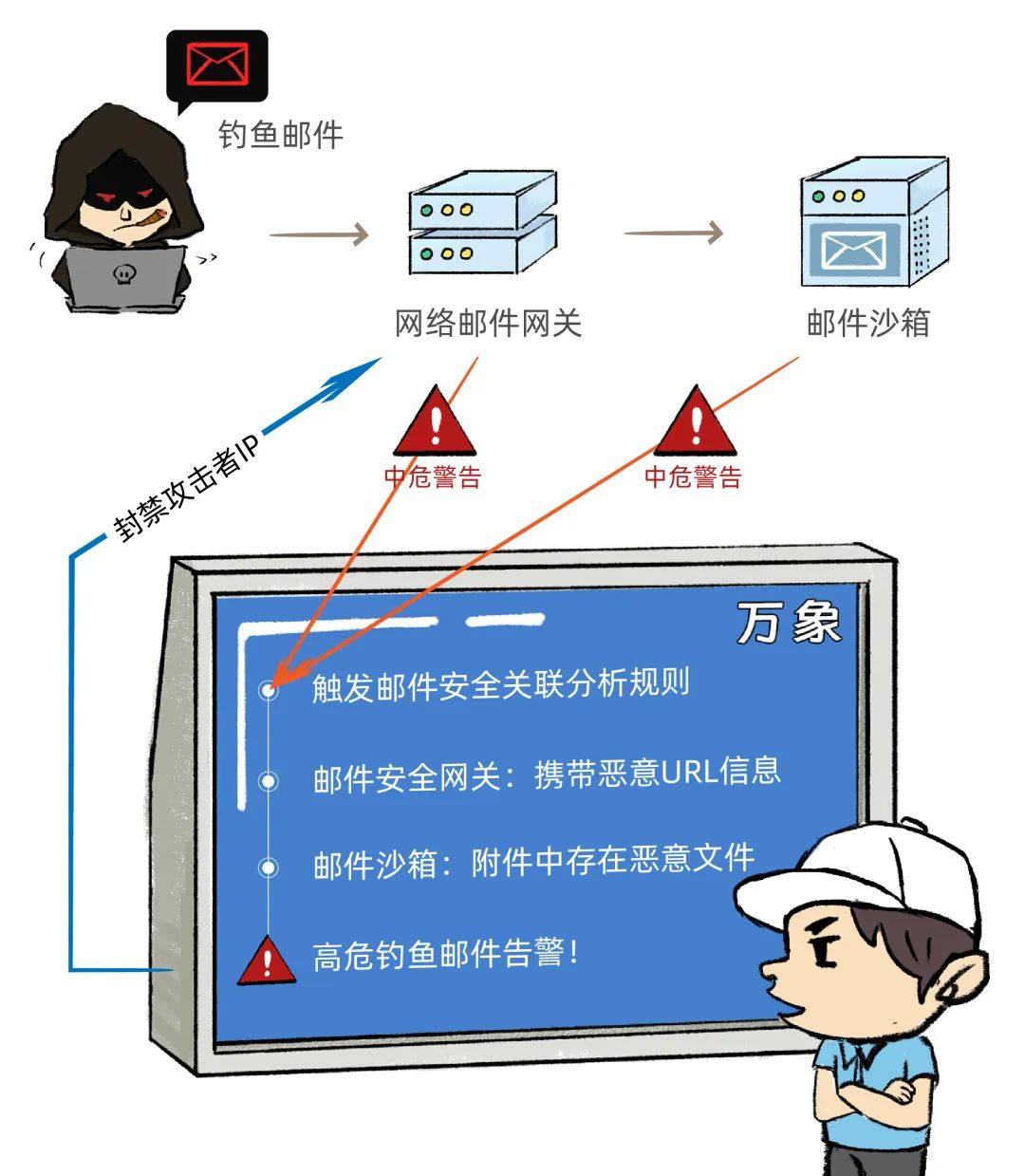

滴滴滴,万象(COSMOS)平台显示,有新的安全事件发生。

清脆的告警声吵醒了正在睡觉的运营人员小王,他马上登陆万象(COSMOS)平台查看详情,发现万象(COSMOS)平台针对钓鱼邮件编写的安全关联分析规则被触发,从而产生告警。

通过溯源发现,原来是研发部门的小李今天收到了一封关于双十一购物补贴的邮件,出于强烈的好奇心放下了戒备,点击后发现是被黑客加入恶意代码的钓鱼邮件。

// 钓鱼邮件自动化捕捉能力源于:

平台内嵌安全邮件安全网关与万象(COSMOS)平台的关联分析规则。

早在建立安全运营平台之初,小王就在万象(COSMOS)平台上编写了邮件安全关联分析规则:添加触发邮件安全网关的恶意攻击监测特征,携带恶意的URL信息,同时附件中的文件在邮件沙箱中,检测出有恶意文件告警。这几类告警同时发生时,触发高危钓鱼邮件告警,并联动邮件安全网关进行自动化封禁。

万象(COSMOS)小tips:

安全平台可以自动分析邮件流量,检测潜在的钓鱼邮件。

安全分析引擎可以实时识别恶意链接和附件,并自动隔离威胁。

提供实时警报和仪表板,提高对钓鱼攻击的察觉速度。

网络流量监控与处置

<流量组网监听,锁定攻击源头>

基于网络流量的攻击 涉及利用网络传输的数据流来实施威胁活动。这可能包括分布式拒绝服务攻击(DDoS),网络嗅探和监听,以及中间人攻击。攻击者通过这些手段可能导致网络或系统服务不可用、数据泄露、数据篡改、安全漏洞暴露,对声誉造成损害,甚至引发合规性问题。

一个月黑风高的夜晚,一位攻击者开始对A企业服务器进行扫描。

发现存在SQL注入点“SELECT first_name, last_name FROM users WHERE user_id = '1';”

攻击者立刻构造SQL注入攻击:SELECT first_name, last_name FROM users WHERE user_id = '1' order by 1#;

而这些全部动作,全部被A企业安全运营人员小刘尽收眼底,甚至不需一兵一卒,就可将威胁扼杀在摇篮里,如此敏捷的闭环处置能力,究竟是从何而来?

// SQL注入攻击的闭环处置自动化能力源于:

原来,小刘早已在万象(COSMOS)平台编写了针对SQL注入攻击的关联分析规则:APT检测设备以及WAF安全设备中,对于同一个IP都产生告警,同时攻击流量中包含SQL注入特征。时刻监控万象(COSMOS)平台的关联分析规则触发情况,如果触发了关联分析规则,并生成安全事件,立刻查看安全事件详情,快速定位受影响的安全资产,并发起安全处置工单。后续直接通过万象(COSMOS)平台监控安全工单流程,跟踪对应资产相关SQL漏洞的修复情况,完成整个安全事件管理的闭环。

万象(COSMOS)小tips:

安全运营平台提供实时网络流量分析,包括行为分析和威胁检测。

利用机器学习和大数据分析,能够更快速、准确地识别潜在威胁。

提供实时警报和仪表板,有助于迅速响应网络威胁。

设备漏洞检出与修复监控

<紧紧盯住漏洞这个第一大安全痛点>

设备漏洞攻击 涉及利用计算机系统、应用程序或网络中的已知或未知漏洞,以获取未经授权的访问、执行恶意操作或窃取敏感信息。安全漏洞的安全风险包括未经授权的访问、数据泄露、数据篡改、账户滥用、拒绝服务、声誉风险以及合规问题。这些威胁可能对系统、网络和数据的安全性构成严重威胁。

滴,滴

安全流量分析平台、HIDS防护平台同时发出告警

安全运营负责人小赵暗想:不好!该不会是那个吧……

登陆万象(COSMOS)查看,果然,都发生了针对同一个资产的漏洞利用告警。

发生了高可靠的高危攻击事件,小赵利用万象(COSMOS)平台,第一时间联动调用洞鉴等漏洞扫描产品对目标资产进行漏洞扫描,确认漏洞存在情况。

确认确实存在漏洞后,小赵通过万象(COSMOS)的工单系统,构建了一个漏洞修复的流程工单,并跟进相关安全维护人员来进行漏洞修复,后续通过万象(COSMOS)对该资产进行漏洞复测,确认漏洞已经修复完毕。

// 恶意漏洞攻击自动化处置能力源于:

万象(COSMOS)平台内嵌针对恶意漏洞攻击的关联分析规则,将安全流量分析平台、HIDS管理平台的数据进行统一分析,当两个平台都产生同一资产漏洞利用的告警时,可以认为此时发生了高可靠的高危攻击事件。

小赵惊呼:幸好在万象(COSMOS)平台编写了针对恶意漏洞攻击的关联分析规则!

万象(COSMOS)小tips:

平台可以自动扫描设备漏洞,包括操作系统和应用程序。

提供自动通知和漏洞报告,加速漏洞修复过程。

集成漏洞管理系统,简化了漏洞修复工作流程。

以上场景复现源于

长亭万象(COSMOS)的白盒化分析能力

「分析过程可见」和「灵活配置」

是它最大的特点

「人+平台」持续运营

更高效、更灵活、更开放

安全运营优化思路

123+N

以提升人效(自动化+专业化)的核心

流程、制度、规范:持续优化安全事件运营的配套制度、流程、规范

安全运营知识库:持续建设和完善安全事件运营的专业化知识库

指标化运营、场景化运营、敏捷式运营

五大运营服务场景

落地常态化安全运营

长亭提供四个解决手段

通过聚合10+设备安全日志,攻防演练活动中告警数量下降98%,大大提升了研判效率和准确率;周期聚合攻击IP发现高危来源;生成5+条流量基线,完成基于业务场景的安全运营。

告警日志产生:>30000 条/天

日志量:>30.72MB/天

聚合告警:平均 494 条/天

降低扫描类告警数量

直观查看单个IP的扫描活动

多设备日志关联,快速筛选高危IP