SafeBreach Labs于11月8日发布博文《Weather Forecast: Money Is Going to Rain from the Cloud》披露了其最新的研究成果,称研究人员可以使用值得信赖、广泛使用的软件来挖掘加密货币,而无需使用大量资源或产生成本。他们发现了三种独特的执行矿工的方法。其中两种方法使他们能够在自己的环境中免费利用微软服务器的计算资源来执行挖矿程序。第三种方法允许他们在受害者的环境中执行矿工,同时完全不被发现。因为许多组织都使用Microsoft Azure云自动化提供的云服务,并且可能会暴露给出于各种原因试图利用其计算资源的恶意行为者。为了帮助减轻这些流动的潜在影响,研究人员首先负责任地向微软披露了其研究结果。虽然他们立即采取行动解决Python 3.10 Runbook计费问题,但有关包/模块导入流代码执行的问题仍然有待解决。其次,包括对GitHub上CloudMiner项目的访问权限,希望自己进行研究并更好地了解恶意行为者可能用来创建无法检测的资源的方法和流程的组织可以使用该项目。第三,与更广泛的安全社区公开分享他们的研究成果,以提高对这些问题的认识。最后,将原始攻击内容添加到SafeBreach平台,使他们的客户能够针对这些流量验证其安全控制,并显着降低风险。![]()

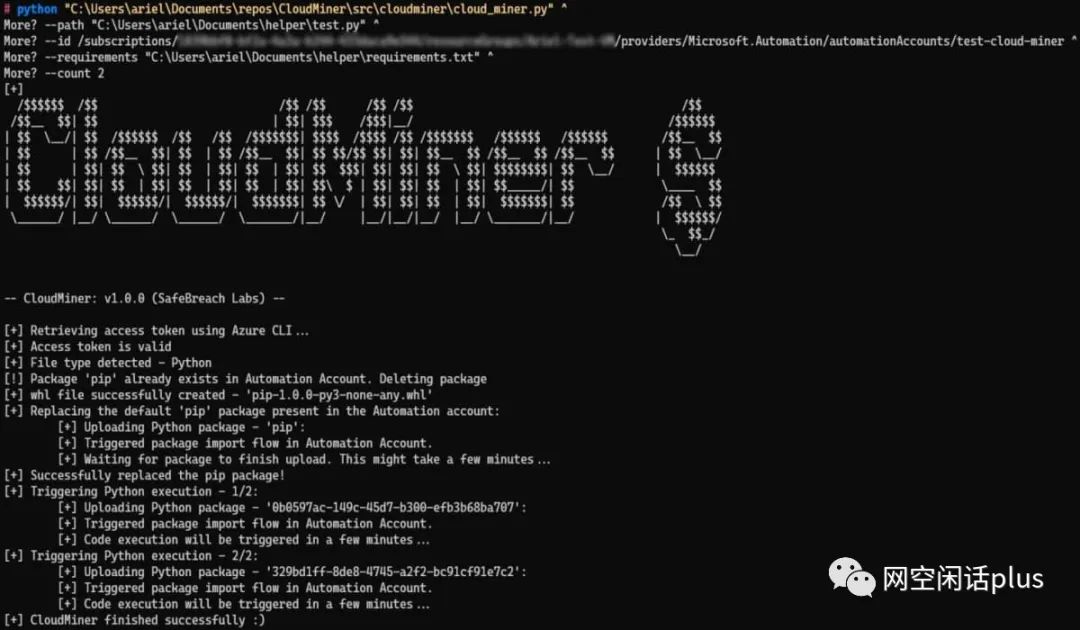

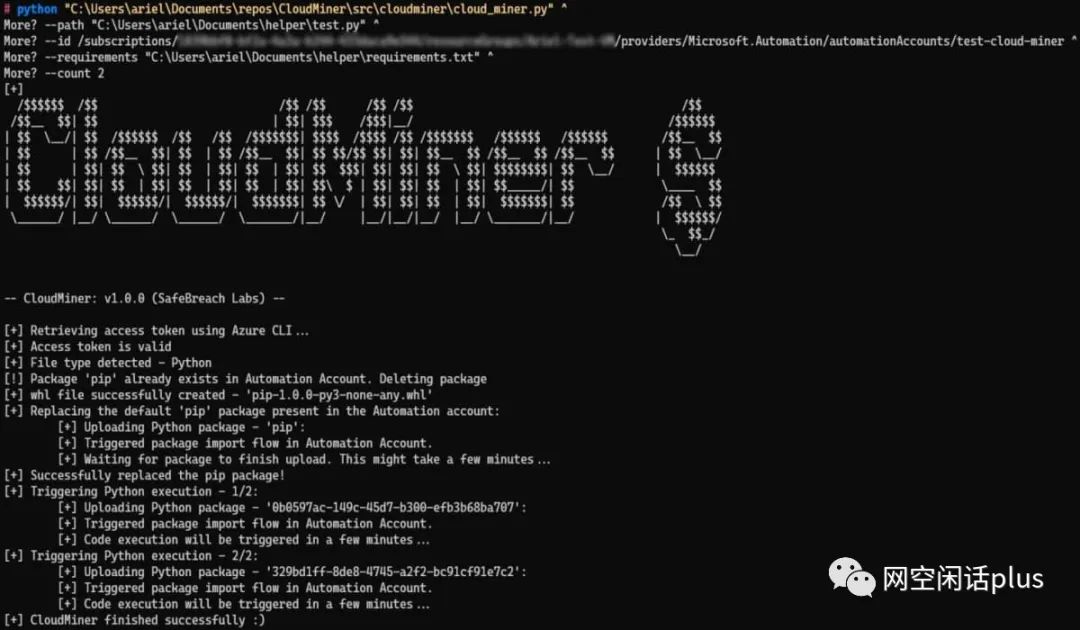

在11月8日发布前与Hackread.com分享的一份报告中,SafeBreach研究人员通过创建第一个完全无法检测的加密挖矿程序来证明这一点,该加密挖矿程序可以使用Microsoft Azure的自动化服务自由运行。该服务专门用于自动化云管理任务,无需构建或维护基础设施。用户只需提供执行脚本即可。在Ariel Gamrian的博客文章中,发现了三种在Microsoft Azure服务器上运行加密货币挖矿程序而无需检测或收费的方法。SafeBreach实验室的研究人员将此称为终极加密货币挖矿程序。他们发现Azure自动化服务允许上传自定义Python包,然后在Runbook脚本中使用这些包。每当上传包时,该服务都会在后台静默安装它,以确保成功安装并防止Runbook执行问题。SafeBreach实验室的研究人员利用这一行为成功开发了加密货币挖矿机。“我们知道代码无法在.whl文件安装上直接执行,但我们可以假设在后台使用了什么命令进行安装。Gamrian解释说,我们假设.whl 文件将由自动化帐户中已安装的pip可执行文件使用命令“pip install “pip install <whl_file>”来安装。“如果我们的假设正确,我们可以创建一个名为“pip”的恶意包并将其上传到自动化帐户。上传流程将取代自动化帐户中当前的点。”一旦自定义pip存储在自动化帐户中,每当上传包时,该服务就会自动使用它。利用这个流程,研究人员成功地执行了代码。他们在临时沙盒环境中运行此程序,获取代表自动化帐户分配身份的访问令牌。该令牌允许他们代表该身份发出请求,几乎完全掩盖了他们的任何踪迹。此外,研究人员发现他们可以通过利用Powershell模块上传流程来实现代码执行。这涉及创建一个包含所需上传代码的Powershell模块文件。在探索定价时,他们发现该功能的定价详细信息没有记录。为了确定成本,他们必须手动识别代码运行时间和相关的流程成本。为了测试这一点,他们同时启动了55个导入流,考虑到三小时的导入流限制,理论上运行时间约为10,000分钟。一个月后,他们检查发现没有收取任何费用,确认他们开发的加密矿机没有产生任何费用并且免维护。随后,他们开发了一款名为CloudMiner的工具,使任何人都可以使用相同的技术在Azure上免费执行代码。用户只需提供他们希望执行的Python或Powershell脚本并授予对其自动化帐户的访问权限,该工具将管理其余部分。![]()

CloudMiner 的实际应用(SafeBreach)这项研究不仅会对加密货币挖掘产生重大影响,还会对需要在Azure上执行代码的其他领域产生重大影响。用户可以通过多种方式获得加密货币,例如在线交易、支付或虚拟挖矿。挖矿是赚取加密货币的一种受欢迎的方法,涉及验证和保护区块链和记录加密交易的数字分类账的计算机网络。在这个自我维持的循环中,矿工会获得新的代币奖励,这使其成为诈骗者的首选途径。研究人员向微软安全响应中心报告了他们的发现,但没有发布常见漏洞和暴露(CVE)。然而,该软件公司在其Microsoft Online Services安全研究人员致谢中承认了该问题。随后,他们解决并解决了Python 3.10免费运行时的问题。![]()

SafeBreach Labs的结论认为,由于云服务提供商管理大量资源和资源类型,因此很难跟踪每一项的计费情况。如上所述,他们设法找到三种方法来运行无限代码来支持其基于云的加密货币矿工,而无需支付任何费用。虽然研究人员仅使用Azure的云自动化服务测试了其理论,但他们相信进一步的研究将在Azure和其他云提供商中发现更多类似的机会。因此建议,云提供商保持警惕,主动监控其服务产品中管理资源使用的程序,以更好地防止此类滥用,这一点至关重要。作为云提供商客户,各个组织必须主动监控其环境中的每一项资源和执行的每一项操作。研究人员强烈建议组织自行了解恶意行为者可能用来创建无法检测的资源的方法和流程,并主动监控表明此类行为的代码执行。默认情况下,云提供商和安全控件不会监控其中许多活动(请记住,上传Python包/PowerShell模块可能会导致代码执行并代表自动化帐户身份发送请求)。1、https://www.safebreach.com/blog/cryptocurrency-miner-microsoft-azure2、https://www.hackread.com/microsoft-azure-automation-service-cryptominer/

文章来源: https://mp.weixin.qq.com/s?__biz=MzkyMzAwMDEyNg==&mid=2247540583&idx=3&sn=3fde683db5a06df8907c6c091496514d&chksm=c1e9d336f69e5a200744039772e356be96ae2a8bf3ecc9f4a15e107ed309899e82dc3b05c1aa&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh