Non è sempre facile orientarsi nei meandri della cyber security, considerando anche che tutte le tecnologie apparentemente solide vengono scardinate con il passare del tempo. È successo con l’autenticazione a più fattori, con i server DNS, con le connessioni protette ed è successo anche in casa di provider altamente qualificati.

Rimanere un passo avanti ai cyber criminali diventa più proibitivo, ciò non toglie che ci sono metodi per rendere il percorso delle loro offensive più irto. Tra le tecnologie utili si palesa anche il mTLS (Mutual Transfer Layer Security) che spesso rientra nelle logiche Zero Trust.

Ecco come funziona, quali benefici porta con sé e perché è opportuno implementarlo.

Cosa è il mTLS

Per capire meglio cosa è il mTLS è utile fare una breve incursione nel Transfer Layer Protocol (TLS), protocollo di comunicazione ampiamente usato che autentica il server in una connessione crittografata con un client affinché i terzi non possano spiare il contenuto della comunicazione stessa.

24 Novembre 2023 - 12:00

Ti spieghiamo come rendere efficace e sostenibile la tua strategia cyber

Il TLS usa una chiave pubblica e una privata. Tutto quanto viene crittografato con la chiave pubblica può essere decriptato soltanto con la chiave privata, così un server che decripta un messaggio con la chiave pubblica dimostra di essere in possesso di quella privata. La chiave pubblica è di fatto contenuta nel certificato TLS del server o del dominio, un file che contiene informazioni di verifica emesse da un’autorità di certificazione e che sottostanno a una data di scadenza.

Il TLS funziona però in modo direzionale: il server presenta il certificato digitale ma il client non è tenuto a farlo ed è qui che interviene il Mutual Transport Layer Security.

Come funziona il mTLS

Prima di stabilire una connessione, due macchine si scambiano una serie di informazioni tra le quali, per esempio, quelle relative alle regole, alla velocità e alla crittografia. Questa fase, detta handshake, è quella durante la quale le macchine presentano vicendevolmente i relativi ID digitali scambiandosi di fatto le chiavi per aprire il lucchetto dell’autenticazione.

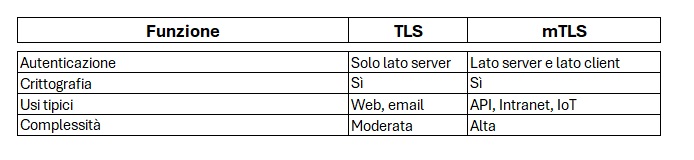

Le differenze sostanziali tra TLS e mTLS sono quindi:

Ciò che avviene, di fatto, è che entrambe le macchine durante l’handshake dimostrano di essere ciò che dicono di essere.

Non è una semplice doppia autenticazione, perché comporta un rischio molto minore di intercettazione dei dati da parte di terzi e consente di personalizzare le autorizzazioni. Infatti, impostando policy per determinare quale macchina può accedere a quale risorsa, è possibile tenere traccia degli accessi i quali, limitati esclusivamente alle macchine autorizzate, riducono la superficie di azione dei cyber attaccanti.

In sintesi, mTLS è un approccio bidirezionale che ben si sposa alle esigenze di cyber security odierne.

In quali ambiti è necessario

La risposta più diretta è “tutti”, in alcuni ambiti il mTLS non dovrebbe essere valutato al pari di un’opzione ma di una necessità.

Quando si parla di API, per esempio, si tratta un argomento fallibile perché, come abbiamo scritto qui, ci si muove su un terreno minato particolarmente gradito ai cyber criminali. Le API sono ovunque, sono la spina dorsale del web e delle applicazioni e, implementando il mTLS, tutte le macchine coinvolte nel traffico di dati devono autenticarsi.

Altro settore nel quale il mTLS trova occupazione stabile è quello finanziario, laddove anche una sola transazione oggetto di un attacco hacker può compromettere la fiducia dei clienti e dei mercati. L’accesso controllato che riduce la possibilità di spoofing è di vitale importanza.

Nel comparto della sanità, il mTLS soddisfa tutte le norme sulla privacy e offre un livello di sicurezza superiore garantendo, per esempio, che i fascicoli sanitari siano accessibili soltanto da dispositivi autorizzati, anche con un occhio aperto sui dispositivi IoT.

Rimanendo nell’ambito dell’Internet of Things, a giovare del mTLS sono anche tutti quei dispositivi connessi tra loro che offrono spazi di manovra agli hacker. Autorizzando vicendevolmente alla comunicazione un numero finito e preciso di dispositivi, le finestre da cui i cyber criminali possono entrare si riducono di numero e di dimensione.

C’è poi l’ampio capitolo dello Smart working che consente alle aziende di essere certe delle connessioni in entrata, rese possibili solo ai dipendenti autorizzati. Non da ultimo, l’implementazione del mTLS è un atout anche per la Pa, con particolare enfasi sugli enti governativi e militari.

@RIPRODUZIONE RISERVATA