在信息安全领域

几乎所有人都怕听到

两个高频词汇

风险威胁!

入侵事件!

这两者始终保持一种微妙的关系:

风险威胁必定是入侵事件的父集

这就是风险威胁模型。

在传统 IT 基础设施的背景下

风险的父集范围

要远远的大于入侵事件的子集

这样会带来两个基于传统IT架构的问题:

问题1:效率问题

当企业每天都新增大量风险

安全运营人员需要花费大量的时间

处理这类同质化工作

导致效率降低、用人成本提升

问题2:无效应急问题

当风险暴露面遍布企业内网

一旦攻击者实现了有效击穿

那么这些风险暴露面

就会让红蓝对抗这个猫捉老鼠的游戏

没有尽头

这就导致从技术本质上

收缩风险面需要的成本

安全部门无法承受

原因在于:

传统IT架构下

标准化的粒度仅仅达到了操作系统层面

操作系统层上一切皆有可能

因此这是个无解的题目

泼天的富贵终于轮到了云原生的头上!

因为云原生标准化了操作系统之上的设施

因此相较传统IT架构

云原生具有无法比拟的优势:

将为企业带来降低成本、提升效率、快速试错、促进创新等业务增益价值

作为云原生的最小粒度资源

每一个容器运行时

是以镜像为基础层

镜像的出现

带来了一系列标准化的分发打包流程:

如果我们需要一个 nginx

只需要从镜像仓库下载一个 nginx 镜像然后运行即可

需要什么

下什么

整个过程只需要执行一条命令

时间不超过 30s

为了应对大规模的容器化场景

Kubernetes 等编排平台应运而生

彻底改变了IT基础设施的格局

于是,

我们便可以解决在过去业界内无解的题目

首先,区分可变和不可变的资产

区分的意义在于:

对于不可变资产

我们可以采取安全左移的手段

将对应的风险极大比例降低

同时保证不可变资产本身的不可变性

这样我们只需要将注意力集中在可变资产

针对可变资产

如 Pod、Container

我们需要建立出对应的行为基线

这里就不得不提到牧云(CloudWalker)· 云原生安全平台的容器行为学习能力!

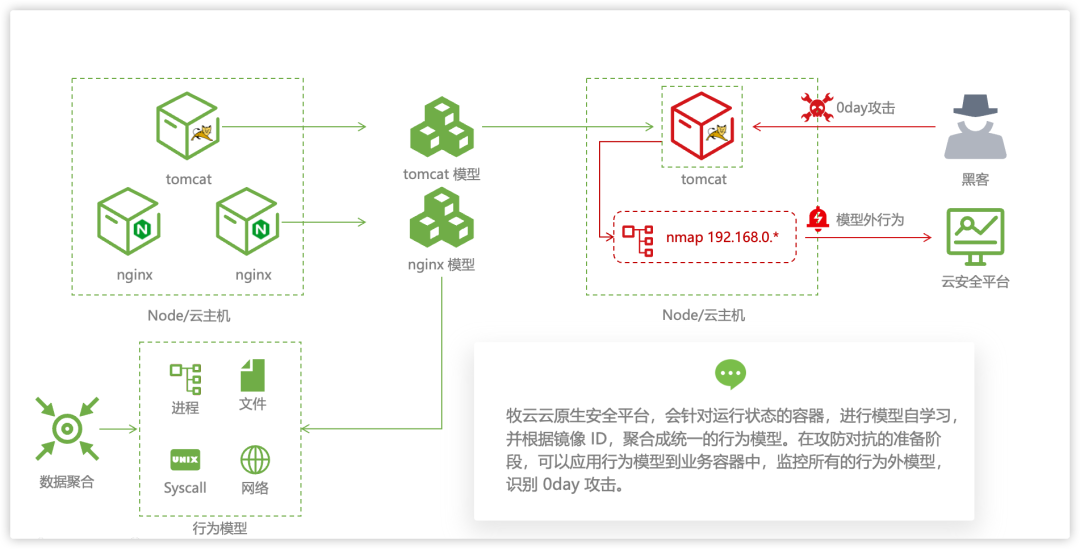

牧云(CloudWalker)基于

集群以及容器的行为学习能力

最大程度建立可变资产的行为基线

基于 eBPF实现了容器行为的完整可观测性

通过对内核函数进行安全插桩

深度覆盖进程、文件、网络以及系统调用行为

同时基于业务场景实现优化聚合

如针对进程

在保证模型检测能力的前提下

聚合了不同命令行参数的同一进程

保证在大规模业务场景下

开启行为自动学习模式

探针平均负载不超过单核10%

再直白点

就是“PUA”集群以及容器(bushi)

首先是针对容器

当安装探针后

牧云(CloudWalker)会自动学习容器内的各类行为

包括进程、网络、文件调用、系统调用

同时以一个合理的维度

针对这些行为进行聚合

保证模型合理性

当模型所关联的容器是核心业务时

我们可以选择将模型投产

当出现任何模型外行为

实时告警并进入安全运营流程

比如某 Tomcat 容器

而针对集群

我们会自动学习集群内所有资产间的网络行为

如 Pod 和 Pod 之间的访问

或者 Pod 对 Service 的访问

通过自动识别资产的关联标签以及流量

牧云(CloudWalker)可以自动化构建出集群内的网络行为基线

并生成出对应的微隔离策略

所有的集群资源

只能在行为基线内可允许的范围内发起监听网络请求

最小化了风险暴露面

比如某 Weblogic 容器被反序列化攻击

最终

我们从集群的高维到低维

都建立了对应的行为基线

任何偏离基线的行为

都会被认为是异常

至此

牧云(CloudWalker)实现了整个风险边界的收敛

如有侵权请联系:admin#unsafe.sh