2023-11-13 22:45:24 Author: www.d3lab.net(查看原文) 阅读量:26 收藏

Il Threat Intelligence Team di D3Lab, attraverso le attività di monitoraggio svolte nell’ambito del servizio di Brand Monitor, ha rilevato diverse campagne di phishing ai danni di Trenitalia.

Trenitalia S.p.A, è un’azienda pubblica partecipata dal 100% da Ferrovie dello Stato Italiane ed è la principale società italiana per la gestione del trasporto ferroviario passeggeri.

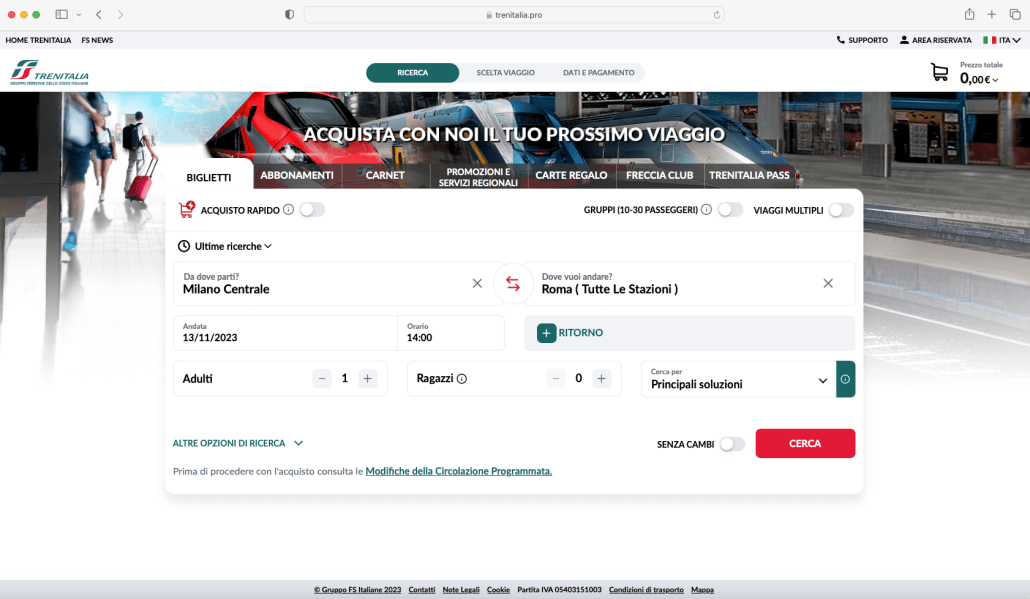

La campagna di phishing, rilevata da Giovedì 7 Novembre e ad oggi ancora attiva è veicolata tramite la creazione di diversi domini Ad Hoc che fungono da redirect verso un’unica destinazione. Partendo da uno di questi, tren-italia[.]com, si nota subito come il suo intento sembra essere quello della vendita dei biglietti ferroviari.

Ma la cosa più soprendente è come l’url di destinazione, trenitalia[.]pro, riprenda perfettamente la grafica del portale lecito di Trenitalia, che ricordiamo essere trenitalia.it

Provando ad inserire i dati di un ipotetico viaggio da Milano a Roma

Come se stessimo davvero per effettuare un prenotazione, ci appaiono le varie opzioni , tariffe, offerte, etc.

Proseguendo, ci viene richiesto di inserire il Nome, Cognome, Email, e Contatto Telefonico ed eventualmente, nel caso in cui il nome del passeggero sia diverso da quello dell’acquirente, il proprio codice Cartafreccia.

Siamo arrivati al momento di inserire i dati della “nostra” carta di credito per autorizzare il pagamento. Sin da subito notiamo che la pagina che usualmente è in lingua italiana,si presenta con le label dei campi da compilare in lingua inglese.

Ma “sfortunatamente” la nostra carta non è supportata e quindi ci viene richiesto di inserire un’altra tipologia di carta. Da questo momento, cliccando su Back to shop verremo reindirizzati automaticamente sul sito legittimo di trenitalia e il clone non sarà più raggiungibile.

La cosa interessante sta nell’analizzare cosa succede quando l’utente, una volta inseriti i dati della propria carta, clicca sul tasto Continue per procedere all’acquisto del biglietto.

Come si può vedere, i dati vengono inviati in:

https://bknd[.]trenitalia[.]pro/backend-book/v1/bot_user/new_log

Che come output ritorna : “Данные успешно сохранены в MongoDB”

Ovvero : “I dati sono stati salvati con successo su MongoDB”

Tale output ci permette di ipotizzare l’origine Russa del team criminale in questione.

Come di consueto, invitiamo gli utenti a prestare attenzione e a non divulgare le proprie informazioni sensibili ( username, password, e-mail, dati di carte di credito, etc).

IoC

- tren-italia[.]com

- trenitalia-tren[.]com

- treni-italia[.]com

- trenitalia[.]com/Channels.Website.WEB

如有侵权请联系:admin#unsafe.sh