14/11/2023

Agenzia Entrate remcos

Nella giornata di oggi è stata rilevata una campagna volta a veicolare il malware Remcos1 in Italia. Remcos non è un malware nuovo per l’Italia ed è ampiamente documentato in letteratura. Ad essere rilevante, in questa campagna, non è infatti il malware usato quanto le tecniche di diffusione (in gergo dette TTP).

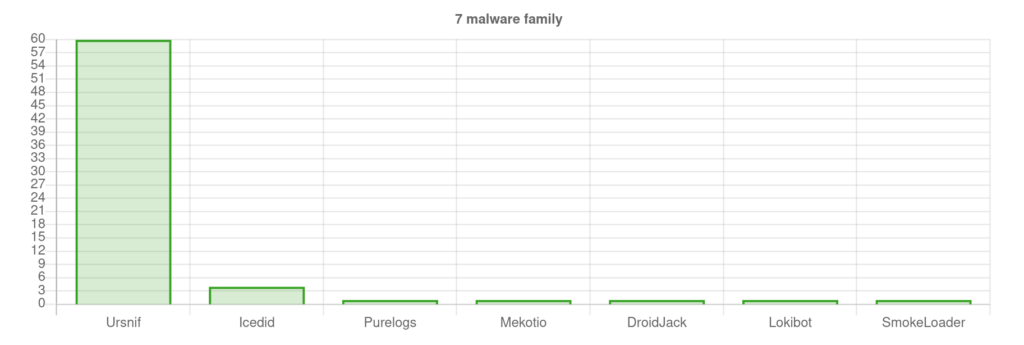

La campagna odierna fa leva su una falsa comunicazione di Agenzia delle Entrate invitando le vittime a cliccare su un link per accedere al “Cassetto fiscale” e quindi prendere visione delle incongruenze nelle liquidazioni periodiche dell’IVA. Il malware che fa il maggior uso del tema Agenzia delle Entrate è Ursnif che usa unicamente questo tema ormai da qualche anno. Non è un tema esclusivo di Ursnif poichè altri malware come IcedId, PureLogs, Mekoito, per citare i più diffusi, lo usano, ma in misura decisamente minore. Il grafico qui sotto fa capire la differenza di numerosità delle campagne dei malware che usano il tema Agenzia delle Entrate:

L’utilizzo da parte di Remcos del tema in questione costituisce un elemento di novità. Se continuiamo l’analisi della campagna notiamo però altri paralleli con le tecniche usate da Ursnif.

Il file scaricato attraverso il link è un archivio ZIP che non contiene documenti ma un file di collegamento che punta ad una share SMB contenente un file eseguibile. La share è ospitata su server remoti localizzato in Russia e nella stessa sottorete di quelli usati da Ursnif in altre campagne.

La tecnica di usare collegamenti a share SMB è, per quanto di nostra conoscenza, usata solo da Ursnif (ad esempio nell’ultima campagna). Insieme al tema usato, questa costituisce un secondo elemento di similarità con le tecniche di diffusione del malware Ursnif. Vedere il malware Remcos venir diffuso come Ursnif offre spunti di riflessione interessanti.

Quando un malware inizia ad usare le stesse TTP di un altro malware le ipotesi principali sono due:

- Gli attori dietro il malware hanno comprato lo stesso servizio Malware-as-a-Service (MaaS) degli attori dietro l’altro malware. Questo può succedere per diversi motivi: tutti i malware hanno generalmente bisogno di un dropper e di un packer e per soddisfare questi bisogni ci sono attori specializzati nello scrivere questi prodotti (ad esempio CodigoLoader, un dropper e packer molto diffuso al momento). Quindi è possibile che due malware operati da attori estranei usino TTP simili ma è anche possibile che due attori decidano di collaborare condividendo le proprie conoscenze.

- Gli attori dietro al vecchio malware hanno deciso di cambiare la tipologia del software malevolo utilizzandone uno nuovo. Le TTP sono un elemento molto importante nella riuscita di una campagna ed ogni gruppo finisce sempre per perfezionarle in quella che ritiene sia la forma migliore, per cui il riutilizzo delle tecniche di diffusione delle campagne malware, anche a seguito del cambio di quest’ultimo, è ragionevole.

Nel caso specifico di Ursnif e Remcos, la prima ipotesi sembra la meno probabile. Data l’unicità delle TTP di Ursnif (o meglio, del gruppo che opera Ursnif) è improbabile che queste siano state comprate come MaaS così come è anche improbabile che siano state condivise con altri attori, visto che Ursnif si è guadagnato una proficua nicchia nello spazio delle campagne italiane.

E’ quindi ipotizzabile che gli attori dietro la campagna odierna di Remcos siano gli stessi di Ursnif

Come mai quindi questo cambio di malware? E’ ancora presto per capire se Remcos affiancherà o sostituirà Ursnif e questi sono solo alcuni dei dubbi che al momento sorgono.

Sappiamo però che Ursnif ha cambiato volto negli ultimi 12-18 mesi, passando da strumento per Banking Trojan (un malware volto a manipolare le transazioni bancarie delle vittime) a strumento RAT (un malware volto al controllo della macchina vittima). Remcos è anch’esso un RAT e quindi questa mossa segue la direzione già osservata.

Difficile indicare le motivazioni dietro questo spostamento di attività ma è possibile azzardare un’ipotesi: le attuali restrizioni sui sistemi di pagamento imposte dall’Unione Europea alla Russia a seguito della guerra in Ucraina.

Ricordiamo che tra le caratteristiche di Ursnif c’è quella di saper dirottare le transazioni bancarie. Queste restrizioni rendono impossibile (o quanto meno complicato) effettuare pagamenti da uno stato membro UE verso la Russia, per cui mantenere proficuo un modello criminale come quello del Banking Trojan potrebbe essere diventato impossibile o troppo oneroso per questo gruppo.

Lo spostamento verso il modello RAT permette a questi attori di riposizionarsi come operatore IAB (Initial Access Broker), ovvero come attori capaci di fare ricognizione e vendere l’accesso a macchine di vittime prestigiose a gruppi criminali che usano ransomware e in grado di destabilizzare il tessuto produttivo di un paese. Infine, è giusto notare che gli attori dietro Ursnif potevano riposizionarsi anche come strumento di Infostealer, cioé di un malware in grado di rubare le informazioni delle vittime poiché queste informazioni hanno sempre un valore nel mercato. Remcos però non è un Infostealer e non possiamo che chiederci se questa scelta sia dovuta ad un maggior ritorno economico o abbia dietro motivazioni ideologiche.

1 Tecnicamente noto come RemcosRAT per distinguerlo dal software, lecito, Remcos. Useremo il termine Remcos in quanto più in uso.

Indicatori di compromissione

Il CERT-AGID ha già condiviso i relativi IoC attraverso la sue piattaforme per favorirne la loro diffusione.

Al fine di rendere pubblici i dettagli di questa campagna si riportano di seguito gli indicatori rilevati:

Link: Download IoC