La nascita e l’evoluzione dei computer quantistici rappresenta un progresso tecnologico epocale ma, paradossalmente, questa tecnologia “disruptive” rischia di metterne in crisi un’altra: la crittografia che attualmente viene utilizzata in molte attività della nostra società digitale.

Infatti, gli attuali algoritmi crittografici sono minacciati dalla potenza di calcolo dei computer quantistici.

È quindi diventato necessario pensare allo sviluppo di nuovi algoritmi crittografici in grado di resistere al calcolo quantistico: è nata – già da qualche anno – e sta crescendo una crittografia post-quantistica, la Quantum-Safe Cryptography (QSC), che va nella direzione della creazione di modelli matematici ancora più complessi di quelli attuali per poter risultare impossibili da risolvere anche per un computer quantistico.

Quantum Key Distribution: cos’è e perché è utile a rendere inattaccabili i sistemi di cifratura

Perché la crittografia è importante

La crittografia è una componente fondamentale per la sicurezza dei dati e per questo è utilizzata in molti campi: dalla navigazione web, alla blockchain ed alla firma digitale, fino alla messaggistica istantanea (anche in un semplice messaggio WhatsApp c’è la crittografia end-to-end).

Gestione dei contratti e GDPR: guida all’esternalizzazione di attività dei dati personali

Gli algoritmi crittografici attualmente in uso si possono suddividere in due famiglie: gli algoritmi simmetrici o a chiave privata e gli algoritmi asimmetrici o a chiave pubblica.

Nel primo gruppo abbiamo l’algoritmo Advanced Encryption Standard (AES), sviluppato nel 2000 dal NIST (il National Institute of Standard and Technology americano), nel secondo gruppo ci sono RSA (il più utilizzato algoritmo a chiave pubblica), Elliptic Curve Crypto (ECC), Digital Sign Algorithm (DSA) ed altri.

A partire dagli Anni 70, gli algoritmi crittografici si sono via via evoluti per tenere il passo dell’aumentata potenza computazionale dei computer, in modo da risultare resistenti a potenze di calcolo sempre maggiori.

AES fu sviluppato, appunto, nel 2000 per sostituire il DES (Data Encryption Standard) ed il 3DES, che si erano dimostrati essere non più sicuri[1].

Con le più avanzate tecnologie di calcolo classico attualmente disponibili, per rompere una crittografia RSA a 2048 bit, che utilizza la fattorizzazione di numeri primi molto grandi, lunghi centinaia di cifre, si stima che siano necessari trilioni di anni. I computer convenzionali sono notoriamente inefficienti in questo tipo di calcolo. Questa debolezza è il fondamento su cui si regge gran parte della crittografia attuale.

Ma se fino ad oggi la crescita della potenza di calcolo ha avuto un andamento sostanzialmente regolare (secondo la nota “Legge di Moore”), ora – con i computer quantistici – ci dobbiamo attendere un punto di discontinuità che avrà appunto un effetto “disruptive”.

L’algoritmo quantistico di Shor

Questo rischio era già stato previsto nel 1995 dall’informatico americano Peter Williston Shor con l’articolo “Polynomial-Time Algorithms for Prime Factorization and Discrete Logarithms on a Quantum Computer” dove viene esposto un algoritmo quantistico in grado di rompere la crittografia RSA ed il protocollo Diffie-Hellman, che rappresentano le fondamenta della crittografia a chiave pubblica oggi in uso e della maggior parte dei sistemi di comunicazione sicura.

Tutti gli standard di crittografia a chiave pubblica odierni (es. NIST SP 800-56 A/B, FIPS 186 Digital Signature Standard (DSS) risulterebbero vulnerabili all’impiego di questo algoritmo.

Questi algoritmi a chiave pubblica, detti “trapdoor” (in italiano “botola”), rendono facile la crittografia ma difficile la decrittazione, in altre parole sono facili da calcolare ma computazionalmente molto difficili da invertire.

Shor era un visionario, ma aveva visto nel futuro: a distanza di quasi trent’anni i computer quantistici sono nati, anche se non hanno ancora raggiunto la potenza computazionale immaginata da Shor.

L’evoluzione dei computer quantistici

Oggi, il computer quantistico più potente già costruito utilizza 433 “qubit”, come vengono chiamati gli equivalenti quantistici dei transistor.

Probabilmente questa cifra dovrebbe raggiungere le decine di migliaia, forse addirittura i milioni, prima che gli attuali sistemi di crittografia vengano espugnati.

Ma IBM ha già annunciato che punta ad arrivare ad un sistema da 100.000 qubit entro il 2033 e per questo sta portando avanti ricerche mirate con l’Università di Tokyo e l’Università di Chicago.

Quindi, è solo questione di tempo e sappiamo che nell’informatica il tempo corre molto veloce.

L’hanno già definito come il Q-Day: il giorno in cui un computer quantistico, sufficientemente potente e dotato di un elevato numero di Qubit sarà realizzato ed utilizzabile sul mercato.

Questo con l’implementazione dell’algoritmo teorizzato da Shor sarebbe in grado di rompere in poche ora i sistemi di crittografia asimmetrica e di firma digitale (RSA, DSA, Diffie-Hellman, ElGamal e le loro varianti a curva ellittica).

È utile rimarcare che il calcolo quantistico comprometterà molti degli attuali algoritmi crittografici, in particolare la crittografia a chiave pubblica, mentre avrà impatti più ridotti (ma comunque significativi) per gli algoritmi simmetrici, quali AES.

Quali sono i rischi e cosa si sta facendo per mitigarli

Potrebbe sembrare un problema non rilevante, ma minerebbe in modo fondamentale i protocolli di crittografia su cui governi e aziende fanno affidamento da decenni.

Informazioni sensibili come i servizi segreti militari, i progetti di armi, i segreti industriali e le informazioni bancarie sono spesso trasmesse o conservate con crittografie che l’operazione di calcolo quantistico potrebbe rompere.

Tra le varie minacce alla sicurezza nazionale, la disfatta della crittografia è raramente trattata negli stessi termini della proliferazione nucleare, della crisi climatica globale o dell’intelligenza artificiale generale.

Ma per gli addetti ai lavori il pericolo è considerato molto grave.

“Questo è potenzialmente un tipo di problema completamente diverso da quello che abbiamo mai affrontato”, ha dichiarato Glenn S. Gerstell, ex consigliere generale della National Security Agency e uno degli autori del rapporto “Cryptography and the Intelligence Community – The Future of Encryption”.

La Casa Bianca e l’Homeland Security Department hanno evidenziato (nel “National Security Memorandum on Promoting United States Leadership in Quantum Computing While Mitigating Risks to Vulnerable Cryptographic Systems”) come, nelle mani sbagliate, un potente computer quantistico potrebbe distruggere tutto, dalle comunicazioni sicure alle fondamenta del nostro sistema finanziario.

In breve tempo, le transazioni con carta di credito e le borse valori potrebbero essere invase da truffatori e criminali informatici; i sistemi di traffico aereo e i segnali GPS potrebbero essere manipolati; la sicurezza delle infrastrutture critiche come le centrali nucleari e la rete elettrica, potrebbe essere compromessa.

Il pericolo non riguarda solo le violazioni future, ma anche quelle passate: anche i dati criptati in precedenza potrebbero essere decifrati dopo il Q-Day.

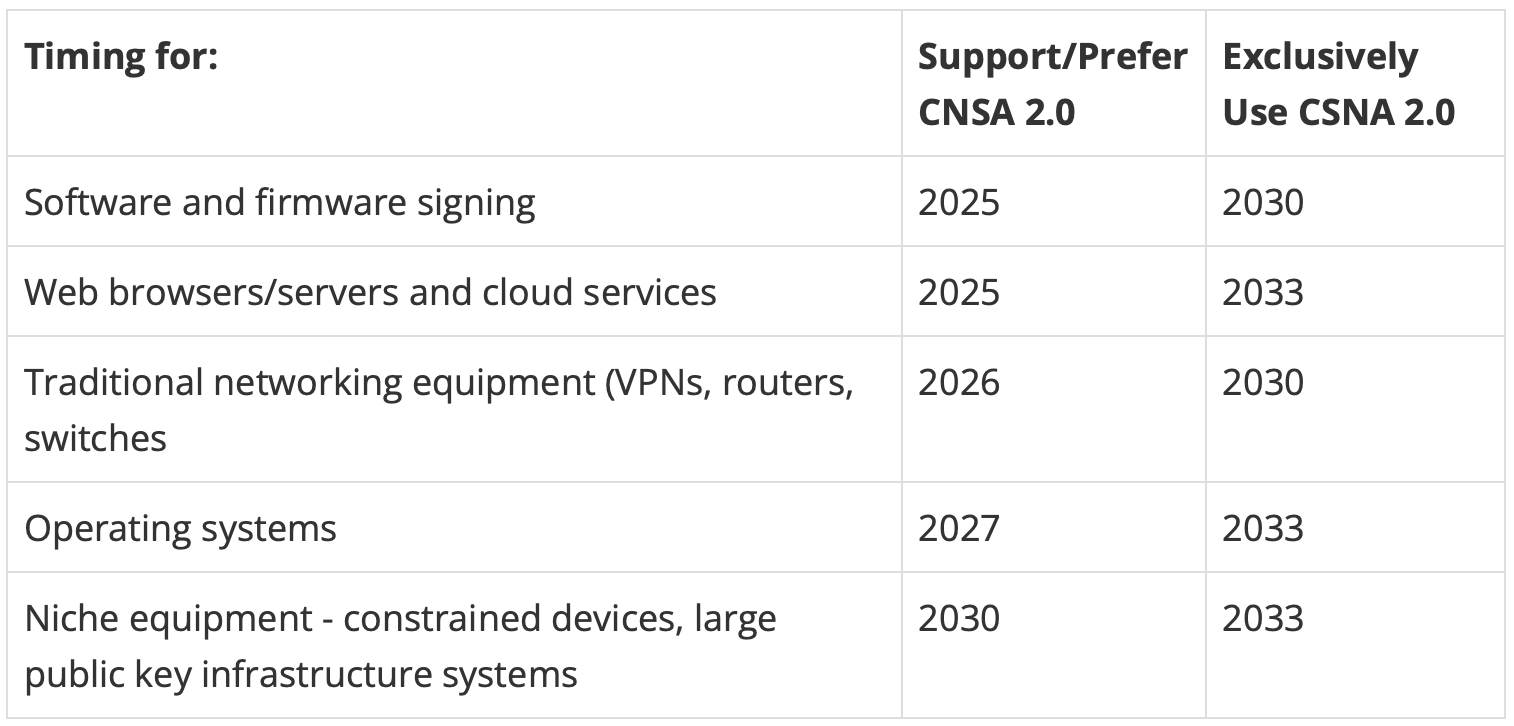

Per questi motivi, la National Security Agency (NSA) degli Stati Uniti ha comunicato alle organizzazioni che si occupano della manutenzione dei sistemi di sicurezza nazionale di pianificare la transizione alla Commercial National Security Algorithm Suite 2.0 (CNSA 2.0).

Le indicazioni dell’NSA prevedono che questa transizione dovrà avvenire entro il 2033, secondo il programma indicato nella seguente tabella:

Si aggiunga che, in previsione di questa migrazione, a dicembre 2022 il presidente Biden ha firmato la legge “Quantum Computing Cybersecurity Preparedness Act” (Legge sulla preparazione alla sicurezza informatica del calcolo quantistico) che ha imposto alle agenzie federali di iniziare a controllare i propri sistemi per verificare la presenza di crittografia da sostituire.

Il ruolo del NIST

CNSA 2.0 indica un insieme di algoritmi resistenti alla computazione quantistica e fa riferimento agli algoritmi sviluppati nel Post-Quantum Cryptography (PQC) Project, creato dal NIST a partire dal dicembre 2016. A seguito dell’apertura di questo progetto ad invito, il NIST ha ricevuto 82 proposte, la maggior parte delle quali sviluppate da piccoli team di accademici e ingegneri.

E dopo quasi sei anni, il NIST in data 5 luglio 2022 ha rilasciato ufficialmente i primi quattro algoritmi crittografici in grado di resistere alla computazione quantistica.

Questi sono il CRYSTALS-Kyber per la crittografia generale a chiave pubblica e, per le firme digitali (Digital Signature Algorithms):

- CRYSTALS-Dilithium

- FALCON

- SPHINCS+

Ma anche a fronte di questa nuova urgenza, già riconosciuta e sulla quale si sta già lavorando, la migrazione verso una crittografia più forte richiederà probabilmente un decennio o forse anche di più. Quindi potrebbe non essere abbastanza veloce da evitare la compromissione di enormi quantità di dati crittografati con i sistemi attuali.

“Se la fisica quantistica funziona come ci aspettiamo, questo è un problema di ingegneria”, ha dichiarato Scott Aaronson, direttore del Quantum Information Center dell’Università del Texas ad Austin.

L’informatica quantistica sta progredendo a ritmo serrato.

Negli ultimi anni, IBM, Google e altri hanno dimostrato progressi costanti nella costruzione di sistemi più grandi e più capaci, portando gli esperti a concludere che l’aumento di scala non è solo teoricamente possibile, ma anche realizzabile.

Il senso di urgenza è accresciuto dalla consapevolezza di quanto sarà complesso e lungo il lancio di nuovi standard. A giudicare dalle migrazioni passate, si stima che anche dopo aver stabilito una nuova generazione di algoritmi, potrebbero essere necessari altri 10-15 anni per implementarli su larga scala.

Questo non solo a causa di tutti gli attori, dai giganti della tecnologia ai piccoli produttori di software, che devono integrare nuovi standard nel tempo. Alcune crittografie sono presenti anche nell’hardware, dove possono essere difficili o impossibili da modificare, ad esempio nelle automobili e negli ATM.

Dustin Moody, matematico del NIST, sottolinea che anche i satelliti nello spazio potrebbero essere colpiti: “Se lanciate quel satellite, l’hardware è lì dentro e non potrete sostituirlo”, ha osservato il dottor Moody.

Conclusioni

Il tema della Quantum-Safe Cryptography è strategico a livello mondiale.

È necessario “stare davanti all’orologio” (Staying Ahead of the Clock), programmare per tempo queste innovazioni, come sta facendo il NIST con il Post-Quantum Cryptography Project, che rappresenta oggi il progetto più importante nel mondo occidentale in questo ambito.

Gli esperti di cyber sicurezza americani hanno avvertito da tempo che i principali paesi rivali, come la Cina e la Russia – tra i pochi con le competenze scientifiche ed i miliardi di dollari necessari per costruire un computer quantistico – stanno molto probabilmente portando avanti progetti quantistici in segreto.

Qualcuno ha paragonato lo sviluppo di questi nuovi algoritmi post-quantistici al Progetto Manhattan che ha costruito la prima bomba atomica.

NOTE

DES fu violato nel 1998 da Cryptography Research, Advanced Wireless Technologies ed EFF in meno di 56 ore con un computer del costo di 250.000 dollari. ↑

CYBERSECURITY: le migliori strategie per la tutela e la continuità dei servizi IT

@RIPRODUZIONE RISERVATA