一

样本信息

MD5: 20fbd9ac1097d4da587f0e353bbecb80

SHA256: d7bc758160ca6ddaa7ac16ff2a1c48a8481ed0cde96baa9d9fe6608b34f076c6

样本主要行为:

从指定链接http://27,124,40,155:8000/j-1 下载文件并执行;该文件从指定的URL处下载多个载荷文件并执行;

二

j-1 分析:

文件信息:

SHA-1:89e1ac9649ab6439d1e8804b6824a3ec5664bda7

SHA-256:bf3235239dc43b72dc1a0496f507f1ba8545d0fc4c7651d2d55107e8ec76c7ec

样本主要行为:

从指定的URL处下载多个载荷文件并执行;

详细分析:

弹框内容如下:

下载文件

最终的下载链接如下:

三

随机名称exe分析

持续驻留

对jpg的解密

sub_100019A0即为解密函数;可以用c++调用shellcode快速解密;

sub_10002630为查找调用dll的Edge;

DLL文件分析

设置隐藏文件

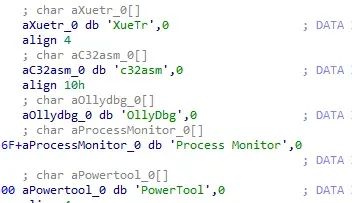

反分析检测

下载文件并释放到指定目录,并设置隐藏

监控按键

设置持久化

添加服务

更新C2后门地址

获取QQ号

其他功能

看雪ID:安全裤

https://bbs.kanxue.com/user-home-595341.htm

# 往期推荐

球分享

球点赞

球在看

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458528787&idx=1&sn=947b0b7f9ade1cbf249f29ee345237e3&chksm=b18d1c9986fa958f377b1b14f33c060ed7495b3d2e9cb7b33f5c4d41686093b31fed10be1735&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh