概述

在2023年初至今,深信服深瞻情报实验室监测到东南亚区域的“银狐”集合体通过微信\QQ等即时通信工具、邮件以及伪造工具网站的方式大肆对境内金融、教育、电商、货运、设计等各行各业进行钓鱼攻击,其主要目的为攻击相关公司的财务或信息人员,进行诈骗活动窃取目标资金或获取其他信息数据(银狐完整分析参见https://mp.weixin.qq.com/s/vvvCl1yv3JF6FPXRXT5F3A)。

近期我们捕获了一批“银狐集合体-团伙三”的最新样本,与以往不同的不是,攻击者使用大量的沙箱检测和代码混淆,在本轮活动中还引入了BYOVD技术(先前文章参见https://mp.weixin.qq.com/s/YWJRr0CGvTXHD_Hb_Y8fEw),其通过滥用米哈游反作弊驱动mhyprot.sys获取内核权限,杀死反病毒程序,以不受阻碍地进行后续行动,另外攻击者在初始钓鱼文件添加伪造的数字签名和文件信息,来增强免杀效果和降低用户警惕,种种行为最终都是为了提高攻击的成功率。

样本分析

初始钓鱼文件的详细信息如下

描述 | 详细信息 |

名称 | 资料4718(2).exe |

文件大小 | 791720 bytes |

文件类型 | EXE |

文件功能 | Loader |

编译时间 | 2023-11-14 00:39:53 UTC |

开发平台及语言 | / |

是否加壳 | 否 |

VT首次上传时间 | 2023-11-15 08:09:51 UTC |

md5 | 82dbb0e2e608428c7ee107a20b4257d4 |

Sha256 | 455b9c635eb4bf25504e0c567a3a23dc8b3ec9af3ca51eca28894968150e84c1 |

该文件是一个加载器,用于加载shellcode,文件中的代码被严重混淆,这里我们只做简单的分析。

分析该加载器的行为,发现其通过尝试打开多个注册表路径,来检测沙箱环境。

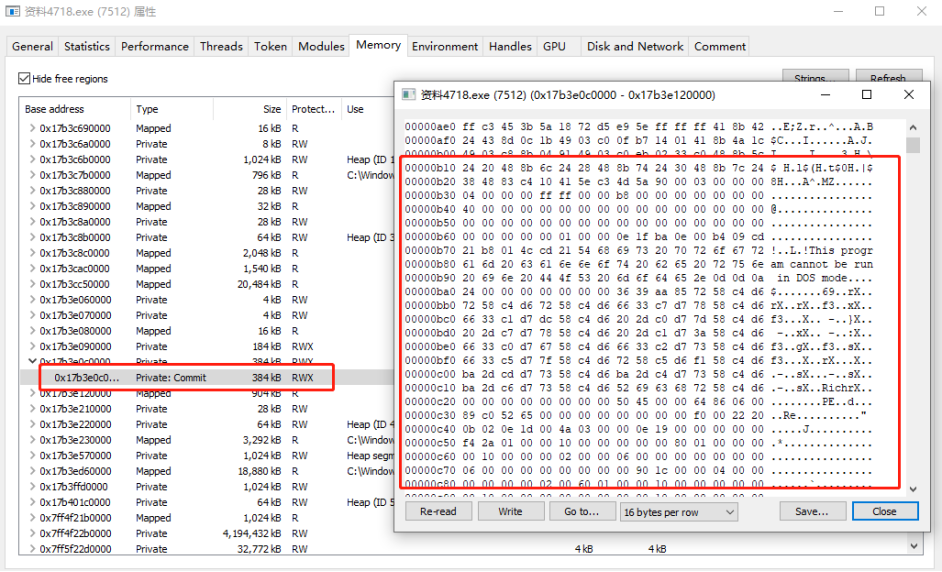

最后申请内存,执行shellcode,该shellcode会在内存中反射加载一个名为Ac4.dll的PE文件。

加载器在内存中加载的载荷详细信息如下。

描述 | 详细信息 |

名称 | Ac4.dll |

文件大小 | 326144 bytes |

文件类型 | DLL |

文件功能 | Downloader |

编译时间 | 2023-11-14 08:34:17 |

开发平台及语言 | / |

是否加壳 | 否 |

VT首次上传时间 | / |

md5 | a654d790986617e4989337c41d685176 |

Sha256 | 1b29896a516656c5517458962033eaa0a28c17eb07b0e36500b719dc965f3346 |

为了降低用户的警惕性,该组件加载的第一时间会弹出暗示程序执行失败的窗口。

利用系统性能统计计数器的API实现睡眠150秒,来延长执行时间对抗沙箱检测。

在%localappdata%目录,创建随机的CUID字符串命名的新文件夹。

检测进程是否有管理员权限。

当有管理员权限时,则使用byovd关闭安全软件进程。在此之前会检测360Tray.exe杀毒进程,如果找到则直接退出该利用过程。

没有检测到360Tray.exe时,则使用解密出的url:https[:]//231114.oss-cn-hongkong.aliyuncs.com/killav.jpg,下载文件C:\ProgramData\0nlmqAeU\daiZnCRc.jpg,文件夹和文件名都是随机的,每次运行都不一样。

读取该落地jpg文件后删除。

新建的线程中,使用密钥“kill6868”进行异或解密后,将数据做为shellcode执行。

该shellcode是该团伙经常使用的加载器,在内存中反射加载PE文件。

该dll通过在%temp%目录释放文件mhyprot.sys(米哈游旗下的《原神》游戏中的反作弊驱动文件),并加载该驱动,通过控制该驱动去关闭其他高权限的进程和驱动,该技术也被称为BYOVD(Bring your own vulnerable driver)。

样本中硬编码了108个进程名,涵盖国内外多种终端安全软件,通过遍历进程,找到匹配的进程后,就使用mhyprot.sys去关闭进程。

完成安全软件的对抗后,继续执行下载操作,根据配置信息,下载加密数据保存在HKEY_CURRENT_USER\Console中的qweasd123zxc,该数据解密后可做为shellcode执行,用于加载winos远控的stage shellcode。

接着又继续下载释放文件,在%temp%目录下释放文件

文件名 | 功能 |

quick.exe | 迅雷快捷启动程序,会执行同目录下以“Thunder.exe”命名的文件 |

Thunder.exe | 修改文件名后的reg.exe,该程序是Windows自带的操控注册表的程序 |

XLBugHandler.dll | 迅雷快捷启动程序的依赖文件 |

在C:\ProgramData新建文件夹,随机字符串命名

文件名 | 功能 |

python27.dll | 下载链接中的1.dll,读取解密保存在注册表qweasd123zxc的shellcode,将其注入到explorer.exe,上线winos远控 |

[随机字符串].exe | 下载链接中的1.exe,为TextSeek文件搜索程序,白文件 |

在C:\ProgramData新建文件夹,随机字符串命名

文件名 | 功能 |

rnp.dll | 下载链接中的tq.dll,读取解密保存在注册表qweasd123zxc的shellcode,将其注入到explorer.exe,上线winos远控 |

[随机字符串].exe | 下载链接中的tq.exe,解密数据后在内存中加载Ac4.dll |

在%temp%目录,新建文件夹qiqi{[随机生成GUID字符串]},如:qiqi{A830B0AC-5D3B-4294-A540-F07A92353F35}

文件名 | 功能 |

[随机生成GUID字符串].lnk | 注册常驻项 |

该lnk文件执行后会调用quick.exe使用Thunder.exe(reg.exe)去修改系统开机启动目录指向C:\Users\ranwu\AppData\Local\[随机CUID] 目录

在%localappdata%,新建文件夹[随机生成GUID字符串],该目录用于替换系统的开机启动目录,使得该目录下的文件在系统开机时被执行。

文件名 | 功能 |

Microsoft_Edge.lnk | 执行上述文件中的1.exe |

执行qiqi{[随机生成GUID字符串]}目录下的快捷方式文件。

在命令执行后弹出文件夹窗口,通过消息控制,模拟鼠标点击去执行快捷方式文件,执行后删除该目录和文件。

执行白加黑侧加载组件(随机字符串.exe+rnp.dll),上线winos远控。

从shellcode中提取到Winos的配置信息如下,外联IP:8.217.172.231

溯源归因

根据分析我们判断该团伙与《银狐猎影:深度揭示银狐团伙技战法》(先前文章参见https://mp.weixin.qq.com/s/vvvCl1yv3JF6FPXRXT5F3A)中的团伙三同源,在基础设施和常用技战术上都有很高的相似度。

溯源归因-基础设施:

习惯使用日期来命名阿里云函数域名,符合过往的特征。

本次攻击关联到的域名 | 过往攻击使用过的域名格式 |

231107.oss-cn-hongkong.aliyuncs.com 231120.oss-cn-hongkong.aliyuncs.com 231120txt.oss-cn-hongkong.aliyuncs.com 231116.oss-cn-hongkong.aliyuncs.com 231109.oss-cn-hongkong.aliyuncs.com 231114.oss-cn-hongkong.aliyuncs.com 231103.oss-cn-hongkong.aliyuncs.com 231106.oss-cn-hongkong.aliyuncs.com 231101.oss-cn-hongkong.aliyuncs.com 231102.oss-cn-hongkong.aliyuncs.com | 6-8.oss-cn-hangzhou.aliyuncs.com 2023818.oss-cn-hangzhou.aliyuncs.com |

溯源归因-常用技战术:

沿用shellcode加载器,该加载器生成后尾部数据带有“hacking8”字符串,且加载的PE数据或者shellcode都是未加密形式,大致在偏移0xB00之后能找到这些要加载的数据。

都是使用的winos远控,本次攻击中发现内存中加载的winos远控,使用了winos payload的默认名称“上线模块.dll”。

该团伙常用用白加黑侧加载技术,将数据藏在注册表来躲避安全软件的查杀,在读取注册表的加密数据后,跨进程注入到explorer执行。

总结

攻击者在大肆散发钓鱼文件的同时也在不断改进攻击流程和代码,此次攻击者在加载器中增加了大量对抗沙箱的检测技术、代码混淆,以及使用BYOVD技术,该技术因开源VulnDriver库的建立和开源利用项目的增多,使得可以非常方便地在攻击中使用,从而达到更好的免杀效果和对抗各种安全软件,增加攻击的成功率。目前银狐集合体在国内高度活跃中,为了更好地保护终端,建议安装深信服EDR,深信服EDR支持防护BYOVD白驱动滥用,为终端提供更好的防护效果。

ioc

IOC类型 | 详细信息 |

domain | 231107.oss-cn-hongkong.aliyuncs.com |

domain | 231120.oss-cn-hongkong.aliyuncs.com |

domain | 231120txt.oss-cn-hongkong.aliyuncs.com |

domain | 231116.oss-cn-hongkong.aliyuncs.com |

domain | 231109.oss-cn-hongkong.aliyuncs.com |

domain | 231114.oss-cn-hongkong.aliyuncs.com |

domain | 231103.oss-cn-hongkong.aliyuncs.com |

domain | 231106.oss-cn-hongkong.aliyuncs.com |

domain | 231101.oss-cn-hongkong.aliyuncs.com |

domain | 231102.oss-cn-hongkong.aliyuncs.com |

Ip:port | 8.217.172.231:6666 |

Ip:port | 8.217.172.231:8888 |

Ip:port | 8.217.172.231:80 |

url | https://231114.oss-cn-hongkong.aliyuncs.com/2086_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/2619_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/1810_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/2169_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/5266_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/7118_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/4718_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/6523_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/2253_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/2231_64.bin |

url | https://231114.oss-cn-hongkong.aliyuncs.com/quick.exe |

url | https://231114.oss-cn-hongkong.aliyuncs.com/XLBugHandler.dll |

url | https://231114.oss-cn-hongkong.aliyuncs.com/Thunder.exe |

url | https://231114.oss-cn-hongkong.aliyuncs.com/1.exe |

url | https://231114.oss-cn-hongkong.aliyuncs.com/1.dll |

url | https://231114.oss-cn-hongkong.aliyuncs.com/tq.exe |

url | https://231114.oss-cn-hongkong.aliyuncs.com/tq.dll |

url | https://231114.oss-cn-hongkong.aliyuncs.com/killav.jpg |

如有侵权请联系:admin#unsafe.sh