由微软自己聘请的一个安全测试团队日前发布消息称他们在 Windows Hello 中找到漏洞,可以绕过微软的身份验证,从而成功进入 Windows。

相关漏洞是在 10 月份发现的,当然微软也需要时间进行处理,所以到现在安全团队才公布漏洞的部分细节供业界参考。

这部分漏洞严格来说其实不算是微软的,而是 OEM 使用的指纹传闻器模块存在缺陷,但微软的黑锅是没有进行严格的校验,因此实际上弱化了安全性。

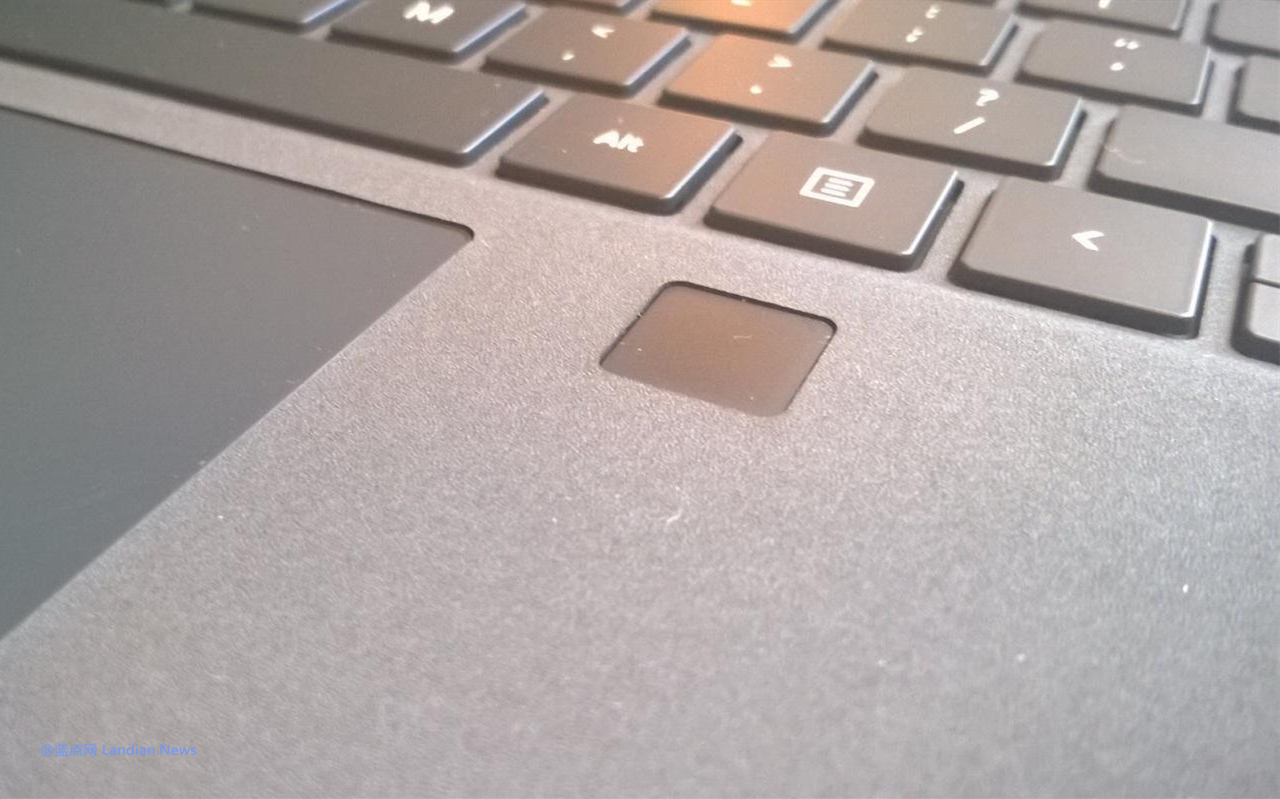

指纹识别模块的独立硬件:

目前多数指纹识别模块都是独立硬件,这些模块里有自己的芯片,当用户录入指纹时指纹会被保存在芯片里,指纹永远不会离开芯片防止被盗。

Blackwell 团队使用逆向工程查找指纹传感器中的缺陷,然后创建了自己的 USB 设备,这个 USB 设备可以执行中间人攻击 (MitM),从而绕过指纹识别硬件。

微软的黑锅在哪里:

微软使用安全设备连接协议即 SDCP 在主机和生物识别设备之间提供安全通道,但测试的三个指纹传感器中有两个压根没有启用 SDCP 协议,这种情况下 Windows 依然和指纹传感器匹配并工作了,因此弱化了安全性。

安全团队称建议所有指纹传感器公司不仅要在设备上启用 SDCP 协议,还应该聘请第三方公司确保其能够正常工作。

找出这些问题让 Blackwell 团队花费了三个月,虽然找出漏洞很难不过最终他们还是成功了,也证明了 Windows 设备的安全性有待继续提高。

被测试的设备:

Dell Inspiron 15 内置指纹识别模块

Lenovo ThinkPad T14 内置指纹识别模块

Microsoft Surface Pro Type Cover

面向 PC 供应指纹传感器的公司其实就几个品牌,包括 ELAN、Synaptics 以及 Goodix 等,所以理论上说大多数笔记本电脑配备的指纹传感器都存在类似问题。

版权声明:感谢您的阅读,本文由山外的鸭子哥转载或编译自The Verge,如需转载本文请联系原作者获取授权,谢谢理解。