一、攻击活动分析

1.攻击流程分析

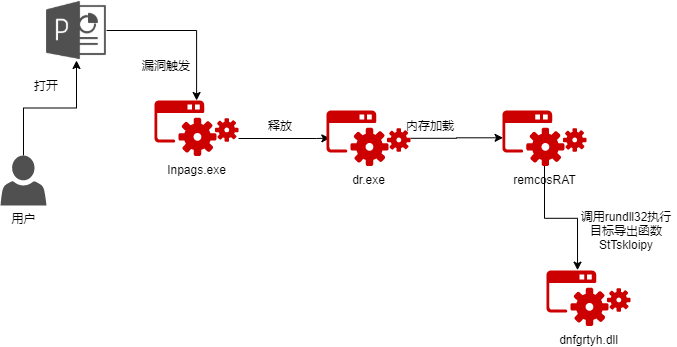

此次攻击活动中,攻击者主要使用两个不同的手法“撬开”受害者的大门:

在商业远控Remcos被加载后,连接CC服务器并接收控制之后,从这里开始,通过360安全卫士的监测,我们发现了肚脑虫与摩诃草可能存在关联的一小部分佐证,这一部分将在后文的“归属研判”部分详细说明。

2.攻击样本分析

Dr.exe

MD5 | 682ea220a18eca39f1392cbfc76a89bf |

SHA1 | 33079f0bef258c011456daf0298c8706e0592701 |

SHA256 | 997c8ac6c1c695761cb1b3d50f0255bd345c818eadb974068c1aabe328a60216 |

文件类型 | Win32 EXE |

文件名 | %UserProfile%\AppData\Local\Dr.exe |

该样本为攻击手法1中的 —— 利用inp漏洞文档下发下来的,属于RemcosRAT Loader,首先会先查机器内存总量和C:\的空间用以反虚拟机。

然后初始化rc4,使用的key为KtviKHggtmNv3MFi2VeHFXKrY7G5xz2PW5nGMVi63qtXMN0P9GjZdRSblnegAiJn,解密出后续shellcode在内存中加载并执行。

该shellcode为一段完整的RemcosRAT,其CC为45.146.254【.】153:443,Dump下来的shellcode中包含的有关Remcos的字符串如下:

另外,在该样本执行过程中会访问analyticsreporting.googleapis.com:80,URI为/$discovery/rest?version=v4, 此页面为Google分析报告服务,在该样本中没有用到该服务。

Adrean.exe

MD5 | fab616731e918cadb988be52e4f1b30f |

SHA1 | 469841624edbe65d1a70cecbfb32bc94ed44de71 |

SHA256 | 8b2c8539b72ccc8e570bf15d6315b54953fcdc4cedbfa24d65811fbb32ef322d |

文件类型 | Win32 EXE |

文件名 | Adrean.exe |

该样本属于攻击手法2中的利用lnk文件远程下载后续payload,最终我们从https://webmail[.]mod[.]com[.]pk/uploads/adrean.exe上拿到的该样本。该样本与上面的dr.exe样本功能上基本一致,解密算法上采用了AES ECB模式,key为tl2au9iXc956j8m7,部分解密算法如下:

其解密出来的依然是RemcosRAT,CC为45.146.254【.】153:443。

同时,该样本执行过程中会访问analyticsreporting.googleapis.com:80,URI为/$discovery/rest?version=v4。

二、归属研判

根据360安全卫士监测,我们于2023年年初捕获到了该轮攻击活动,并关联出了肚脑虫与摩诃草之间存在一些关联。在攻击活动当天,我们发现两个巴基斯坦的受害者A和B。

对于受害者A:

在行为侧上,我们发现当受害者打开inp文档后, remcosRAT被加载,并且调用了rundll32执行dnfgrtyh.dll的导出函数StTskloipy。

而这里的dnfgrtyh.dll样本为肚脑虫所使用的下载器,这里我们的对该样本的分析结论与友商的分析报告中所提到的保持一致[1]。

对于受害者B:

我们看到了同一个remcosRAT加载器dr.exe在加载remcosRAT后,由remcosRAT启动rundll32执行dfvdfgb.dll的导出函数StTskloipy。

并且后续又调用了cmd启动了样本pfx.exe和fnpw.exe,它们都拥有Gromit Electronics Limited的数字签名。此前这些签名出现在摩诃草组织的攻击活动中,所以我们怀疑组织之间可能存在资源的共享。

之后,我们对比了我们捕获到的remcosRAT的加载器dr.exe样本(分析见“攻击样本分析”部分)和友商报告中给出的remcosRAT [2]。发现他们之间有一定的相似性,如下(左边为友商报告中的样本,右边为这次我们捕获到的样本)。

综上,我们认为这次攻击活动的攻击则可能是肚脑虫,借助了知名商业远控remcosRAT完成后续功能组件的下发。同时在同一个攻击活动、同一个remcosRAT控制流程下、不同受害者上同时出现了remcosRAT下发肚脑虫使用的样本与带有历史上曾出现在摩诃草攻击活动中所使用的的签名的样本[3],如下所示,这是历史上摩诃草所使用的样本中的签名信息,进而从侧面印证了这两个组织在资源方面存在一定的共享使用的情况。

三、防范排查建议

在此次攻击中,攻击者通过投递钓鱼邮件来发动攻击,这种攻击方式相当常见。因此,我们强烈建议用户在执行任何未知文件之前,务必确认其来源并谨慎对待。以下是防范排查建议。

更新和维护安全软件:确保您的操作系统、防病毒软件和其他安全工具处于最新状态。及时更新安全补丁和签名文件,以便及时识别和阻止恶意文件的攻击。

培训员工意识:进行网络安全意识培训,教育员工识别和避免点击或打开来历不明、可疑或未经验证的文件,特别是文档类、快捷方式类文件。提醒他们谨慎对待电子邮件附件和下载的文件,尤其是来自未知或可疑来源的文件。 强化安全策略:实施多层次的安全策略,包括防火墙、入侵检测和防御系统、反病毒软件和反恶意软件工具等。这些措施有助于识别和阻止恶意文件的攻击。 文件过滤和审计:使用文件过滤和审计工具,限制对可执行文件和危险文件类型(如LNK文件)的访问权限。审查和监控文件传输和下载活动,及时检测和阻止潜在的恶意文件。 强化网络安全:配置和强化网络安全设备,如入侵检测系统(IDS)和入侵防御系统(IPS),以检测和阻止恶意文件的传输和执行。 限制管理员权限:限制用户的管理员权限,以减少恶意文件对系统的潜在危害。使用最低权限原则,确保用户只能访问他们所需的资源和功能。 实施安全更新和备份策略:定期备份重要数据,并确保备份存储在离线和安全的地方。定期更新和维护系统和应用程序,以修补安全漏洞,并及时应用补丁。 监控和响应:实施实时监控和安全事件响应机制,以及入侵检测和安全信息和事件管理系统。及时检测、分析和响应任何与恶意文件相关的安全事件。

https://webmail[.]mod[.]com[.]pk/uploads/adrean.exe

360高级威胁研究院

往期推荐

| |||

| |||

|

如有侵权请联系:admin#unsafe.sh