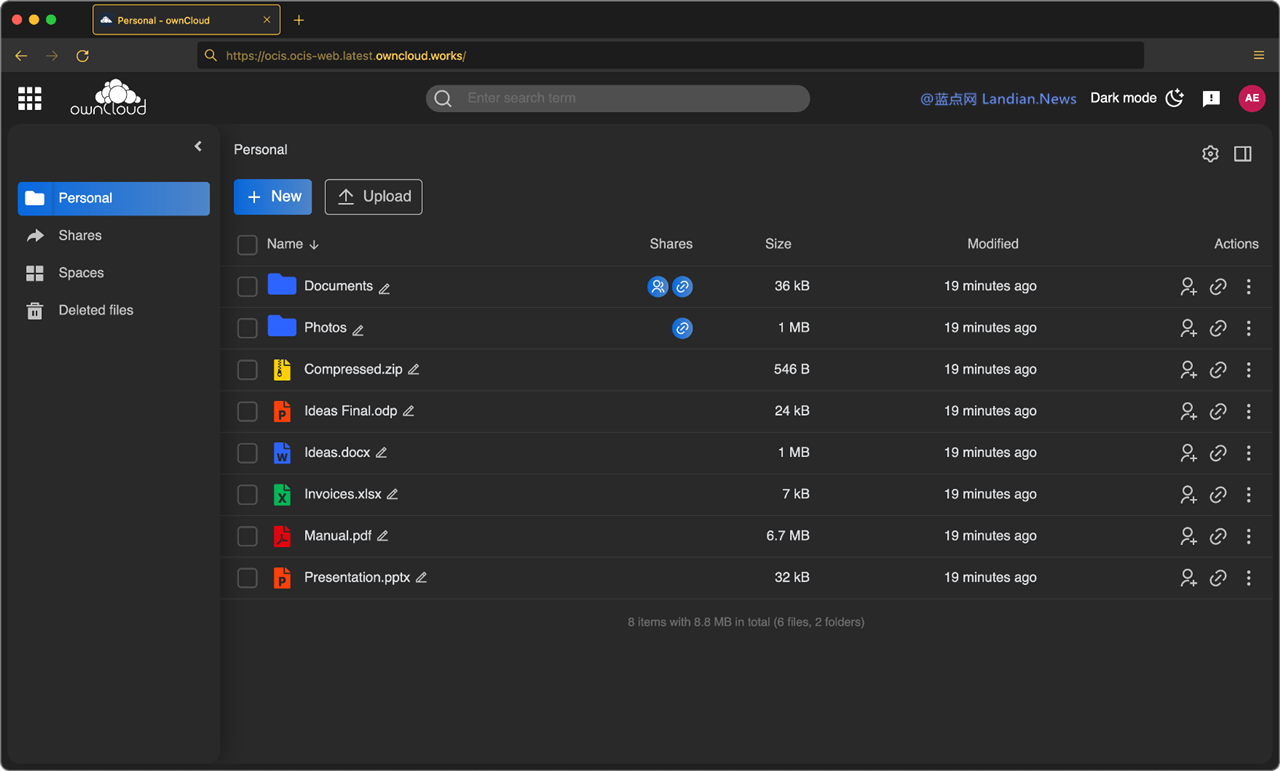

ownCloud 是一款开源免费的私有云解决方案,个人和企业都可以使用 ownCloud 搭建自己的多租户网盘而无需使用第三方商业网盘或云存储。

上周 ownCloud 在安全中心公布了三枚高危漏洞,这些漏洞都可能会对 ownCloud 造成数据泄露风险,因此建议用户按照官方说明应用缓解方案,提升安全性。

第一个漏洞是 Docker 版部署过程中泄露敏感凭据和配置信息,ownCloud 给这个漏洞 CVSS 满分的评级,也就是 10/10 分。

这个漏洞来源于第三方库 graphapi,当访问相关 URL 时服务器会暴露 PHP 环境信息,即 phpinfo 里的配置信息,这些信息一般是包含服务器的所有环境变量,但通过 Docker 部署时这些环境变量可能包含敏感数据。

敏感数据包括 ownCloud 管理员密码、邮件服务器凭据和许可证密钥等,而且仅仅是禁用 graphapi 并不能彻底解决该漏洞

官方目前采取的方案是在容器版中禁用了 phpinfo,删除该文件:owncloud/apps/graphapi/vendor/microsoft/microsoft-graph/tests/GetPhpInfo.php

除了删除文件外,ownCloud 建议用户修改管理员密码、修改邮件服务器凭据、修改数据库凭据 / 密码、修改对象存储 / AWS S3 访问密钥确保安全。

第二个漏洞是预签名 URL 绕过 WebDAV API 身份验证,该漏洞评分为 9.8 分。

默认情况下并没有配置签名密钥,如果攻击者知道目标用户名即可无需任何身份验证进行访问,包括访问、修改或删除任何文件。

这个问题影响 ownCloud core 10.6.0~10.13.0 版,建议是如果没有为文件所有者配置签名密钥,那就拒绝使用预签名 URL。

有关该漏洞请查看:https://owncloud.com/security-advisories/webdav-api-authentication-bypass-using-pre-signed-urls/

第三个漏洞是子域验证绕过问题,这个和 oauth 验证有关,CVSS 评分为 9 分。

在 oauth2 应用程序中攻击者可以传入特制的重定向 URL,在进行重定向时可以绕过验证代码,从而允许攻击者将回调重定向到攻击者控制的域名中。

该问题影响 oauth2 0.6.1 以下版本,官方建议是强化 oauth2 验证代码,最好是直接禁用 “允许子域” 选项来封禁该漏洞的利用。

有关该漏洞请查看:https://owncloud.com/security-advisories/subdomain-validation-bypass/

版权声明:感谢您的阅读,除非文中已注明来源网站名称或链接,否则均为蓝点网原创内容。转载时请务必注明:来源于蓝点网、标注作者及本文完整链接,谢谢理解。